Tehdit aktörlerinin, macOS dosyalarının genişletilmiş özelliklerini kötüye kullanan yeni bir teknikten yararlanarak yeni bir kötü amaçlı yazılım kaçakçılığı yaptığı tespit edildi. RustyAttr.

Singapurlu siber güvenlik şirketi atfedilen RustBucket da dahil olmak üzere önceki kampanyalarla bağlantılı olarak gözlemlenen altyapı ve taktiksel örtüşmelere atıfta bulunarak, Kuzey Kore bağlantılı kötü şöhretli Lazarus Grubuna orta derecede güven veren yeni aktivite.

Genişletilmiş öznitelikler, adı verilen özel bir komut kullanılarak çıkarılabilen dosya ve dizinlerle ilişkili ek meta verileri ifade eder. xattr. Genellikle dosya boyutu, zaman damgaları ve izinler gibi standart niteliklerin ötesine geçen bilgileri depolamak için kullanılırlar.

Group-IB tarafından keşfedilen kötü amaçlı uygulamalar, Tauriplatformlar arası bir masaüstü uygulama çerçevesi olan ve daha sonra Apple tarafından iptal edilen sızdırılmış bir sertifikayla imzalanmıştır. Bir kabuk betiğini alıp çalıştırmak üzere yapılandırılmış genişletilmiş bir öznitelik içerirler.

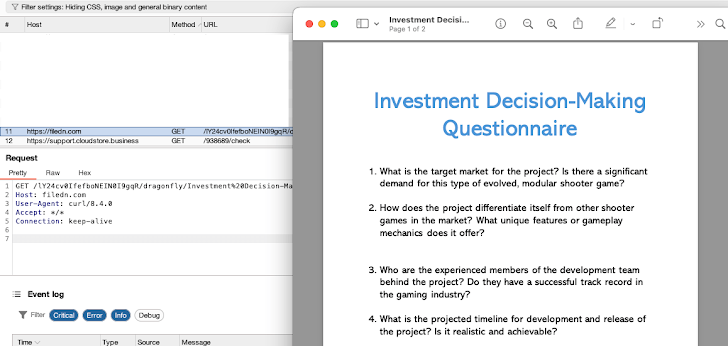

Kabuk betiğinin yürütülmesi aynı zamanda “Bu uygulama bu sürümü desteklemiyor” hata mesajını veya oyun projelerinin geliştirilmesi ve finansmanıyla ilgili görünüşte zararsız bir PDF belgesi görüntüleyerek dikkat dağıtma mekanizması görevi gören bir tuzağı da tetikler.

Group-IB güvenlik araştırmacısı Sharmine Low, “Uygulamayı çalıştırdıktan sonra, Tauri uygulaması WebView kullanarak bir HTML web sayfası oluşturmaya çalışıyor” dedi. ” [threat actor] internetten alınmış rastgele bir şablon kullandım.”

Ancak aynı zamanda dikkate değer olan şey, bu web sayfalarının kötü amaçlı bir JavaScript yükleyecek şekilde tasarlanmış olmasıdır; bu JavaScript daha sonra genişletilmiş özelliklerin içeriğini elde eder ve bunu bir Rust arka ucu aracılığıyla yürütür. Bununla birlikte, sahte web sayfası yalnızca genişletilmiş özelliklerin olmadığı durumlarda görüntülenir.

Kampanyanın nihai hedefi, özellikle de daha fazla yük veya mağdur olduğuna dair herhangi bir kanıt bulunmadığı gerçeği ışığında, belirsizliğini koruyor.

Low, “Neyse ki macOS sistemleri, bulunan örnekler için bir miktar koruma sağlıyor” dedi. “Saldırıyı tetiklemek için kullanıcıların, kötü amaçlı yazılım korumasını geçersiz kılarak Gatekeeper’ı devre dışı bırakması gerekiyor. Kurbanları bu adımları atmaya ikna etmek için muhtemelen bir dereceye kadar etkileşim ve sosyal mühendislik gerekli olacaktır.”

Bu gelişme, Kuzey Koreli tehdit aktörlerinin, güvenli uzak konumlar Dünyanın dört bir yanındaki işletmelerle iletişime geçmenin yanı sıra, kripto para şirketlerinde çalışan mevcut çalışanları, kodlama röportajları bahanesiyle kötü amaçlı yazılım indirmeleri için kandırıyorlar.