Vietnamca konuşan bir tehdit aktörü, Avrupa ve Asya’daki hükümet ve eğitim kuruluşlarını hedef alan bir bilgi çalma kampanyasıyla, Python tabanlı yeni bir kötü amaçlı yazılımla ilişkilendirildi. PXA Hırsızı.

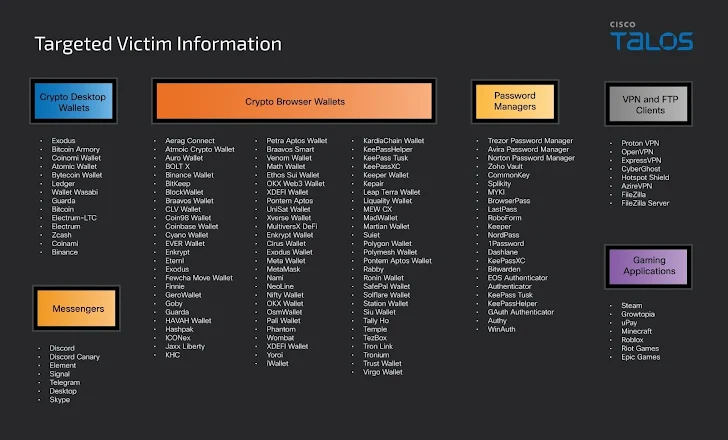

Cisco Talos araştırmacıları Joey Chen, Alex Karkins ve Chetan Raghuprasad, kötü amaçlı yazılımın “çeşitli çevrimiçi hesaplara ait kimlik bilgileri, VPN ve FTP istemcileri, finansal bilgiler, tarayıcı çerezleri ve oyun yazılımı verileri dahil olmak üzere kurbanların hassas bilgilerini hedef aldığını” belirtiyor. söz konusu.

“PXA Stealer, kurbanın tarayıcı ana parolasının şifresini çözme yeteneğine sahip ve bunu çeşitli çevrimiçi hesapların depolanan kimlik bilgilerini çalmak için kullanıyor”

Vietnam’la bağlantılar, Vietnamca yorumların varlığından ve “” adlı sabit kodlu bir Telegram hesabından kaynaklanıyor.Yalnız Yok” Hırsızlık programında, ikincisi Vietnam’ın ulusal bayrağının bir simgesini ve Vietnam Kamu Güvenliği Bakanlığı’nın ambleminin bir resmini içeriyor.

Cisco Talos, saldırganın Facebook ve Zalo hesap bilgilerini ve SIM kartlarını “Mua Bán Scan MINI” Telegram kanalında sattığını gözlemlediğini söyledi. önceden CoralRaider adlı başka bir tehdit aktörüyle bağlantılı. Lone Hiçbiri’nin ayrıca CoralRaider tarafından işletilen “” adlı başka bir Vietnam Telegram grubunda da aktif olduğu tespit edildi.Cú Siyah Reklamlar – Dropship“

Bununla birlikte, bu iki izinsiz giriş grubunun ilişkili olup olmadığı ve kampanyalarını birbirlerinden bağımsız olarak yürütüp yürütmedikleri henüz belli değil.

Araştırmacılar, “Saldırganın grupta paylaştığı araçlar, birden fazla kullanıcı hesabını yönetmek için tasarlanmış otomatik araçlardır. Bu araçlar arasında bir Hotmail toplu oluşturma aracı, bir e-posta madenciliği aracı ve bir Hotmail çerez toplu değiştirme aracı yer alır” dedi.

“Tehdit aktörü tarafından sağlanan sıkıştırılmış paketler genellikle yalnızca bu araçların çalıştırılabilir dosyalarını değil, aynı zamanda kaynak kodlarını da içeriyor ve kullanıcıların bunları gerektiği gibi değiştirmesine olanak tanıyor.”

Bu tür programların aehack gibi başka siteler aracılığıyla satışa sunulduğunu gösteren kanıtlar var[.]com, ücretsiz hack ve hile araçları sağladığını iddia ediyor. Bu araçların kullanımına ilişkin eğitimler şu adreste paylaşılmaktadır: YouTube kanallarıbunları pazarlamak için ortak bir çabanın olduğunu da vurguluyor.

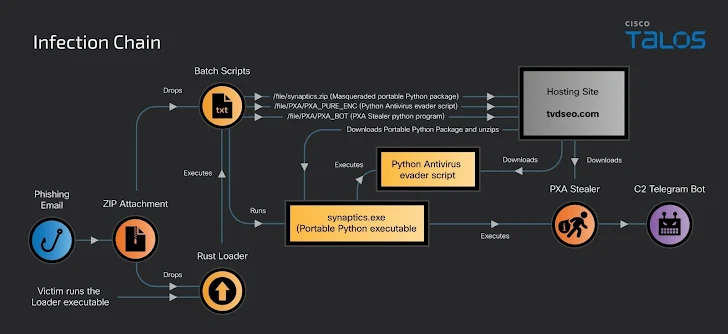

PXA Stealer’ı yayan saldırı zincirleri, Rust tabanlı bir yükleyici ve çeşitli Windows toplu komut dosyalarını ve sahte bir PDF dosyasını paketleyen gizli bir klasörü içeren bir ZIP dosyası eki içeren bir kimlik avı e-postasıyla başlar.

Yükleyicinin yürütülmesi, bir Glassdoor iş başvuru formu olan yem belgesini açmaktan sorumlu olan toplu komut dosyalarını tetikler ve aynı zamanda ana bilgisayarda çalışan antivirüs programlarını devre dışı bırakabilecek bir yükü indirip çalıştırmak için PowerShell komutlarını çalıştırır ve ardından hırsızın kendisi.

PXA Stealer’ın dikkate değer bir özelliği, Facebook çerezlerini çalmaya, bunları bir oturumu doğrulamak için kullanmaya ve hesap ve ilgili reklamla ilgili bilgiler hakkında daha fazla ayrıntı toplamak için Facebook Reklam Yöneticisi ve Grafik API ile etkileşime girmeye vurgu yapmasıdır.

Facebook işletme ve reklam hesaplarının hedeflenmesi Vietnamlı tehdit aktörleri arasında sürekli tekrarlanan bir model ve PXA Stealer’ın da farklı olmadığı ortaya çıktı.

Açıklama, IBM X-Force’un, StrelaStealer’ı başta İtalya, İspanya, Almanya ve Ukrayna olmak üzere Avrupa genelindeki kurbanlara ulaştıran, Nisan 2023’ün ortasından bu yana devam eden bir kampanyayı ayrıntılarıyla anlatması üzerine geldi. Faaliyet, hırsız kötü amaçlı yazılımın tek operatörü olduğuna inanılan Hive0145 olarak takip ettiği “hızla olgunlaşan” bir ilk erişim aracısına (IAB) atfedildi.

Araştırmacılar Golo Mühr, Joe Fasulo ve Charlotte Hammond, “Bu kampanyalarda kullanılan kimlik avı e-postaları, daha önce sızdırılan e-posta kimlik bilgileri kullanılarak çalınan gerçek fatura bildirimleridir.” söz konusu. “StrelaStealer, Microsoft Outlook ve Mozilla Thunderbird’de saklanan kullanıcı kimlik bilgilerini çıkarmak için tasarlanmıştır.”

Hırsız kötü amaçlı yazılımların popülaritesi, aşağıdaki gibi mevcut ailelerin sürekli gelişimi ile kanıtlanmaktadır: KAYIT ÇALICI (diğer adıyla RecordBreaker veya Raccoon Stealer V2) ve Rhadamanthys ve yenilerinin istikrarlı bir şekilde ortaya çıkışı Hafıza Kaybı Hırsızı ve Glove Stealer, kolluk kuvvetlerinin onları engelleme çabalarına rağmen.

“Glove Stealer, uygulamaya bağlı şifrelemeyi atlamak için özel bir destek modülü kullanıyor. IAsansör hizmeti,” Gen Digital araştırmacısı Jan Rubín söz konusu. “ClickFix’e benzeyen kimlik avı e-postaları yoluyla yayıldığı gözlemlenirken, kendisi de kullanıcıların karşılaşabilecekleri sorunları giderirken kullanabilecekleri bir düzeltme aracını taklit etmeye çalışıyor.”