Olarak bilinen bir tehdit aktörü YüzsüzBambu adlı modüler bir çerçevenin parçası olarak VPN kimlik bilgilerini çıkarmak için Fortinet’in Windows için FortiClient yazılımındaki çözülmemiş bir güvenlik açığından yararlandı. DERİN VERİ.

Bulguları Cuma günü açıklayan Volexity, Temmuz 2024’te kimlik bilgisi ifşa güvenlik açığının sıfır gün istismarını tespit ettiğini ve BrazenBamboo’yu DEEPDATA, DEEPPOST ve LightSpy’ın arkasındaki geliştirici olarak tanımladığını söyledi.

Güvenlik araştırmacıları Callum Roxan, Charlie Gardner ve Paul Rascagneres, “DEEPDATA, hedef cihazlardan geniş bir yelpazede bilgi toplamak için kullanılan, Windows işletim sistemi için modüler bir sömürü sonrası araçtır.” söz konusu Cuma.

Kötü amaçlı yazılım ilk kez bu hafta başında BlackBerry’nin, Çin bağlantılı APT41 tehdit aktörünün WhatsApp, Telegram, Signal, WeChat, LINE, QQ, Skype, Microsoft Outlook’tan veri toplamak için kullandığı Windows tabanlı gözetim çerçevesini ayrıntılarıyla açıklamasıyla ortaya çıktı. DingDing, Feishu, KeePass’ın yanı sıra uygulama şifreleri, web tarayıcı bilgileri, Wi-Fi erişim noktaları ve yüklü yazılımlar.

BlackBerry tehdit araştırma ekibi, “LightSpy casus yazılım implantının 2022’deki ilk geliştirilmesinden bu yana, saldırgan, gizliliğe ve sürekli erişime önem vererek iletişim platformlarının stratejik hedeflemesi üzerinde ısrarla ve metodik olarak çalışıyor” dedi. not edildi.

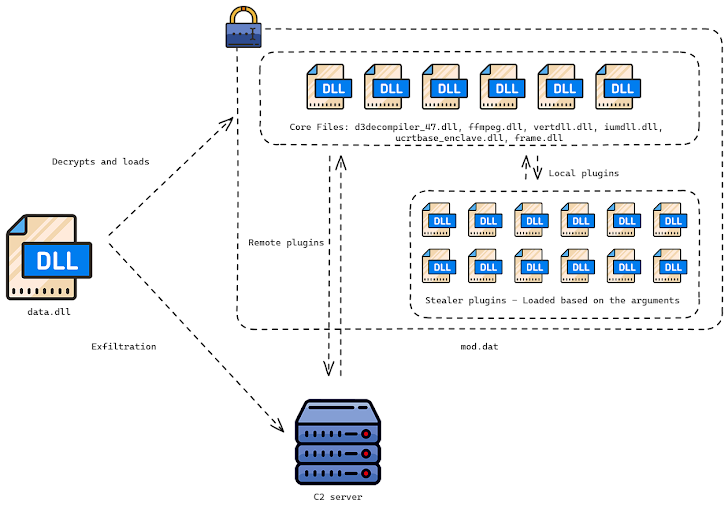

DEEPDATA’nın temel bileşeni, bir orkestratör modülü (“frame.dll”) kullanarak 12 farklı eklentinin şifresini çözmek ve başlatmak için tasarlanmış “data.dll” adı verilen bir dinamik bağlantı kitaplığı (DLL) yükleyicisidir. Eklentiler arasında, VPN kimlik bilgilerini yakalayabilen, daha önce belgelenmemiş bir “FortiClient” DLL bulunmaktadır.

Araştırmacılar, “Bu eklentinin, Windows’taki Fortinet VPN istemcisindeki sıfır gün güvenlik açığından yararlanarak kullanıcının kimlik bilgilerini istemci işleminin belleğinden çıkarmasına olanak tanıdığı tespit edildi” dedi.

Volexity, kusuru 18 Temmuz 2024’te Fortinet’e bildirdiğini ancak güvenlik açığının yamalanmadığını kaydetti. Hacker News, yorum almak için şirkete ulaştı ve geri dönüş alırsak hikayeyi güncelleyeceğiz.

BrazenBamboo’nun kötü amaçlı yazılım portföyünün bir parçası olan bir diğer araç ise, dosyaları uzak bir uç noktaya sızdırma kapasitesine sahip, istismar sonrası veri sızma aracı olan DEEPPOST’tur.

DEEPDATA ve DEEPPOST, tehdit aktörünün zaten güçlü olan siber casusluk yeteneklerine katkıda bulunarak macOS, iOS ve şimdi de Windows için farklı seçeneklerle sunulan LightSpy’ı genişletiyor.

“Windows sürümünün mimarisi LightSpy Volexity, belgelenen diğer işletim sistemi varyantlarından farklı” dedi. “Bu varyant, bellekte kabuk kodunu yürütmek için bir kitaplık dağıtan bir yükleyici tarafından konuşlandırılıyor. Kabuk kodu orkestratör bileşenini indirir ve kodunu çözer. [command-and-control] sunucu.”

Orkestratör, daha önce Rus varlıklarını hedef alma geçmişi olan Uzay Korsanları olarak adlandırılan şüpheli bir Çinli tehdit grubu tarafından daha önce kullanılmış olan BH_A006 adlı bir yükleyici aracılığıyla yürütülüyor.

Bununla birlikte, bu örtüşmenin şu nedenlerden kaynaklanıp kaynaklanmadığı henüz belli değil. BH_A006 ticari olarak temin edilebilen bir kötü amaçlı yazılımdır veya Çinli tehdit aktörleri arasında merkezi bir araç ve teknik havuzunu denetlemekten sorumlu bir dijital malzeme sorumlusunun kanıtıdır.

LightSpy orkestratörü başlatıldığında veri sızdırma amacıyla iletişim için sırasıyla WebSocket ve HTTPS’yi kullanır ve web kamerasını kaydetmek, komutları yürütmek için uzak bir kabuk başlatmak ve ses, tarayıcı verilerini, dosyaları, tuş vuruşlarını, ekranı toplamak için sekiz adede kadar eklentiden yararlanır. yakalamalar ve yüklü yazılımların bir listesi.

LightSpy ve DEEPDATA, Chengdu 404 ve I-Soon gibi şirketlerin de kanıtladığı gibi, iki kötü amaçlı yazılım ailesinin büyük olasılıkla resmi operatörler için bilgisayar korsanlığı araçları geliştirmekle görevlendirilmiş özel bir kuruluşun işi olduğunu öne sürerek kod ve altyapı düzeyinde birçok örtüşmeyi paylaşıyor. .

Volexity, “BrazenBamboo, çoklu platform yeteneklerini operasyonel uzun ömürlülükle koruyan, iyi kaynaklara sahip bir tehdit aktörüdür” dedi. “Yeteneklerinin genişliği ve olgunluğu, hem yetenekli bir geliştirme fonksiyonunu hem de geliştirme çıktısını yönlendiren operasyonel gereksinimleri gösterir.”