Siber güvenlik araştırmacıları, İran devleti destekli aktörler tarafından ele geçirilen uç noktaların keşfini gerçekleştirmek ve kötü amaçlı komutları yürütmek için kullanılan yeni bir uzaktan erişim truva atına ve bilgi hırsızlığına ışık tuttu.

Siber güvenlik şirketi Check Point, kötü amaçlı yazılıma kod adı verdi WezRatVirusTotal platformuna yüklenen eserlere dayanarak, en az 1 Eylül 2023’ten bu yana vahşi doğada tespit edildiğini belirtiyor.

“WezRat komutları çalıştırabilir, ekran görüntüleri alabilir, dosya yükleyebilir, tuş kaydı gerçekleştirebilir ve pano içeriğini ve çerez dosyalarını çalabilir” söz konusu teknik bir raporda. “Bazı işlevler, komut ve kontrol (C&C) sunucusundan DLL dosyaları biçiminde alınan ayrı modüller tarafından gerçekleştirilir, bu da arka kapının ana bileşeninin daha az şüpheli olmasını sağlar.”

WezRat’ın, daha çok Emennet Pasargad ve son zamanlarda Aria Sepehr Ayandehsazan (ASA) takma adlarıyla tanınan İranlı bir bilgisayar korsanlığı grubu olan Cotton Sandstorm’un işi olduğu değerlendiriliyor.

Kötü amaçlı yazılım ilk olarak geçen ayın sonlarında ABD ve İsrail siber güvenlik kurumları tarafından belgelendi ve bunun “bir uç nokta hakkında bilgi toplamak ve uzaktan komutlar çalıştırmak için bir istismar aracı” olduğu belirtildi.

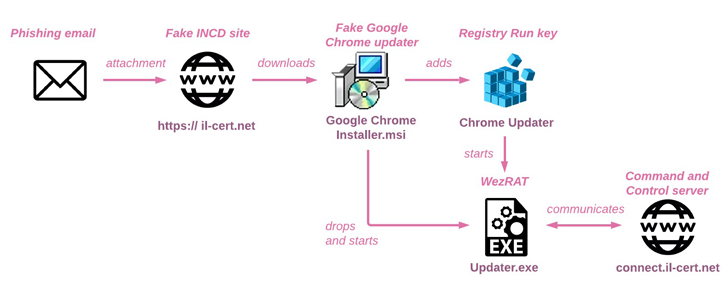

Hükümet yetkililerine göre saldırı zincirleri, meşru Chrome web tarayıcısını yüklemenin yanı sıra “Updater.exe” adlı ikinci bir ikili dosyayı çalıştıracak şekilde yapılandırılmış truva atı haline getirilmiş Google Chrome yükleyicilerinin (“Google Chrome Installer.msi”) kullanımını içerir. (dahili olarak “bd.exe” olarak adlandırılır).

Kötü amaçlı yazılım içeren yürütülebilir dosya, sistem bilgilerini toplamak ve bir komuta ve kontrol (C&C) sunucusuyla (“connect.il-cert) iletişim kurmak için tasarlanmıştır.[.]net”) daha fazla talimat beklemek için.

Check Point, WezRat’ın İsrail Ulusal Siber Müdürlüğü’nü (INCD) taklit eden kimlik avı e-postalarının bir parçası olarak çeşitli İsrail kuruluşlarına dağıtıldığını gözlemlediğini söyledi. 21 Ekim 2024’te gönderilen e-postalar “alert@il-cert” e-posta adresinden geliyordu.[.]net” dedi ve alıcıları acilen bir Chrome güvenlik güncellemesi yüklemeye çağırdı.

Check Point, “Arka kapı iki parametreyle yürütülür: C&C sunucusunu temsil eden connect.il-cert.net 8765 ve arka kapının doğru şekilde yürütülmesini sağlamak için ‘şifre’ olarak kullanılan bir sayı.” dedi. Yanlış bir parola, kötü amaçlı yazılımın “yanlış bir işlev yürütmesine veya potansiyel olarak çökmesine” neden olabilir.

Check Point, “WezRat’ın önceki sürümleri sabit kodlanmış C&C sunucu adreslerine sahipti ve çalıştırmak için ‘şifre’ argümanına dayanmıyordu” dedi. “WezRat başlangıçta daha çok temel komutlara sahip basit bir uzaktan erişim truva atı olarak çalışıyordu. Zamanla ekran görüntüsü özellikleri ve tuş kaydedici gibi ek özellikler dahil edildi ve ayrı komutlar olarak ele alındı.”

Ayrıca şirketin kötü amaçlı yazılım ve arka uç altyapısına ilişkin analizi, WezRat’ın geliştirilmesinde ve operasyonlarında en az iki farklı ekibin yer aldığını gösteriyor.

Raporda şu sonuca varıldı: “WezRat’ın devam eden gelişimi ve iyileştirilmesi, siber casusluk için çok yönlü ve kaçamaklı bir aracın sürdürülmesine yönelik özel bir yatırımın göstergesidir.”

“Emennet Pasargad’ın faaliyetleri Amerika Birleşik Devletleri, Avrupa ve Orta Doğu’daki çeşitli oluşumları hedef alıyor ve yalnızca doğrudan siyasi düşmanlara değil, aynı zamanda İran’ın uluslararası veya yerel söylemi üzerinde etkisi olan herhangi bir grup veya kişiye de tehdit oluşturuyor.”