Windows NT LAN Manager’ı (NTLM) etkileyen yeni yamalı bir güvenlik açığı, Ukrayna’yı hedef alan siber saldırıların bir parçası olarak Rusya bağlantılı olduğundan şüphelenilen bir aktör tarafından sıfır gün olarak kullanıldı.

Söz konusu güvenlik açığı, CVE-2024-43451 (CVSS puanı: 6,5), bir kullanıcının NTLMv2 karmasını çalmak için yararlanılabilecek bir NTLM karma ifşa sahtekarlığı güvenlik açığını ifade eder. Bu hafta başında Microsoft tarafından yama uygulandı.

Microsoft, tavsiye belgesinde “Kullanıcının kötü amaçlı bir dosyayla seçme (tek tıklama), inceleme (sağ tıklama) veya açma veya yürütme dışında bir eylem gerçekleştirme gibi minimum düzeyde etkileşimi, bu güvenlik açığını tetikleyebilir” dedi.

Haziran 2024’te kusurun sıfır gün istismarını keşfeden İsrailli siber güvenlik şirketi ClearSky, söz konusu açık kaynaklı Spark RAT kötü amaçlı yazılımını dağıtan bir saldırı zincirinin parçası olarak kötüye kullanıldı.

Şirket, “Güvenlik açığı URL dosyalarını etkinleştirerek kötü amaçlı faaliyetlere yol açıyor” dedi ve kötü amaçlı dosyaların, kullanıcıların akademik sertifikaları indirmelerine izin veren resmi bir Ukrayna hükümeti sitesinde barındırıldığını da sözlerine ekledi.

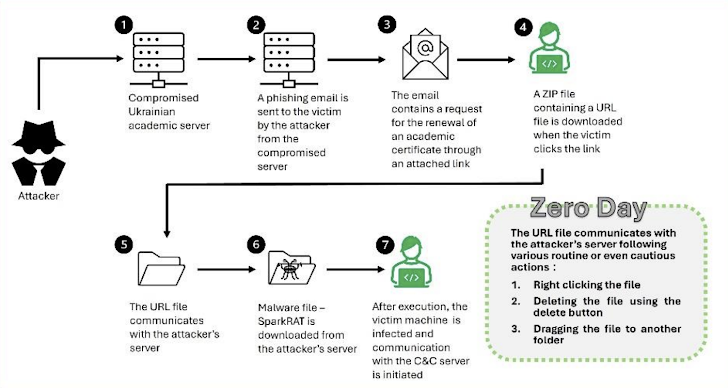

Saldırı zinciri, güvenliği ihlal edilmiş bir Ukrayna hükümeti sunucusundan (“doc.osvita-kp.gov”) kimlik avı e-postaları göndermeyi içerir.[.]ua”), alıcılardan, mesaja yerleştirilmiş bubi tuzaklı bir URL’ye tıklayarak akademik sertifikalarını yenilemelerini ister.

Bu, kötü amaçlı bir internet kısayolu (.URL) dosyası içeren bir ZIP arşivinin indirilmesine yol açar. Güvenlik açığı, kurbanın URL dosyasıyla sağ tıklayarak, silerek veya başka bir klasöre sürükleyerek etkileşime geçmesiyle tetikleniyor.

URL dosyası uzak bir sunucuyla bağlantı kurmak için tasarlanmıştır (“92.42.96[.]30”), Spark RAT dahil olmak üzere ek yükleri indirmek için kullanılır.

ClearSky, “Ayrıca, bir sanal alan yürütmesi, NTLM (NT LAN Manager) Karmasını SMB (Sunucu Mesaj Bloğu) protokolü üzerinden geçirme girişimi hakkında bir uyarı verdi.” dedi. “NTLM Karmasını aldıktan sonra, bir saldırgan, ilgili şifreye ihtiyaç duymadan, yakalanan karma ile ilişkili kullanıcıyı tanımlamak için Karma Geçiş saldırısı gerçekleştirebilir.”

Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), faaliyeti UAC-0194 olarak takip ettiği olası bir Rus tehdit aktörüne bağladı.

Geçtiğimiz haftalarda kurum, vergiyle ilgili tuzaklar içeren kimlik avı e-postalarının LiteManager adlı meşru bir uzak masaüstü yazılımını yaymak için kullanıldığı konusunda da uyarıda bulunarak, saldırı kampanyasının mali amaçlı olduğunu ve UAC-0050 adlı bir tehdit aktörü tarafından gerçekleştirildiğini açıkladı.

CERT-UA, “Bilgisayarları uzaktan bankacılık sistemleriyle çalışan işletmelerin muhasebecileri özel bir risk bölgesindedir” uyardı. “Bazı durumlarda, bilgisayarlı adli tıp araştırmalarının sonuçlarının da gösterdiği gibi, ilk saldırı anından fonların çalındığı ana kadar geçen süre bir saatten fazla sürmeyebilir.”