Hamas’a bağlı bir tehdit aktörü, kötü niyetli siber operasyonlarını casusluğun ötesine taşıyarak, yalnızca İsrail kuruluşlarını hedef alan yıkıcı saldırılar gerçekleştirdi.

adlı bir gruba bağlı etkinlik YAZICheck Point bir analizde, saldırının aynı zamanda Filistin Yönetimi, Ürdün, Irak, Suudi Arabistan ve Mısır’ı da hedef aldığını söyledi.

” [Israel-Hamas] Çatışma WIRTE’nin faaliyetlerini aksatmadı ve casusluk operasyonlarında bölgedeki son olaylardan yararlanmaya devam ediyorlar.” söz konusu. “Tehdit aktörü, casusluğun yanı sıra yakın zamanda İsrail’e karşı en az iki yıkıcı saldırı dalgası gerçekleştirdi.”

WIRTE, en az Ağustos 2018’den bu yana aktif olan ve bölge genelinde geniş bir yelpazedeki varlıkları hedef alan Orta Doğu gelişmiş kalıcı tehdidine (APT) verilen addır. Oldu ilk belgelenen İspanyol siber güvenlik şirketi S2 Grupo tarafından.

Bilgisayar korsanlığı ekibinin, Gazze Siber Çetesi (diğer adıyla Molerats ve TA402) adı verilen siyasi amaçlı bir grubun parçası olduğu değerlendiriliyor; bu grubun saldırı kampanyalarında BarbWire, IronWind ve Pierogi gibi araçları kullanması biliniyor.

İsrailli şirket, “Bu kümenin faaliyeti Gazze’deki savaş boyunca devam etti” dedi. “Grubun devam eden faaliyetleri bir yandan Hamas’la olan bağlarını güçlendiriyor, diğer yandan bu faaliyetin coğrafi olarak Gazze’ye atfedilmesini zorlaştırıyor.”

WIRTE’nin 2024’teki faaliyetlerinin Orta Doğu’daki jeopolitik gerilimlerden ve Havoc’un sömürü sonrası çerçevesinin konuşlandırılmasına yol açan aldatıcı RAR arşivi tuzakları oluşturma savaşından yararlandığı ortaya çıktı. Eylül 2024’ten önce gözlemlenen alternatif zincirler, IronWind indiricisini sunmak için benzer RAR arşivlerinden yararlandı.

Bu bulaşma dizilerinin her ikisi de, kötü amaçlı yazılım içeren DLL dosyasını dışarıdan yüklemek ve kurbana sahte PDF belgesini görüntülemek için meşru bir yürütülebilir dosya kullanır.

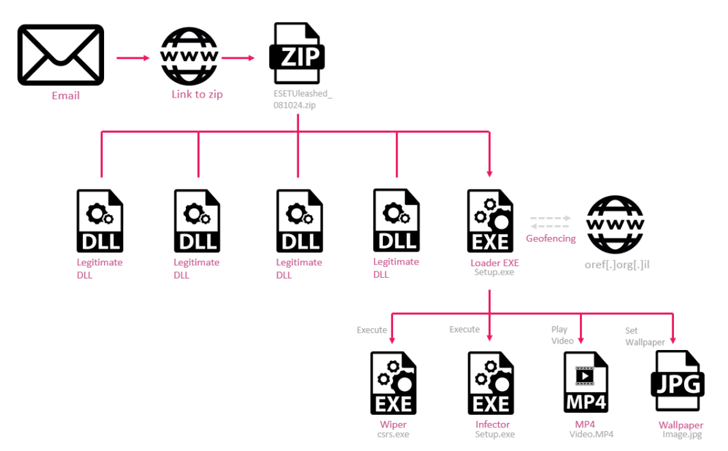

Check Point ayrıca, Ekim 2024’te hastaneler ve belediyeler gibi çeşitli İsrail kuruluşlarını hedef alan ve e-postaların siber güvenlik şirketi ESET’in İsrail’deki ortağına ait meşru bir adresten gönderildiği bir kimlik avı kampanyası gözlemlediğini söyledi.

“E-postada bir yeni oluşturulan versiyon Bu yılın başlarında İsrail’e yönelik saldırılarda kullanılan SameCoin Wiper’ın bir özelliği” ifadeleri kullanıldı. “Kötü amaçlı yazılımdaki küçük değişikliklere ek olarak, yeni sürüm, yalnızca şimdiye kadar geliştirilmiş benzersiz bir şifreleme işlevi sunuyor.” […] daha yeni bir IronWind yükleyici çeşidinde bulundu.”

SameCoin silicisinin en son sürümü, rastgele baytlarla dosyaların üzerine yazmanın yanı sıra, kurban sisteminin arka planını Hamas’ın askeri kanadı El Kassam Tugayları’nın adını taşıyan bir görüntüyü gösterecek şekilde değiştiriyor.

SameCoin, Şubat 2024’te Hamas’a bağlı bir tehdit aktörü tarafından Windows ve Android cihazlarını sabote etmek için kullanıldığı ortaya çıkarılan özel bir silicidir. Kötü amaçlı yazılım, bir güvenlik güncellemesi adı altında dağıtıldı.

Windows yükleyici örnekleri (“INCD-SecurityUpdate-FEB24.exe”), aşağıdakilere göre HarfangLabzaman damgaları Hamas’ın saldırısını başlattığı gün olan 7 Ekim 2023’le eşleşecek şekilde değiştirildi. İsrail’e sürpriz saldırı. İlk erişim vektörünün İsrail Ulusal Siber Müdürlüğü’nü (INCD) taklit eden bir e-posta olduğuna inanılıyor.

Check Point sözlerini şöyle tamamladı: “Orta Doğu’da devam eden çatışmalara rağmen grup, hem casusluk hem de sabotaj için kullanılan silecekler, arka kapılar ve kimlik avı sayfalarını içeren çok yönlü bir araç seti sergileyerek çok sayıda kampanya yürütmeye devam etti.”