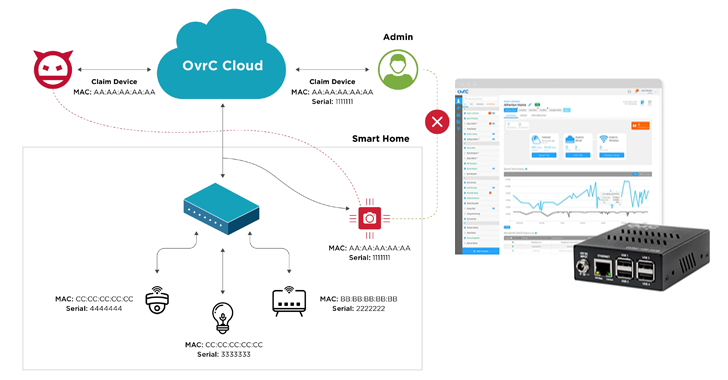

OvrC bulut platformunun güvenlik analizi, potansiyel saldırganların bağlı cihazlarda uzaktan kod yürütmesine izin verecek şekilde zincirlenebilecek 10 güvenlik açığını ortaya çıkardı.

Claroty araştırmacısı Uri Katz, “Bu güvenlik açıklarından başarıyla yararlanan saldırganlar, OvrC tarafından desteklenen cihazlara erişebilir, bunları kontrol edebilir ve bozabilir; bunlardan bazıları akıllı elektrikli güç kaynakları, kameralar, yönlendiriciler, ev otomasyon sistemleri ve daha fazlasını içerir.” söz konusu teknik bir raporda.

Snap One’ın “gözetim” olarak telaffuz edilen OvrC’si, ev sahiplerinin ve işletmelerin ağdaki IoT cihazlarını uzaktan yönetmesine, yapılandırmasına ve sorunlarını gidermesine olanak tanıyan “devrim niteliğinde bir destek platformu” olarak tanıtılıyor. Web sitesine göre OvrC çözümleri 500.000’den fazla son kullanıcı noktasında kullanılıyor.

Bir göre koordineli danışmanlık ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA) tarafından yayınlanan bir rapora göre, belirlenen güvenlik açıklarının başarılı bir şekilde kullanılması, bir saldırganın “cihazların kimliğine bürünmesine ve bu cihazları talep etmesine, rastgele kod yürütmesine ve etkilenen cihaz hakkındaki bilgileri ifşa etmesine” olanak tanıyabilir.

Kusurların OvrC Pro ve OvrC Connect’i etkilediği tespit edildi ve şirket bunların sekizi için Mayıs 2023’te ve geri kalan ikisi için 12 Kasım 2024’te düzeltmeler yayınladı.

Katz, “Bulduğumuz bu sorunların çoğu, cihaz-bulut arayüzünün ihmal edilmesinden kaynaklanıyor” dedi. “Bu vakaların çoğunda temel sorun, zayıf tanımlayıcılar veya benzer hatalar nedeniyle IoT cihazlarını çapraz talep etme yeteneğidir. Bu sorunlar zayıf erişim kontrolleri, kimlik doğrulama atlamaları, başarısız giriş doğrulama, sabit kodlanmış kimlik bilgileri ve uzaktan kod yürütme kusurlarından oluşur. “

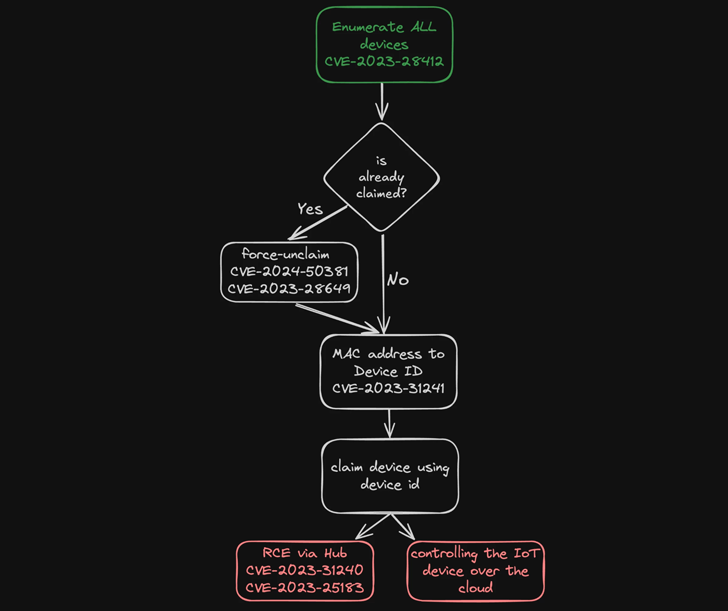

Sonuç olarak uzaktaki bir saldırgan, güvenlik duvarlarını atlamak ve bulut tabanlı yönetim arayüzüne yetkisiz erişim elde etmek için bu güvenlik açıklarını kötüye kullanabilir. Daha da kötüsü, erişim daha sonra cihazları numaralandırmak ve profillerini çıkarmak, cihazları ele geçirmek, ayrıcalıkları yükseltmek ve hatta rastgele kod çalıştırmak için silah haline getirilebilir.

Kusurların en ciddileri aşağıda listelenmiştir:

- CVE-2023-28649 (CVSS v4 puanı: 9,2), saldırganın bir hub’ın kimliğine bürünmesine ve bir cihazı ele geçirmesine olanak tanır

- CVE-2023-31241 (CVSS v4 puanı: 9.2), bir saldırganın seri numarası gerekliliğini atlayarak keyfi olarak sahiplenilmemiş cihazlar üzerinde hak talebinde bulunmasına olanak tanır

- CVE-2023-28386 (CVSS v4 puanı: 9.2), bir saldırganın kod yürütmeyle sonuçlanacak şekilde rastgele ürün yazılımı güncellemeleri yüklemesine olanak tanır

- CVE-2024-50381 (CVSS v4 puanı: 9.1), saldırganın bir hub’ın kimliğine bürünmesine ve keyfi olarak aygıtların sahipliğini geri almasına ve ardından diğer kusurlardan yararlanarak bu aygıtı talep etmesine olanak tanır

Katz, “Her gün daha fazla cihazın çevrimiçi hale gelmesi ve bulut yönetiminin hizmetleri yapılandırma ve bunlara erişmede baskın araç haline gelmesiyle birlikte, üreticilerin ve bulut hizmeti sağlayıcılarının bu cihazları ve bağlantıları güvence altına alma konusunda her zamankinden daha fazla çaba harcadığını” söyledi. “Olumsuz sonuçlar bağlı güç kaynaklarını, iş yönlendiricilerini, ev otomasyon sistemlerini ve OvrC bulutuna bağlı daha fazlasını etkileyebilir.”

Açıklama Nozomi Networks olarak geliyor ayrıntılı EmbedThis’i etkileyen üç güvenlik açığı Devam etmekyerleşik cihazlarda ve IoT cihazlarda kullanılan ve belirli koşullar altında hizmet reddine (DoS) yol açabilecek kompakt bir web sunucusu. Güvenlik açıkları (CVE-2024-3184, CVE-2024-3186 ve CVE-2024-3187) GoAhead sürüm 6.0.1’de düzeltildi.

Son aylarda çok sayıda güvenlik açığı da ortaya çıktı açıkta Johnson Controls’un exacqVision Web Hizmeti’nde, uygulamaya bağlı güvenlik kameralarından gelen video akışlarının kontrolünü ele geçirmek ve kimlik bilgilerini çalmak için bir araya getirilebilecek.