Yeni bir kampanya, Roblox kullanıcılarına Skuld ve Blank-Grabber gibi açık kaynaklı hırsız kötü amaçlı yazılım bulaştırmak için tasarlanmış kötü amaçlı JavaScript kitaplıklarına sahip npm paket deposunu hedef aldı.

“Bu olay, tehdit aktörlerinin açık kaynak ekosisteminde güveni ve insan hatasını suiistimal ederek ve hazır ticari amaçlı kötü amaçlı yazılımları, kötü amaçlı yürütülebilir dosyaları barındırmak için GitHub gibi halka açık platformları ve Discord ve Soket güvenlik araştırmacısı Kirill Boychenko, geleneksel güvenlik önlemlerini atlamak için C2 operasyonlarına yönelik Telegram’ın söz konusu The Hacker News ile paylaşılan bir raporda.

Kötü amaçlı paketlerin listesi aşağıdaki gibidir:

“Node-dlls”in, tehdit aktörünün bir kısmı tarafından meşru node-dll paketi gibi görünmeye yönelik bir girişim olduğunu belirtmekte fayda var. çift bağlantılı liste JavaScript için uygulama. Benzer şekilde rolimons-api, aldatıcı bir varyanttır. Rolimon’un API’si.

“Resmi olmayan sarmalayıcılar ve modüller olsa da – örneğin rolimonlar Python paketi (indirildi 17.000’den fazla kez) ve Rolimonlar Boychenko, GitHub’daki Lua modülü — kötü niyetli rolimons-api paketleri, geliştiricilerin tanıdık isimlere olan güveninden yararlanmaya çalıştı.” dedi.

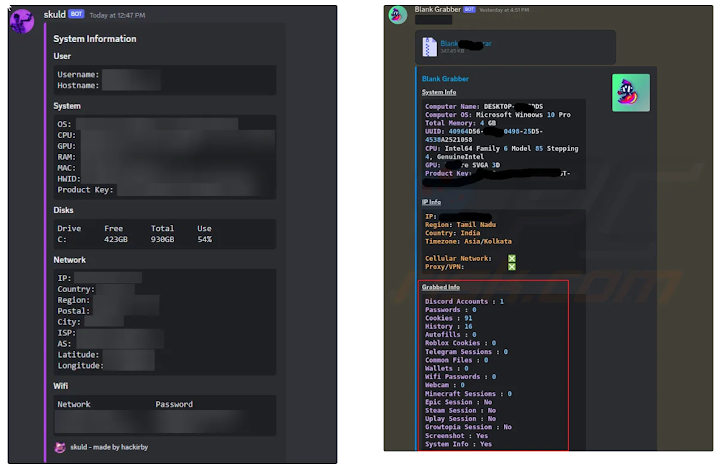

Hileli paketler, virüs bulaşmış sistemlerden geniş bir yelpazedeki bilgileri toplayabilen, sırasıyla Golang ve Python’da yazılmış hırsız kötü amaçlı yazılım aileleri olan Skuld ve Blank Grabber’ı indirip çalıştıran gizlenmiş kod içeriyor. Yakalanan veriler daha sonra Discord webhook veya Telegram aracılığıyla saldırgana sızdırılıyor.

Güvenlik korumalarını aşmak için yapılan başka bir girişimde, kötü amaçlı yazılım ikili dosyaları bir GitHub deposundan (“github”) alınır.[.]com/zvydev/code/”) tehdit aktörü tarafından kontrol ediliyor.

Roblox’un son yıllardaki popülaritesi, tehdit aktörlerinin hem geliştiricileri hem de kullanıcıları hedef almak için aktif olarak sahte paketler göndermesine yol açtı. Bu yılın başlarında birkaç kötü niyetli noblox.js-proxy-server, noblox-ts ve noblox.js-async gibi paketlerin popüler noblox.js kitaplığını taklit ettiği keşfedildi.

Kötü aktörlerin, yazım yanlışı yapılmış paketleri zorlamak için yaygın olarak kullanılan paketlere duyulan güveni istismar etmesi nedeniyle, geliştiricilere, bunları indirmeden önce paket adlarını doğrulamaları ve kaynak kodunu incelemeleri tavsiye ediliyor.

Boychenko, “Açık kaynak ekosistemleri büyüdükçe ve daha fazla geliştirici paylaşılan koda güvendikçe, saldırı yüzeyi genişliyor ve tehdit aktörleri kötü amaçlı kodlara sızmak için daha fazla fırsat arıyor.” dedi. “Bu olay, geliştiriciler arasında farkındalığın artırılması ve sağlam güvenlik uygulamalarına duyulan ihtiyacı vurguluyor.”