Devam eden bir kimlik avı kampanyası, Temmuz 2024’ten bu yana kurbanları Rhadamanthys bilgi hırsızlığının daha yeni bir sürümünü indirmeleri için kandırmak amacıyla telif hakkı ihlaliyle ilgili temalar kullanıyor.

Siber güvenlik firması Check Point, büyük ölçekli kampanyayı bu isim altında takip ediyor KopyalaRh(ight)adamantys. Hedeflenen bölgeler arasında Amerika Birleşik Devletleri, Avrupa, Doğu Asya ve Güney Amerika yer almaktadır.

Şirket, “Kampanya düzinelerce şirketin kimliğine bürünürken, her e-posta farklı bir Gmail hesabından belirli bir hedef kuruluşa gönderilir ve kimliğine bürünen şirket ve dil, hedeflenen kuruluşa göre uyarlanır.” söz konusu teknik analizde. “Kimliğine bürünülen şirketlerin neredeyse %70’i Eğlence/Medya ve Teknoloji/Yazılım sektörlerinden geliyor.”

Saldırılar, Recorded Future’dan Insikt Group tarafından geçen ayın başlarında detaylandırıldığı üzere, optik karakter tanıma (OCR) için yapay zeka (AI) içeren Rhadamanthys hırsızının 0.7 versiyonunun konuşlandırılması açısından dikkate değer.

İsrailli şirket, faaliyetin, Cisco Talos’un geçen hafta Tayvan’daki Facebook işletmelerini ve reklam hesabı kullanıcılarını Lumma veya Rhadamanthys hırsız kötü amaçlı yazılımlarını dağıtmak için hedef aldığını açıkladığı bir kampanyayla örtüştüğünü söyledi.

Saldırı zincirleri, tanınmış şirketlerin kimliğine bürünerek telif hakkı ihlalleri iddiasında bulunan e-posta mesajlarının gönderilmesini içeren hedef odaklı kimlik avı taktiklerinin kullanılmasıyla karakterize ediliyor.

Bu e-postalar Gmail hesaplarından gönderiliyor ve kimliğine bürünülen şirketlerin yasal temsilcilerinden geldiği iddia ediliyor. Mesajın içeriği, alıcıları markalarını sosyal medya platformlarında kötüye kullanmakla suçluyor ve ilgili görsel ve videoların kaldırılmasını talep ediyor.

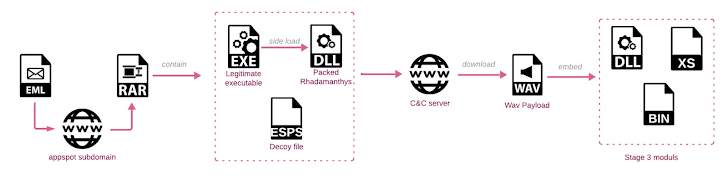

“Kaldırma talimatlarının şifre korumalı bir dosyada olduğu söyleniyor. Ancak ekteki dosya, kullanıcıyı şifre korumalı bir arşivi indirmesi için Dropbox veya Discord’a yönlendiren, Gmail hesabına bağlı appspot.com’a bir indirme bağlantısıdır. (e-postada verilen şifreyle),” dedi Check Point.

RAR arşivi üç bileşen içerir; DLL tarafından yüklemeye karşı savunmasız meşru bir yürütülebilir dosya, hırsız yükünü içeren kötü amaçlı DLL ve bir sahte belge. İkili dosya çalıştırıldıktan sonra DLL dosyasını dışarıdan yükler ve bu da Rhadamanthys’in konuşlandırılmasının yolunu açar.

Kampanyayı olası bir siber suç grubuna bağlayan Check Point, kampanyanın ölçeği ve yemlerin ve gönderen e-postaların çeşitliliği göz önüne alındığında, tehdit aktörlerinin yapay zeka araçlarını kullanmış olabileceğini söyledi.

“Kampanyanın birden fazla bölgedeki kuruluşları yaygın ve ayrım gözetmeksizin hedef alması, bunun bir ulus devlet aktörü yerine mali motivasyona sahip bir siber suç grubu tarafından düzenlendiğini gösteriyor.” “Küresel erişimi, otomatik kimlik avı taktikleri ve çeşitli tuzakları, saldırganların başarı oranlarını artırmak için nasıl sürekli olarak geliştiğini gösteriyor.”

Yeni SteelFox Kötü Amaçlı Yazılımı Savunmasız Sürücüyü İstismar Ediyor

Bulgular, Kaspersky’nin, Foxit PDF Editor, JetBrains ve AutoCAD gibi meşru araçlar gibi görünen, forum gönderileri, torrent izleyicileri ve bloglar aracılığıyla yayılan SteelFox adlı yeni bir “tam özellikli suç yazılımı paketine” ışık tutmasıyla ortaya çıktı.

Şubat 2023’e kadar uzanan kampanyada, başta Brezilya, Çin, Rusya, Meksika, BAE, Mısır, Cezayir, Vietnam, Hindistan ve Sri Lanka olmak üzere dünya çapında mağdurlar yaşandı. Bilinen herhangi bir tehdit aktörü veya grubuyla ilişkilendirilmemiştir.

Güvenlik araştırmacısı Kirill Korchemny, “Kabuk kodlama da dahil olmak üzere karmaşık yürütme zincirleri yoluyla iletilen bu tehdit, Windows hizmetlerini ve sürücülerini kötüye kullanıyor” dedi söz konusu. “Ayrıca kurbanın kredi kartı verilerinin yanı sıra virüslü cihazla ilgili ayrıntıları çıkarmak için hırsız kötü amaçlı yazılım kullanıyor.”

Başlangıç noktası, popüler yazılımın kırık sürümlerini taklit eden bir uygulamadır; bu uygulama çalıştırıldığında yönetici erişimi ister ve bir sonraki aşama yükleyiciyi bırakır, bu da kalıcılık sağlar ve SteelFox DLL’yi başlatır.

Yönetici erişimi daha sonra eski bir sürümünü çalıştıran bir hizmet oluşturmak için kötüye kullanılır. WinRing0.sysWindows için güvenlik açığına sahip bir donanım erişim kitaplığı CVE-2020-14979 Ve CVE-2021-41285böylece tehdit aktörünün NTSYSTEM ayrıcalıklarını elde etmesine olanak sağlanır.

Korchemny, “Bu sürücü aynı zamanda XMRig madencisinin bir bileşenidir, dolayısıyla madencilik amacıyla kullanılmaktadır.” dedi. “Sürücüyü başlattıktan sonra örnek madenciyi başlatıyor. Bu, XMRig’in önemsiz kod doldurucularıyla değiştirilmiş bir yürütülebilir dosyasını temsil ediyor. Sabit kodlanmış kimlik bilgileriyle bir madencilik havuzuna bağlanıyor.”

Madenci, GitHub deposundan indiriliyor ve kötü amaçlı yazılım aynı zamanda çerezler, kredi kartı verileri, tarama geçmişi ve ziyaret edilen yerler gibi hassas verileri web tarayıcılarından sızdırmak için TLS sürüm 1.3 üzerinden uzak bir sunucuyla bağlantı kuruyor. , sistem meta verileri, yüklü yazılım ve saat dilimi vb.

Kaspersky, “Modern C++’ın son derece gelişmiş kullanımı ve harici kitaplıkların bir araya gelmesi, bu kötü amaçlı yazılıma müthiş bir güç kazandırıyor” dedi. “TLSv1.3 ve SSL sabitlemenin kullanılması güvenli iletişimi ve hassas verilerin toplanmasını sağlar.”