Hindistan’daki yüksek profilli varlıklar, Pakistan merkezli Transparent Tribe tehdit aktörü ve IcePeony adlı daha önce bilinmeyen Çin-nexus siber casusluk grubu tarafından düzenlenen kötü niyetli kampanyaların hedefi haline geldi.

Check Point, bu hafta yayınlanan teknik bir yazısında, Transparent Tribe ile bağlantılı izinsiz girişlerin, ElizaRAT adlı bir kötü amaçlı yazılımın ve belirli kurbanlara yönelik ApoloStealer adlı yeni bir hırsız yükünün kullanılmasını içerdiğini söyledi.

İsrailli şirket, “ElizaRAT örnekleri, komuta ve kontrol iletişimini kolaylaştırmak için Telegram, Google Drive ve Slack dahil olmak üzere bulut tabanlı hizmetlerin sistematik olarak kötüye kullanıldığını gösteriyor” dedi. söz konusu.

ElizaRAT, Transparent Tribe’ın ilk kez Temmuz 2023’te Hindistan hükümet sektörlerini hedef alan siber saldırıların bir parçası olarak kullanıldığı gözlemlenen bir Windows uzaktan erişim aracıdır (RAT). En az 2013 yılından beri aktif olan düşman aynı zamanda APT36, Datebug, Earth Karkaddan, Mythic Leopard, Operation C-Major ve PROJECTM isimleri altında da takip ediliyor.

Kötü amaçlı yazılım cephaneliği, Windows, Android ve Linux cihazlarını tehlikeye atmaya yönelik araçlar içerir. Linux makinelerinin artan hedeflemesi, Hindistan hükümetinin, adı verilen özel bir Ubuntu çatalını kullanması ile motive edilmektedir. Maya işletim sistemi geçen yıldan beri.

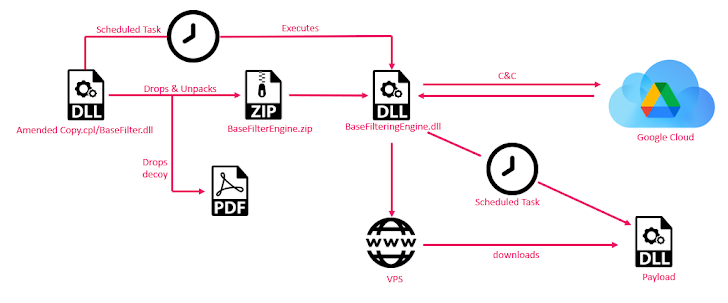

Enfeksiyon zincirleri, muhtemelen hedef odaklı kimlik avı teknikleri yoluyla dağıtılan Kontrol Paneli (CPL) dosyaları tarafından başlatılır. Aralık 2023 ile Ağustos 2024 arasında RAT’ın kullanıldığı üç ayrı kampanya gözlemlendi; her biri komuta ve kontrol (C2) için Slack, Google Drive ve sanal bir özel sunucu (VPS) kullanıyor.

ElizaRAT, saldırganların hedeflenen uç nokta üzerinde tam kontrol sahibi olmasını sağlarken, ApoloStealer, ele geçirilen ana bilgisayardan çeşitli uzantılarla (örneğin, DOC, XLS, PPT, TXT, RTF, ZIP, RAR, JPG ve PNG) eşleşen dosyaları toplamak ve bunları uzak bir sunucuya sızdırın.

Ocak 2024’te tehdit aktörünün, ElizaRAT’ın sorunsuz çalışmasını sağlayan bir damlalık bileşeni içerecek şekilde işleyiş tarzını değiştirdiği söyleniyor. Son saldırılarda ayrıca USB gibi harici sürücülerdeki dosyaları aramak üzere tasarlanmış ConnectX kod adlı ek bir hırsız modül de gözlemlendi.

Kurumsal ortamlarda yaygın olarak kullanılan meşru hizmetlerin kötüye kullanılması, tespit çabalarını karmaşıklaştırdığı ve tehdit aktörlerinin sistemdeki meşru faaliyetlere karışmasına izin verdiği için tehdidi artırıyor.

Check Point, “ElizaRAT’ın ilerleyişi, APT36’nın, tespit edilmekten daha iyi kaçınmak ve Hint varlıklarını etkili bir şekilde hedeflemek için kötü amaçlı yazılımlarını geliştirmeye yönelik kasıtlı çabalarını yansıtıyor” dedi. “ApoloStealer gibi yeni yüklerin tanıtılması, APT36’nın kötü amaçlı yazılım cephaneliğinde önemli bir genişlemeye işaret ediyor ve grubun veri yükü dağıtımında daha esnek, modüler bir yaklaşım benimsediğini gösteriyor.”

IcePeony Hindistan, Mauritius ve Vietnam’ın Peşinden Gidiyor

Açıklama, nao_sec araştırma ekibinin IcePeony adını verdiği gelişmiş kalıcı tehdit (APT) grubunun en az 2023’ten bu yana Hindistan, Mauritius ve Vietnam gibi ülkelerdeki devlet kurumlarını, akademik kurumları ve siyasi kuruluşları hedef aldığını ortaya koymasından haftalar sonra geldi.

Güvenlik araştırmacıları Rintaro Koike ve Shota Nakajima, “Saldırıları genellikle SQL Injection ile başlıyor, ardından web kabukları ve arka kapılar yoluyla saldırılar geliyor” dedi. “Sonuçta kimlik bilgilerini çalmayı hedefliyorlar.”

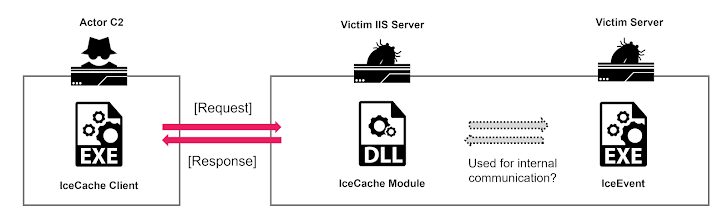

Kötü amaçlı yazılım portföyündeki en dikkat çekici araçlardan biri, Microsoft Internet Information Services (IIS) örneklerini hedeflemek için tasarlanan IceCache’dir. Go programlama dilinde yazılmış bir ELF ikili dosyası, özel sürüm arasında reGeorg Eklenen dosya iletimi ve komut yürütme özelliklerine sahip web kabuğu.

Saldırılar aynı zamanda IceEvent olarak adlandırılan, dosyaları yükleme/indirme ve komutları yürütme yetenekleriyle birlikte gelen benzersiz bir pasif mod arka kapısının kullanılmasıyla da karakterize ediliyor.

Araştırmacılar “Saldırganların haftanın altı günü çalıştığı görülüyor” not edildi. “Cuma ve cumartesi günleri daha az aktif olmalarına rağmen, tek tam izin günleri Pazar günü gibi görünüyor. Bu soruşturma, saldırganların bu saldırıları kişisel faaliyetler olarak yapmadıklarını, bunun yerine organize, profesyonel operasyonların bir parçası olarak gerçekleştirdiklerini gösteriyor. “