Taktikler, teknikler ve prosedürler (TTP’ler) modern savunma stratejilerinin temelini oluşturur. Tehlike göstergelerinin (IOC’ler) aksine, TTP’ler daha kararlıdır ve bu da onları belirli siber tehditleri tanımlamanın güvenilir bir yolu haline getirir. ANY.RUN’a göre en sık kullanılan tekniklerden bazıları şunlardır: 3. Çeyrek 2024 Gerçek dünyadan örneklerle tamamlanan kötü amaçlı yazılım eğilimleri hakkında rapor.

Windows Olay Günlüğünün Devre Dışı Bırakılması (T1562.002)

Windows Olay Günlüğü’nü bozmak, saldırganların sistemin kötü niyetli eylemleriyle ilgili önemli bilgileri kaydetmesini engellemesine yardımcı olur.

Olay günlükleri olmadan, oturum açma girişimleri, dosya değişiklikleri ve sistem değişiklikleri gibi önemli ayrıntılar kaydedilmeden kalır ve güvenlik çözümlerinin ve analistlerin eksik veya eksik verilerle karşı karşıya kalmasına neden olur.

Windows Olay Günlüğü, kayıt defteri anahtarlarını değiştirmek veya “net stop eventlog” gibi komutları kullanmak da dahil olmak üzere farklı şekillerde değiştirilebilir. Grup ilkelerini değiştirmek başka bir yaygın yöntemdir.

Birçok tespit mekanizması şüpheli etkinlikleri tespit etmek için günlük analizine dayandığından, kötü amaçlı yazılımlar daha uzun süre tespit edilmeden çalışabilir.

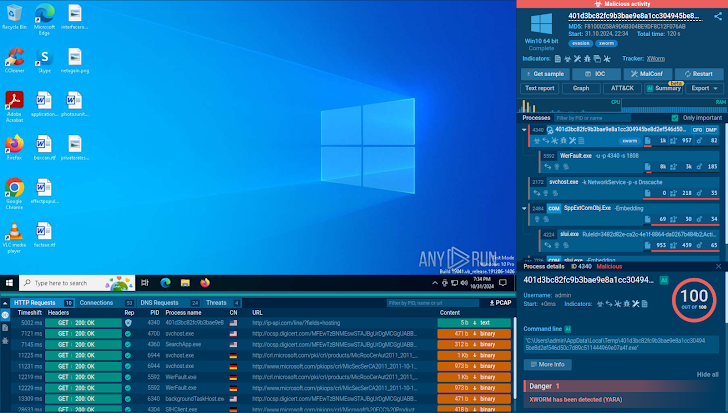

Örnek: XWorm Uzaktan Erişim Hizmeti Günlüklerini Devre Dışı Bırakıyor

Farklı türdeki kötü amaçlı TTP’leri güvenli bir ortamda tespit etmek, gözlemlemek ve analiz etmek için şunları kullanabiliriz: ANY.RUN’un Etkileşimli Korumalı Alanı. Hizmet, yalnızca kötü amaçlı yazılımları patlatmanıza ve gerçek zamanlı olarak yürütülmesini görmenize değil, aynı zamanda standart bir bilgisayardaki gibi onunla etkileşime girmenize olanak tanıyan, yüksek düzeyde yapılandırılabilir Windows ve Linux VM’leri sağlar.

ANY.RUN, tüm sistem ve ağ etkinliklerinin izlenmesi sayesinde, Windows Olay Günlüğü’nün devre dışı bırakılması gibi kötü amaçlı eylemleri kolayca ve hızlı bir şekilde tanımlamanıza olanak tanır.

|

| XWorm patlamasının sonuçlarını gösteren ANY.RUN sanal alan oturumu |

Şuna göz at analiz oturumu Yaygın bir uzaktan erişim truva atı (RAT) olan XWorm, T1562.002’yi kullanıyor.

|

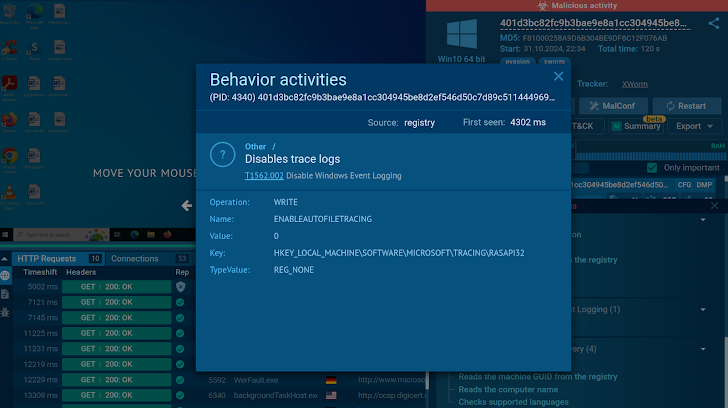

| Korumalı alan, kötü amaçlı işlem ve kayıt defteri değişikliğiyle ilgili ayrıntıları paylaşır |

Özellikle, sistemdeki uzaktan erişim bağlantılarını yönetmekten sorumlu olan RASAPI32’nin izleme günlüklerini devre dışı bırakacak şekilde kayıt defterini değiştirir.

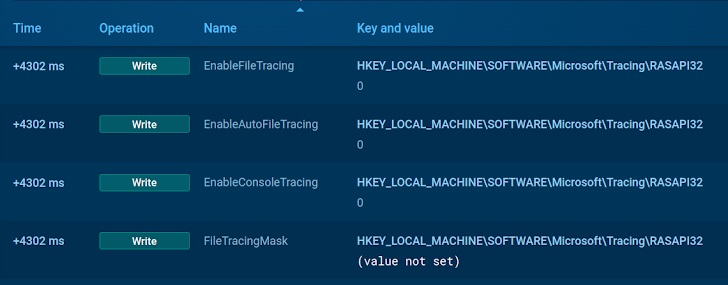

|

| Kötü amaçlı yazılım, birkaç kayıt defteri adını değiştirerek günlükleri devre dışı bırakır |

Saldırgan, ENABLEAUTOFILETRACING ve RASAPI32 ile ilgili diğer kayıt defteri adlarını 0 olarak ayarlayarak günlük oluşturulmamasını sağlar. Bu, antivirüsler gibi güvenlik yazılımlarının olayı tanımlamasını zorlaştırır.

ANY.RUN’un bulut sanal alanında kötü amaçlı yazılım ve kimlik avı tehditlerini ücretsiz olarak analiz edin.

PowerShell Kullanımı (T1059.001)

PowerShell, Windows’ta yerleşik bir komut dosyası dili ve komut satırı kabuğudur. Saldırganlar genellikle sistem ayarlarını değiştirmek, veri sızdırmak ve güvenliği ihlal edilmiş sistemlere kalıcı erişim sağlamak gibi çeşitli kötü amaçlı görevleri gerçekleştirmek için bu durumdan yararlanır.

Tehdit aktörleri, PowerShell’in kapsamlı yeteneklerini kullanırken, algılama mekanizmalarını atlatmak için kodlama komutları veya gelişmiş komut dosyası oluşturma yöntemleri gibi gizleme tekniklerinden yararlanabilir.

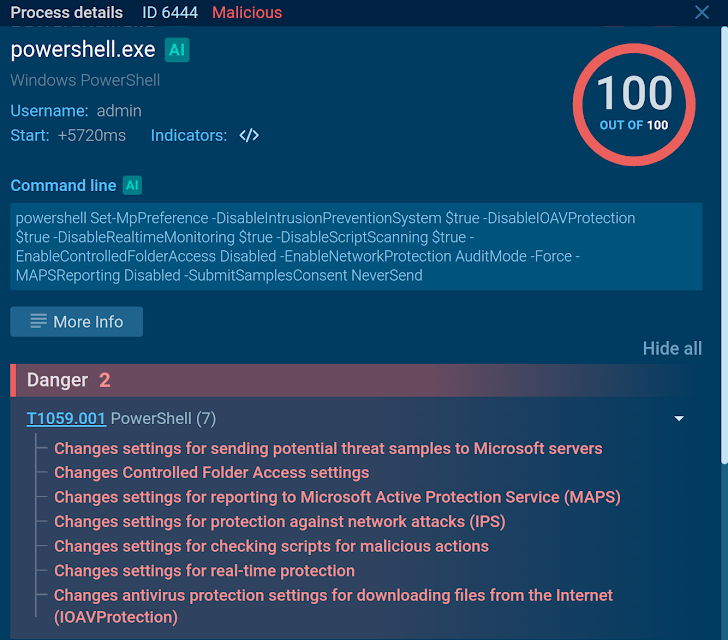

Örnek: BlanGrabber Algılamayı Devre Dışı Bırakmak için PowerShell Kullanıyor

Dikkate almak BlankGrabber örneğinin bu analizivirüslü sistemlerden hassas verileri çalmak için kullanılan bir kötü amaçlı yazılım ailesi. Yürütmenin ardından kötü amaçlı program, tespit edilmekten kaçınmak amacıyla sistem ayarlarını değiştirmek için PowerShell dahil çeşitli işlemleri başlatır.

|

| Korumalı alan, BlankGrabber tarafından PowerShell aracılığıyla gerçekleştirilen tüm işlemleri gösterir |

ANY.RUN, kötü amaçlı yazılımın tüm etkinliklerini anında tespit ederek bunları ayrıntılı olarak sunar. BlankGrabber, diğer şeylerin yanı sıra, Windows işletim sisteminin İzinsiz Giriş Önleme Sistemi (IPS), OAV Koruması ve Gerçek Zamanlı İzleme hizmetlerini devre dışı bırakmak için PowerShell’i kullanır. Korumalı alan aynı zamanda kötü amaçlı yazılımın kullandığı gerçek komutları görüntüleyen komut satırı içeriğini de gösterir.

Windows Komut Kabuğunun Kötüye Kullanılması (T1059.003)

Saldırganlar ayrıca dosyaları yönetmek ve komut dosyalarını çalıştırmak gibi meşru yönetim görevleri için kullanılan çok yönlü bir araç olan Windows Komut Kabuğu’ndan (cmd.exe) da sıklıkla yararlanır. Yaygın kullanımı, zararlı eylemleri gizlemek için onu çekici bir seçim haline getiriyor.

Saldırganlar, komut kabuğunu kullanarak uzak sunuculardan veri indirmekten kötü amaçlı yazılım çalıştırmaya kadar çeşitli kötü amaçlı komutları çalıştırabilir. Kabuk ayrıca daha fazla kötü amaçlı etkinlik gerçekleştirmek amacıyla PowerShell komut dosyalarını yürütmek için de kullanılabilir.

Cmd.exe güvenilir ve yaygın olarak kullanılan bir yardımcı program olduğundan, kötü amaçlı komutlar yasal etkinliklerle birleşerek güvenlik sistemlerinin tehditleri gerçek zamanlı olarak tanımlamasını ve bunlara yanıt vermesini zorlaştırabilir. Saldırganlar, tespit edilmekten daha fazla kaçınmak için komutları içinde gizleme tekniklerini de kullanabilirler.

Örnek: Lumma, Yük Yürütmesinde CMD’yi Kullanıyor

Şuna bir göz atın Lumma’nın aşağıdaki analizi2022’den beri aktif olan ve yaygın olarak kullanılan bir bilgi hırsızı.

|

| Korumalı alan, cmd.exe işlemine 100 puan atar ve onu kötü amaçlı olarak işaretler |

ANY.RUN bize kötü amaçlı yazılımın cmd aracılığıyla gerçekleştirdiği işlemlere derinlemesine bir bakış sunuyor. Bunlar arasında, alışılmadık bir uzantıya sahip bir uygulamanın başlatılması ve yürütülebilir içerikte değişiklik yapılması yer alır; bu da sürecin saldırganlar tarafından kötüye kullanıldığını gösterir.

Kayıt Defteri Çalıştırma Anahtarlarının Değiştirilmesi (T1547.001)

Saldırganlar, kötü amaçlı yazılımın sistem başlatıldığında otomatik olarak çalışmasını sağlamak için, programları başlangıçta başlatmak üzere tasarlanmış belirli kayıt defteri anahtarlarına girişler ekler.

Kötü amaçlı dosyalar, kullanıcı oturum açtığında Windows’un otomatik olarak tarayıp programları çalıştırdığı özel bir dizin olan Başlangıç Klasörüne de yerleştirilebilir.

Saldırganlar, Kayıt Defteri Çalıştırma Anahtarlarını ve Başlangıç Klasörünü kullanarak uzun vadeli kalıcılığı koruyabilir, böylece veri sızdırma, ağ içinde yatay hareket etme veya sistemden daha fazla yararlanma gibi kötü amaçlı faaliyetlerine devam edebilirler.

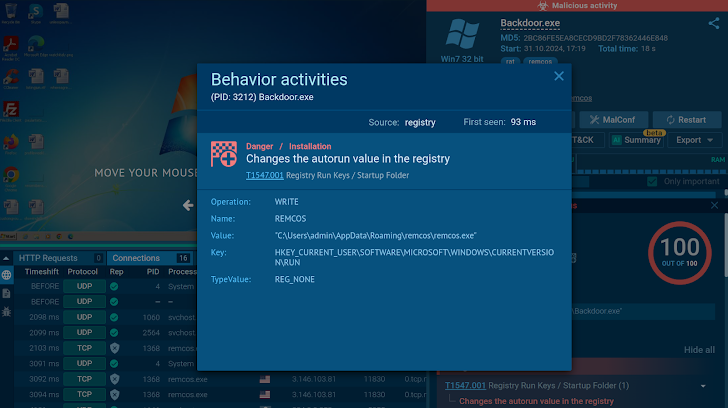

Örnek: Remcos, RUN Tuşuyla Kalıcılık Kazanıyor

İşte bir bu tekniğe örnek Remcos tarafından gerçekleştirildi. Bu durumda, değiştirilen kayıt defteri anahtarı HKEY_CURRENT_USERSOFTWAREMICROSOFTWINDOWSCURRENTVERSIONRUN’dur.

|

| Korumalı alan, ilgili TTP’leri farklı kötü amaçlı eylemlere atar |

Remcos arka kapısı, kayıt defterindeki RUN anahtarına bir giriş ekleyerek her yeni oturum açma işleminde otomatik olarak başlatılmasını sağlar. Bu, kötü amaçlı yazılımın virüslü sistemde kalıcılığını korumasına olanak tanır.

Zamana Dayalı Kaçınma (T1497.003)

Zamana dayalı kaçırma, kötü amaçlı yazılımların korumalı alana dayalı güvenlik çözümleri tarafından tespit edilmesini önlemek için kullanılan bir tekniktir. Çoğu sanal alanın izleme süreleri sınırlıdır, genellikle yalnızca birkaç dakikadır. Kötü amaçlı kodun yürütülmesini geciktirerek, kötü amaçlı yazılım bu pencerede algılanmayı önleyebilir.

Bu TTP’nin bir diğer yaygın amacı, kötü amaçlı yazılımın ilk analiz sırasında zararsız görünmesini sağlayarak şüpheli olarak işaretlenme olasılığını azaltmaktır. Yürütmeyi geciktirmek, davranışsal analiz araçlarının başlangıçtaki iyi huylu davranışı sonraki kötü amaçlı etkinliklerle ilişkilendirmesini zorlaştırabilir.

Kötü amaçlı yazılım, bulaşma sürecini gerçekleştirmek için genellikle birden fazla bileşene veya dosyaya güvenir. Gecikmeler, kötü amaçlı yazılımın farklı bölümlerinin yürütülmesinin senkronize edilmesine yardımcı olabilir. Örneğin, kötü amaçlı yazılımın uzak bir sunucudan ek bileşenler indirmesi gerekiyorsa, bir gecikme, bu bileşenlerin ana yük yürütülmeden önce tamamen indirilmesini ve hazır olmasını sağlayabilir.

Bazı kötü amaçlı faaliyetler, diğer görevlerin başarıyla tamamlanmasına bağlı olabilir. Gecikmeler eklemek, bu bağımlılıkların yönetilmesine yardımcı olabilir ve bulaşma sürecindeki her adımın doğru sırayla tamamlanmasını sağlar.

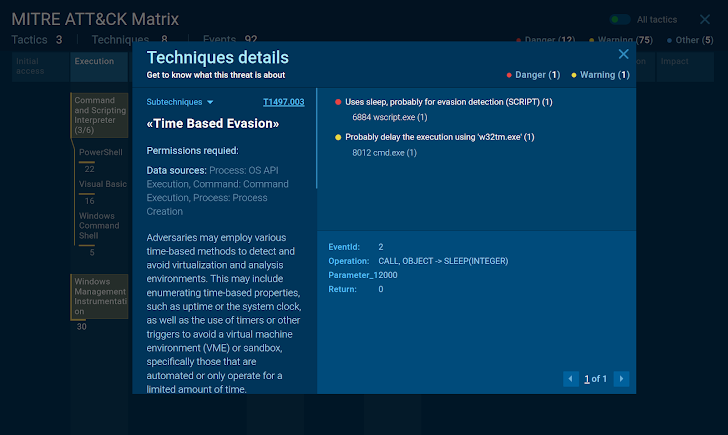

Örnek: DCRAT Saldırı Sırasında Yürütmeyi Geciktiriyor

Dark Crystal RAT, virüslü sistemde radar altında kalabilmek için zamana dayalı kaçınma tekniklerine dayanan birçok kötü amaçlı yazılım ailesinden biridir.

|

| ANY.RUN, analiz sırasında belirlenen TTP’leri izlemek için yerleşik bir MITRE ATT&CK Matrisi sunar |

Bu bağlamda korumalı alan oturumunu takip ediyorumDCRAT’ın yürütmeye devam etmeden önce nasıl yalnızca 2000 milisaniye, yani 2 saniye uykuda kaldığını gözlemleyebiliriz. Bu muhtemelen enfeksiyon sürecinin bir sonraki aşaması için gereken tüm dosyaların yürütülmeye hazır olmasını sağlamak için yapılır.

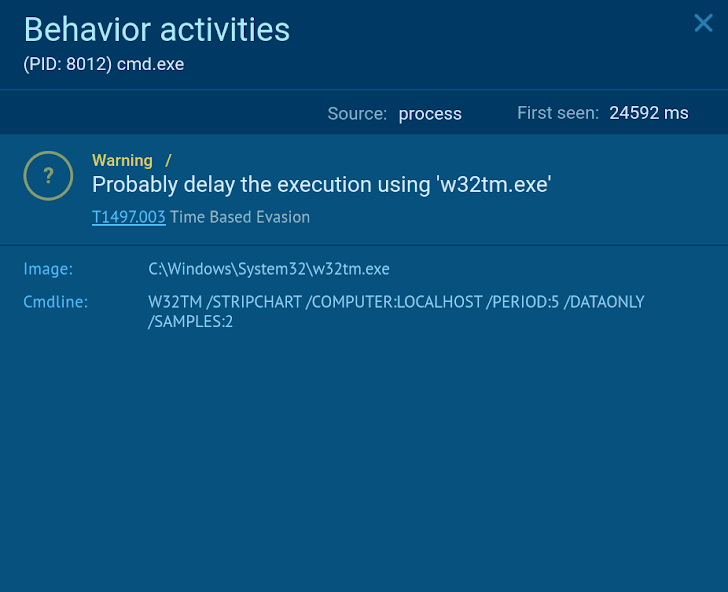

|

| ANY.RUN sanal alanı her kötü amaçlı işlemin ayrıntılarını görüntüler |

DCRAT’ın ANY.RUN tarafından tespit edilen zamana dayalı kaçırma girişimlerinden bir diğeri, yürütme sürecini geciktirmek için meşru w32tm.exe aracının kullanılmasıdır.

ANY.RUN Sandbox ile Kötü Amaçlı Yazılımları Analiz Edin

ANY.RUN, kötü amaçlı yazılım ve kimlik avı tehditlerini analiz etmek için bulut tabanlı bir sanal alan sunarak araştırmalarınızı geliştirmek için hızlı ve kesin sonuçlar sağlar. Gelişmiş özellikleri sayesinde, tehdit analizinin daha derinlerine inmek için gönderilen dosyalar ve URL’lerin yanı sıra sistemle özgürce etkileşime girebilirsiniz.

- Analiz sürecini başlatmak için bir dosya veya URL yüklemeniz yeterlidir

- Tehdit tespiti 60 saniyeden az sürer

- Hizmet, kötü amaçlı yazılım davranışlarına ilişkin derinlemesine bilgileri hızlı bir şekilde elde ediyor ve tehdit raporları oluşturuyor

- VM’nin içinde yazın, bağlantıları açın, ekleri indirin, programları çalıştırın

- Özel analiz modunu ve ekip işbirliği araçlarını kullanın

ANY.RUN’un korumalı alanını 14 günlük ücretsiz deneme sürümüyle kuruluşunuzun iş akışına entegre edin. sunduğu her şeyi deneyin.