Devam eden bir tehdit kampanyası VEILDrive çalışma tarzının bir parçası olarak Microsoft’un Teams, SharePoint, Quick Assist ve OneDrive gibi meşru hizmetlerinden yararlandığı gözlemlendi.

İsrailli siber güvenlik şirketi Hunters, “Saldırgan, Teams, SharePoint, Quick Assist ve OneDrive dahil olmak üzere Microsoft SaaS hizmetlerinden yararlanarak, hedef odaklı kimlik avı saldırıları dağıtmak ve kötü amaçlı yazılım depolamak için önceden güvenliği ihlal edilmiş kuruluşların güvenilir altyapılarından yararlandı.” söz konusu yeni bir raporda.

“Bu bulut merkezli strateji, tehdit aktörünün geleneksel izleme sistemleri tarafından tespit edilmesini engellemesine olanak sağladı.”

Hunters, kampanyayı Eylül 204’te ABD’deki kritik bir altyapı kuruluşunu hedef alan bir siber olaya yanıt verdikten sonra keşfettiğini söyledi. Şirketin adı açıklanmadı, bunun yerine “Org C” adı verildi.

Etkinliğin bir ay önce başladığı ve saldırının komuta ve kontrol için OneDrive (C2) kullanan Java tabanlı bir kötü amaçlı yazılımın yayılmasıyla sonuçlandığı düşünülüyor.

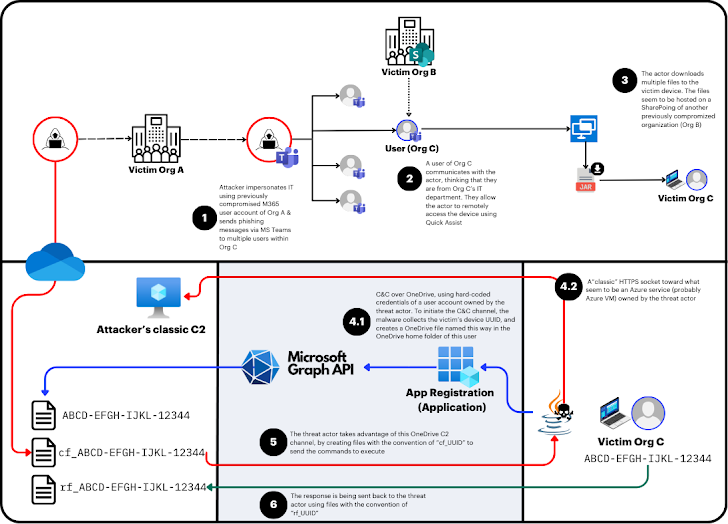

Operasyonun arkasındaki tehdit aktörünün, bir BT ekibi üyesini taklit ederek ve Hızlı Yardım aracı aracılığıyla sistemlerine uzaktan erişim talep ederek Org C’nin dört çalışanına Teams mesajları gönderdiği söyleniyor.

Bu ilk uzlaşma yöntemini öne çıkaran şey, saldırganın bu amaçla yeni bir hesap oluşturmak yerine, önceki potansiyel kurbana (Org A) ait bir kullanıcı hesabını kullanmasıdır.

“Org C’nin hedeflenen kullanıcılarının aldığı Microsoft Teams mesajları Microsoft Teams sayesinde mümkün oldu”Harici ErişimHunters, “Varsayılan olarak herhangi bir harici kuruluşla Bire Bir iletişime izin veren işlevsellik” dedi.

Bir sonraki adımda tehdit aktörü, sohbet aracılığıyla farklı bir kiracıda (Org B) barındırılan bir ZIP arşiv dosyasına (“Client_v8.16L.zip”) yönelik bir SharePoint indirme bağlantısını paylaştı. ZIP arşivi, diğer dosyaların yanı sıra LiteManager adlı başka bir uzaktan erişim aracıyla birlikte gömülü olarak geldi.

Quick Assist aracılığıyla elde edilen uzaktan erişim, daha sonra LiteManager uzaktan izleme ve yönetim (RMM) yazılımını periyodik olarak yürütmek üzere sistemde planlanmış görevler oluşturmak için kullanıldı.

Ayrıca, Java arşivi (JAR) biçiminde Java tabanlı kötü amaçlı yazılımı ve onu yürütmek için tüm Java Geliştirme Kitini (JDK) içeren aynı yöntemi kullanan ikinci bir ZIP dosyası (“Cliento.zip”) indirilir.

Kötü amaçlı yazılım, sabit kodlu Entra ID (eski adıyla Azure Active Directory) kimlik bilgilerini kullanarak düşman tarafından kontrol edilen bir OneDrive hesabına bağlanacak ve bunu Microsoft Graph API’yi kullanarak etkilenen sistem üzerinde PowerShell komutlarını almak ve yürütmek için bir C2 olarak kullanacak şekilde tasarlandı.

Ayrıca, uzak bir Azure sanal makinesine bir HTTPS soketi başlatan ve daha sonra komutları almak ve bunları PowerShell bağlamı altında yürütmek için kullanılan bir geri dönüş mekanizması da içerir.

Bu, Hızlı Yardım programının bu şekilde kullanıldığı ilk sefer değil. Bu Mayıs ayının başlarında Microsoft, Storm-1811 olarak bilinen finansal motivasyona sahip bir siber suç grubunun, Black Basta fidye yazılımına erişim sağlamak ve onu düşürmek için BT uzmanları veya teknik destek personeli gibi davranarak Hızlı Yardım özelliklerini kötüye kullandığı konusunda uyardı.

Bu gelişme aynı zamanda Windows üreticisinin, tespitten kaçınmak için SharePoint, OneDrive ve Dropbox gibi meşru dosya barındırma hizmetlerini kötüye kullanan kampanyalar gözlemlediğini açıklamasından haftalar sonra geldi.

Hunters, “Bu SaaS’a bağımlı strateji, gerçek zamanlı tespitleri zorlaştırıyor ve geleneksel savunmaları atlıyor” dedi. “Sıfır gizleme ve iyi yapılandırılmış kod ile bu kötü amaçlı yazılım, tipik kaçınma odaklı tasarım eğilimine meydan okuyor ve onu alışılmadık derecede okunabilir ve anlaşılır hale getiriyor.”