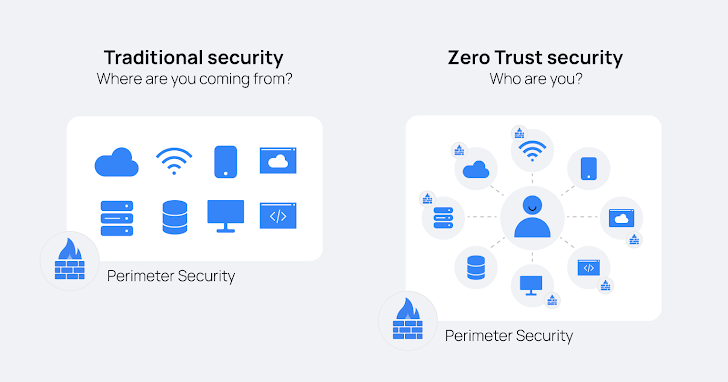

Sıfır Güven güvenliği, erişim isteklerini sürekli olarak analiz edip doğrularken örtülü güveni ortadan kaldırarak kuruluşların güvenliği ele alma biçimini değiştirir. Çevre tabanlı güvenliğin aksine, ortamdaki kullanıcılara erişim sağladıklarında otomatik olarak güvenilmez. Sıfır Güven güvenliği, her cihazın ve kullanıcının sürekli izlenmesini teşvik ederek başarılı kullanıcı kimlik doğrulamasının ardından sürekli koruma sağlar.

Şirketler neden Sıfır Güven güvenliğini benimsiyor?

Şirketler, karmaşık ve giderek karmaşıklaşan siber tehditlere karşı koruma sağlamak için Sıfır Güven güvenliğini benimsiyor. Bu, doğu-batı trafik güvenliğinin olmaması, içeridekilerin örtülü güveni ve yeterli görünürlük eksikliği gibi geleneksel, çevre tabanlı güvenlik modellerinin sınırlamalarını ele alıyor.

|

| Geleneksel ve Sıfır Güven güvenliği |

Sıfır Güven güvenliği aşağıdakileri sunarak bir kuruluşun güvenlik duruşunu geliştirir:

- Geliştirilmiş güvenlik duruşu: Kuruluşlar, ortamlarındaki ağ trafiği, erişim istekleri ve kullanıcı/sistem faaliyetleri hakkında sürekli olarak veri toplayarak güvenlik duruşlarını geliştirebilirler.

- İçeriden gelen tehditlere karşı koruma: Sıfır Güven güvenliği, “asla güvenme, her zaman doğrula” ilkesini benimseyerek, ağ çevresi içindeki her kullanıcının erişim verilmeden önce kimliğinin doğrulanmasını sağlar.

- Uzaktan çalışmaya uyum: Sıfır Güven güvenliği, her cihazın/kullanıcının kimlik doğrulamasına, güvenliğine ve sürekli izlenmesine öncelik vererek uzaktan çalışma organizasyonlarının güvenliğini artırır.

- Uyumluluk: Düzenleyici standartlarla uyumlu sıkı kontrol, sürekli izleme ve veri koruma uygulayarak kuruluşların uyumluluk gereksinimlerini karşılamalarına yardımcı olur.

- İhlallerin azaltılması: Kuruluşlar, otomatik yanıt mekanizmalarını uygulayarak, güvenliği ihlal edilmiş hesaplar ve cihazlar için erişim ayrıcalıklarını hızlı bir şekilde sınırlayabilir, böylece potansiyel hasarı kontrol altına alabilir ve bir ihlalin genel etkisini azaltabilir.

Sıfır Güven güvenliği nasıl uygulanır?

Kuruluşunuz için Sıfır Güven güvenliğini uygularken dikkate almanız gereken faktörler şunlardır:

- Sürekli izleme: Tüm ağ ve sistem aktivitelerinin izlenmesini ve analiz edilmesini sağlar. Güvenlik Bilgileri ve Olay Yönetimi (SIEM) platformunu benimseyebilirsiniz. SIEM, kuruluşların güvenlik tehditlerini ve güvenlik açıklarını belirlemesine ve çözmesine olanak tanıyan, gerçek zamanlı görünürlük sunan bir güvenlik çözümüdür.

- Olay yanıtı: Bu, kuruluşların güvenlik olaylarına hızlı bir şekilde yanıt vermesini sağlar. Kuruluşlar, güvenlik ihlallerine hızla tepki vermek, hasarı en aza indirmek ve kesinti süresini azaltmak için Genişletilmiş Tespit ve Yanıt (XDR) platformlarını kullanıyor.

- İlk erişim engellemesi: Güvenlik açığından yararlanma, olağandışı kullanıcı davranışı ve kaba kuvvetle oturum açma girişimlerini sürekli izleyerek kuruluşlar, saldırganlar bir giriş noktası oluşturmadan önce tehditleri gerçek zamanlı olarak tespit edebilir.

- En az ayrıcalık: Kullanıcılara yalnızca gerekli erişimin verilmesi gerektiğinden bu, sistem içinde ayrıcalıkların minimum düzeyde atılmasını teşvik eder. Kimlik ve Erişim Yönetimi (IAM) çözümleri kullanılarak elde edilebilir. IAM çözümleri, kullanıcılara belirli izinler atamak için Rol Tabanlı Erişim Denetimi’ni (RBAC) kullanır. IAM yapılandırmalarını yetkisiz değişikliklere karşı izlemek için bir SIEM ve XDR platformu kullanabilirsiniz.

- Cihaz erişim kontrolü: Ağa erişen tüm cihazların önceden bir kimlik doğrulama ve doğrulama sürecinden geçmesi gerekir. Bu süreç, cihazın kimliğinin, güvenlik duruşunun ve kuruluş politikalarına uygunluğunun kontrol edilmesini içerir. İlk erişim verildikten sonra bile cihaz herhangi bir tehlike belirtisine karşı izlenmeye devam edebilir ve böylece sürekli güvenlik sağlanır.

- Mikrosegmentasyon: Bu Sıfır Güven güvenlik ilkesi, kuruluşların ağ altyapılarını daha küçük, yalıtılmış parçalara ayırmasını teşvik eder. Her parça kendi güvenlik kontrolleri ile bağımsız olarak çalışarak yanal hareket risklerini en aza indirerek saldırı yüzeyini azaltır.

- Çok faktörlü kimlik doğrulama: Bu, kullanıcıların sistemlere, uygulamalara veya verilere erişmeden önce birden fazla doğrulama formu sunmasını gerektirerek ekstra bir güvenlik katmanı ekler. Parola gibi bir faktör tehlikeye girse bile yetkisiz erişim riskini azaltır.

Aşağıdaki bölümde Sıfır Güven güvenliği için Wazuh yeteneklerinden yararlanma örnekleri gösterilmektedir.

Sıfır Güven güvenliğiniz için Wazuh’dan nasıl yararlanılır?

Wazuh, bulut ve şirket içi ortamlardaki iş yükleri genelinde birleşik XDR ve SIEM yetenekleri sunan ücretsiz, açık kaynaklı bir güvenlik platformudur. Kuruluşunuz için bu çözümü kurmak için Wazuh belgelerinden yararlanabilirsiniz.

Wazuh’un yetenekleri, kuruluşların BT ortamlarını çeşitli güvenlik tehditlerine karşı korumasına yardımcı olarak Sıfır Güven güvenliğini uygularken onu uygun bir çözüm haline getiriyor. Gerçek zamanlı izleme, otomatik olaylara müdahale ve kullanıcı davranışı ile sistem yapılandırmalarına ilişkin kapsamlı görünürlük sayesinde Wazuh, potansiyel ihlalleri daha büyümeden tespit etmenize ve bunlara yanıt vermenize olanak tanır. Aşağıda Sıfır Güven güvenliği için kullanılan Wazuh’un bazı durumları verilmiştir.

Kötüye kullanılan meşru araçların tespiti

Sistem çağrılarını izleme, Güvenlik Yapılandırma Değerlendirmesi (SCA) ve günlük veri analizi gibi Wazuh yetenekleri, kötüye kullanılan yasal araçları tespit etmek için kullanılabilir.

İzleme sistemi çağrıları özelliği, Linux uç noktalarında dosya erişimini, komut yürütmeyi ve sistem çağrılarını analiz eder. Bu, tehdit avcılarının, güvenilir araçların ayrıcalık yükseltme veya yetkisiz komut dosyası yürütme gibi kötü amaçlarla ne zaman kullanıldığını belirlemesine yardımcı olur.

Wazuh SCA yeteneği, saldırganların yararlanabileceği yanlış yapılandırmaları tespit etmek için sistem yapılandırmalarını değerlendirir. SCA, gereksiz hizmetler, zayıf şifre politikaları veya güvenli olmayan ağ yapılandırmaları gibi güvenlik açıklarını tarayarak saldırı yüzeyini azaltır ve yasal araçların kötüye kullanılmasını önler.

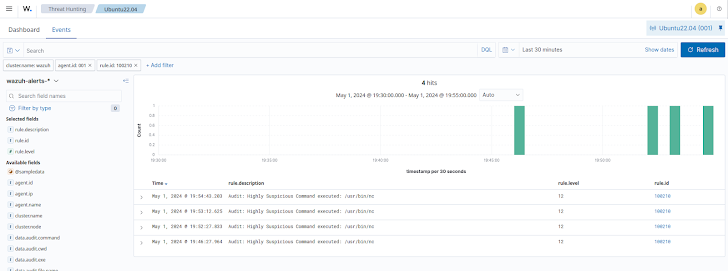

Netcat, tehdit aktörleri tarafından arka kapılar oluşturmak, bağlantı noktası taraması gerçekleştirmek, dosyaları aktarmak ve uzaktan erişim için ters kabuk oluşturmak amacıyla yaygın olarak kullanılan bir araçtır. Wazuh, kılavuzda açıklandığı gibi şüpheli komut kullanımını izleyebilir ve uyarı verebilir kötü amaçlı komutların yürütülmesini izleme. Bu kılavuz, izleme sistemi çağrı özelliğinin Netcat etkinliklerini günlüğe kaydedebildiği ve uyarılar oluşturabildiği bir senaryoyu göstermektedir.

|

| Wazuh, şüpheli etkinlikleri tespit etmek için Netcat komutunu denetler |

Yukarıda gösterildiği gibi, nc komutu her yürütüldüğünde Wazuh, tehdit avcılarının yürütülen komut ve çıktısı hakkında görünürlük kazanmasına olanak tanıyan bir uyarı oluşturur.

İlk erişimin tespiti

Wazuh, bir BT ortamındaki farklı kaynaklardan gelen günlükleri bir araya getirmek için günlük veri toplama yeteneğini kullanır. Uç noktalardan, ağ cihazlarından ve uygulamalardan günlükleri toplar, analiz eder ve saklar ve gerçek zamanlı analizler gerçekleştirir.

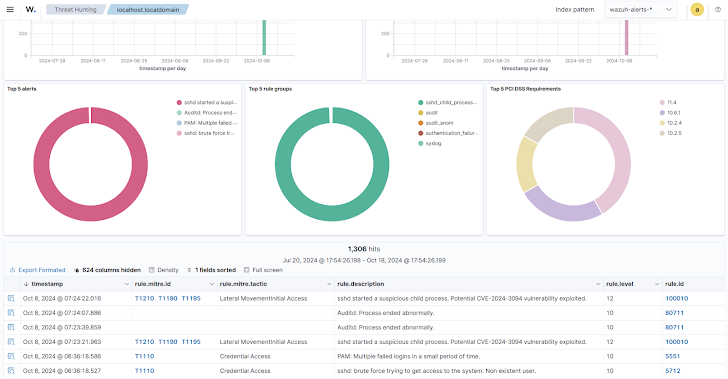

Blog yazısı XZ Utils güvenlik açığından yararlanıldığını algılama (CVE-2024-3094) Wazuh’un günlük veri toplama yeteneğinden nasıl yararlandığını gösteriyor. CVE-2024-3094, yaygın olarak kullanılan bir veri sıkıştırma aracı olan XZ Utils’in 5.6.0 ve 5.6.1 sürümlerinde bulunan kritik bir güvenlik açığıdır. Bu saldırı, yazılıma bir arka kapı açarak sistemlere yetkisiz uzaktan erişime izin veren bir tedarik zinciri saldırısından kaynaklanıyor. Özellikle, OpenSSH’nin bir bağımlılığı olan liblzma kitaplığından yararlanarak saldırganların kimlik doğrulamadan önce SSH aracılığıyla isteğe bağlı komutlar yürütmesine olanak tanıyor. Bu, uzaktan kod yürütülmesine (RCE) yol açarak sistem güvenliğini tehlikeye atabilir.

Wazuh, özelleştirilebilir kod çözücüler ve kurallar aracılığıyla, potansiyel olarak kötü amaçlı sshd alt süreçleri hakkındaki günlükleri tanımlar ve iletir. Bu yaklaşım, bu güvenlik açığından yararlanma girişimlerinin erken tespit edilmesine yardımcı olur.

|

| Wazuh, CVE-2024-3094’ü tespit etmek için sshd hizmetini denetler |

Yukarıda gösterildiği gibi, sshd hizmetini analiz ettikten sonra Wazuh, anormal aktivite modellerini tespit eder ve işaretler.

Olay yanıtı

Wazuh platformu, güvenlik olaylarına gerçek zamanlı görünürlük sağlayarak, müdahale eylemlerini otomatikleştirerek ve uyarı yorgunluğunu azaltarak güvenlik ekipleri için olaylara müdahaleyi geliştirir.

Wazuh, Aktif Yanıt yeteneğinden yararlanarak ekiplerin, yapılandırılmış herhangi bir olay için tetiklenebilecek otomatik komut dosyaları aracılığıyla olayları etkili bir şekilde yönetmesine olanak tanır. Bu otomasyon özellikle kaynakların kısıtlı olduğu ortamlarda faydalıdır ve sistem rutin yanıtları yönetirken güvenlik ekiplerinin hayati görevlere odaklanmasına olanak tanır.

Blog yazısı CDB listelerini ve aktif yanıtı kullanarak kötü amaçlı dosyaları tespit etme ve bunlara yanıt verme güvenlik profesyonellerinin Wazuh’un aktif yanıt yeteneklerini kullanarak belirli olaylara dayalı yanıt eylemlerini nasıl otomatikleştirebileceğini vurguluyor.

|

| Wazuh Active Response özelliği, CDB listesindeki hash değerlerine sahip dosyaları otomatik olarak siler. |

Bu blog, Wazuh Dosya Bütünlüğü İzleme (FIM) özelliği kullanılarak kötü amaçlı dosyaların nasıl tespit edilebileceğini vurgulamaktadır. Bilinen kötü amaçlı MD5 karmalarının sabit bir veritabanı (CDB) listesiyle çalışır. Wazuh Active Response özelliği, CDB listesindeki karma değerleriyle eşleşen dosyaları otomatik olarak siler.

Çözüm

Artık birden fazla sunucu ve ortama dağıtılan hassas veriler ve uygulamalarla saldırı yüzeyi genişleyerek kuruluşları veri ihlallerine, fidye yazılımlarına ve ortaya çıkan tehditlere karşı daha savunmasız hale getirdi. Sıfır Güven güvenlik yaklaşımını benimseyen kuruluşlar, değişen tehditlere karşı artırılmış bir siber savunma mekanizması kurabilirler.

Wazuh’un birleşik XDR ve SIEM platformu, diğerlerinin yanı sıra günlük veri toplama, güvenlik açığı tespiti ve otomatik olay müdahale yeteneklerini kullanarak bu yaklaşımın çeşitli yönlerini uygulayabilir. Wazuh platformunun kuruluşunuza nasıl yardımcı olabileceği hakkında web sitesini ziyaret ederek daha fazla bilgi edinebilirsiniz.