1.500’den fazla Android cihaza, tehdit aktörlerinin sahte bankacılık işlemleri yapmasına olanak tanıyan ToxicPanda adlı yeni bir Android bankacılık kötü amaçlı yazılım türü bulaştı.

Cleafy araştırmacıları Michele Roviello, Alessandro Strino ve Federico Valentini, “ToxicPanda’nın ana hedefi, cihaz içi dolandırıcılık (ODF) adı verilen iyi bilinen bir tekniği kullanarak hesap ele geçirme (ATO) yoluyla güvenliği ihlal edilmiş cihazlardan para transferlerini başlatmaktır.” söz konusu Pazartesi analizinde.

“Kullanıcıların kimlik doğrulamasını ve kimlik doğrulamasını zorunlu kılmak için kullanılan banka karşı önlemlerini, bankaların şüpheli para transferlerini tanımlamak için uyguladığı davranışsal tespit teknikleriyle birlikte atlamayı amaçlıyor.”

ToxicPanda’nın Çince konuşan bir tehdit aktörünün işi olduğuna inanılıyor; kötü amaçlı yazılım, kripto cüzdanlarından kimlik bilgilerini ve fonları çalabilen TgToxic adlı başka bir Android kötü amaçlı yazılımıyla temel benzerlikleri paylaşıyor. TgToksik, Trend Micro tarafından 2023’ün başlarında belgelendi.

Uzlaşmaların çoğunluğu İtalya’da (%56,8) bildirildi, onu Portekiz (%18,7), Hong Kong (%4,6), İspanya (%3,9) ve Peru (%3,4) izledi; bu da Çin’deki nadir bir örnektir. Avrupa ve Latin Amerika’daki bireysel bankacılık kullanıcılarını hedef alan dolandırıcılık planı düzenleyen tehdit aktörü.

Bankacılık truva atı da henüz başlangıç aşamasında görünüyor. Analizler, bunun Otomatik Aktarım Sistemi (ATS), Easyclick ve şaşırtma rutinlerini ortadan kaldıran, aynı zamanda geniş bir veri yelpazesini toplamak için kendine ait 33 yeni komut getiren, atalarının sadeleştirilmiş bir versiyonu olduğunu gösteriyor.

Ayrıca hem TgToxic hem de ToxicPanda’da 61 kadar komutun ortak olduğu tespit edildi; bu da yeni kötü amaçlı yazılım ailesinin arkasında aynı tehdit aktörünün veya onların yakın ortaklarının olduğunu gösteriyor.

Araştırmacılar, “TgToxic ailesiyle bazı bot komut benzerliklerini paylaşıyor olsa da, kod orijinal kaynağından oldukça farklı” dedi. “TgToxic’in birçok özelliği belirgin şekilde eksik ve bazı komutlar gerçek uygulama olmadan yer tutucu olarak görünüyor.”

Kötü amaçlı yazılım, Google Chrome, Visa ve 99 Speedmart gibi popüler uygulamalar gibi görünüyor ve uygulama mağazası listeleme sayfalarını taklit eden sahte sayfalar aracılığıyla dağıtılıyor. Şu anda bu bağlantıların nasıl yayıldığı ve kötü amaçlı reklam veya smishing teknikleri içerip içermediği bilinmiyor.

ToxicPanda, dışarıdan yükleme yoluyla yüklendikten sonra yükseltilmiş izinler elde etmek, kullanıcı girişlerini değiştirmek ve diğer uygulamalardan veri yakalamak için Android’in erişilebilirlik hizmetlerini kötüye kullanıyor. Ayrıca, SMS yoluyla gönderilen veya kimlik doğrulama uygulamaları kullanılarak oluşturulan tek kullanımlık şifrelere (OTP’ler) de müdahale edebilir, böylece tehdit aktörlerinin iki faktörlü kimlik doğrulama (2FA) korumalarını atlamasına ve sahte işlemleri tamamlamasına olanak tanır.

Kötü amaçlı yazılımın temel işlevi, bilgi toplama yeteneğinin yanı sıra, saldırganların ele geçirilen cihazı uzaktan kontrol etmesine ve adı verilen işlemi gerçekleştirmesine izin vermektir. ODFBu, mağdurun bilgisi olmadan yetkisiz para transferlerinin başlatılmasını mümkün kılar.

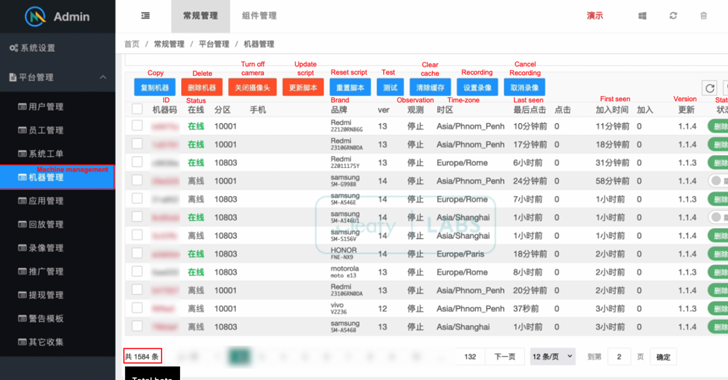

Cleafy, operatörlerin model bilgileri ve konumu da dahil olmak üzere kurban cihazların listesini görüntülemesine ve bunları bilgisayardan kaldırmasına olanak tanıyan, Çince olarak sunulan bir grafik arayüz olan ToxicPanda’nın komuta ve kontrol (C2) paneline erişim elde edebildiğini söyledi. kaput. Ayrıca panel, ODF’yi yürütmek için herhangi bir cihaza gerçek zamanlı uzaktan erişim talebinde bulunmak için bir kanal görevi görür.

Araştırmacılar, “ToxicPanda’nın analizini zorlaştıracak daha gelişmiş ve benzersiz yetenekler göstermesi gerekiyor” dedi. “Ancak, günlüğe kaydetme bilgileri, ölü kodlar ve hata ayıklama dosyaları gibi yapay yapılar, özellikle TGToxic ile benzerlikleri göz önüne alındığında, kötü amaçlı yazılımın ya gelişiminin ilk aşamalarında olabileceğini ya da kapsamlı kod yeniden düzenleme sürecinden geçebileceğini gösteriyor.”

Bu gelişme Georgia Teknoloji Enstitüsü, Alman Uluslararası Üniversitesi ve Kyung Hee Üniversitesi’nden bir grup araştırmacının çalışmasıyla ortaya çıktı. ayrıntılı adı verilen bir arka uç kötü amaçlı yazılım analiz hizmeti DVa – Mağdura Özel Erişilebilirlik Dedektörü’nün kısaltması – Android cihazlardaki erişilebilirlik özelliklerinden yararlanan kötü amaçlı yazılımları işaretlemek için.

“Dinamik yürütme izlerini kullanan DVa, kötüye kullanım rutinlerini mağdurlara tanımlamak ve atfetmek için kötüye kullanım vektörü rehberli sembolik yürütme stratejisinden de yararlanıyor” dediler. “Sonunda DVa şunu algıladı: [accessibility]Kötü amaçlı yazılımların yasal sorguları veya kaldırma girişimlerini nasıl engellediğini anlamak için güçlendirilmiş kalıcılık mekanizmaları.”