Siber güvenlik araştırmacıları, en az Eylül 2024’ten bu yana Avustralya, Japonya, İspanya, İngiltere ve ABD’yi hedef alan kampanyalarda kullanılmakta olan yeni bir kimlik avı kitini ortaya çıkardı.

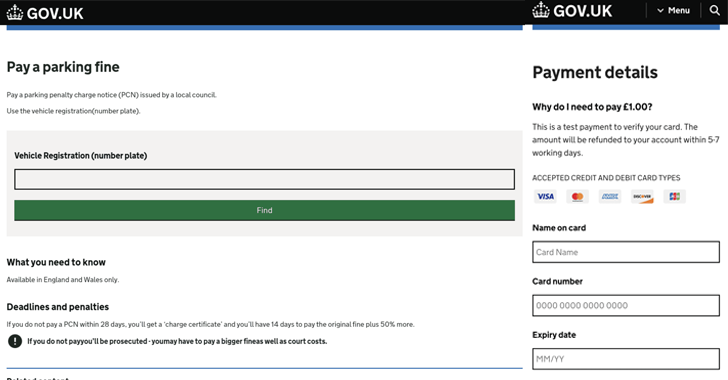

Netcraft, kamu sektörleri, posta, dijital hizmetler ve bankacılık hizmetleri gibi çeşitli sektörleri hedef alan saldırılarda kullanılan teklifle birlikte Xiū gǒu olarak bilinen kitin 2.000’den fazla kimlik avı web sitesinin tespit edildiğini söyledi.

Netcraft, “Kimlik avı web sitelerini dağıtmak için kiti kullanan tehdit aktörleri, tespit edilmeyi önlemek için genellikle Cloudflare’in anti-bot ve barındırma gizleme yeteneklerine güveniyor.” söz konusu Perşembe günü yayınlanan bir raporda.

Kimlik avı kitinin bazı yönleri güvenlik araştırmacıları tarafından belgelendi Will Thomas (@ BushidoToken) ve Fox_threatintel (@banthisguy9349) Eylül 2024’te.

Xiū gǒu gibi kimlik avı kitleri, daha az vasıflı bilgisayar korsanlarının giriş engelini azaltabileceğinden ve hassas bilgilerin çalınmasına yol açabilecek kötü niyetli kampanyaların artmasına yol açabileceğinden risk oluşturur.

Çince konuşan bir tehdit aktörü tarafından geliştirilen Xiū gǒu, kullanıcılara yönetici paneli sağlıyor ve Golang ve Vue.js gibi teknolojiler kullanılarak geliştiriliyor. Kit aynı zamanda Telegram aracılığıyla “.top” üst düzey etki alanında barındırılan sahte kimlik avı sayfalarından kimlik bilgilerini ve diğer bilgileri sızdırmak için de tasarlandı.

Kimlik avı saldırıları, SMS yerine Zengin İletişim Hizmetleri (RCS) mesajları yoluyla yayılıyor ve alıcıları sözde park cezaları ve başarısız paket teslimatları konusunda uyarıyor. Mesajlar ayrıca cezayı ödemek veya teslimat adresini güncellemek için URL kısaltıcı hizmeti kullanılarak kısaltılmış bir bağlantıya tıklamaları talimatını da veriyor.

Netcraft, “Dolandırıcılık, kurbanları kişisel bilgilerini vermeye ve örneğin bir paketi teslim etmek veya bir cezayı yerine getirmek gibi ödemeler yapmaya yönlendiriyor.” dedi.

Öncelikle Apple Mesajlar aracılığıyla edinilebilen RCS (ile başlayan iOS 18) Ve Google Mesajları Android için, kullanıcılara dosya paylaşımı, yazma göstergeleri ve isteğe bağlı destek uçtan uca şifreleme (E2EE) için.

Geçen ayın sonlarında bir blog yazısında teknoloji devi ayrıntılı Kimlik avı dolandırıcılıklarıyla mücadele için alınan yeni korumalar arasında paket teslimatı ve iş fırsatlarıyla ilgili sahte mesajları özel olarak filtrelemek için cihaz içi makine öğrenimi modellerini kullanan gelişmiş dolandırıcılık tespitinin kullanıma sunulması yer alıyor.

Google ayrıca Hindistan, Tayland, Malezya ve Singapur’daki kullanıcılar bilinmeyen göndericilerden potansiyel olarak tehlikeli bağlantılara sahip kısa mesajlar aldıklarında güvenlik uyarılarını denediğini söyledi. Bu yılın sonuna doğru küresel olarak genişletilmesi beklenen yeni korumalar, şüpheli gönderenlerden gelen bağlantıları içeren mesajları da engelliyor.

Son olarak, arama uzmanı, “Mevcut kişiler olmayan uluslararası gönderenlerden gelen mesajları “Spam ve engellenen” klasörüne taşıyarak otomatik olarak gizleme seçeneğini ekliyor. Bu özellik ilk olarak Singapur’da pilot olarak etkinleştirildi.

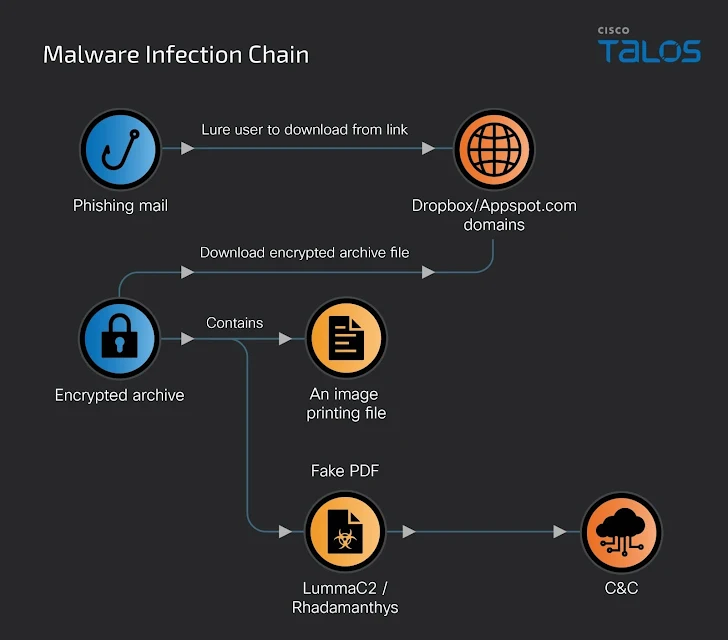

Açıklama, Cisco Talos’un, Tayvan’daki Facebook işletme ve reklam hesabı kullanıcılarının, Lumma veya Rhadamanthys gibi hırsız kötü amaçlı yazılımları dağıtmak için tasarlanmış bir kimlik avı kampanyasının parçası olarak bilinmeyen bir tehdit aktörü tarafından hedef alındığını açıklamasının ardından geldi.

Yem mesajları, tıklandığında kurbanı bir Dropbox veya Google Appspot etki alanına götüren, sahte bir PDF çalıştırılabilir dosyası içeren bir RAR arşivinin indirilmesini tetikleyen ve hırsız kötü amaçlı yazılımın bırakılması için bir kanal görevi gören bir bağlantıyla birlikte geliyor.

Talos araştırmacısı Joey Chen, “Tahıl e-posta ve sahte PDF dosya adları, bir şirketin hukuk departmanını taklit ederek kurbanı kötü amaçlı yazılım indirmeye ve çalıştırmaya ikna etmeye çalışıyor.” söz konusuFaaliyetin Temmuz 2024’ten bu yana devam ettiğini ekledi.

“E-postalar, hak ihlalinde bulunan içeriğin 24 saat içinde kaldırılmasını, yazılı izin olmadan daha fazla kullanılmasının durdurulmasını talep ediyor ve uyumsuzluk nedeniyle olası yasal işlem ve tazminat talepleri konusunda uyarıda bulunuyor.”

OpenAI’nin kimliğine bürünerek dünya çapındaki işletmeleri hedef alan ve onlara gizlenmiş bir köprüye tıklayarak ödeme bilgilerini hemen güncelleme talimatı veren kimlik avı kampanyaları da gözlemlendi.

Barracuda, “Bu saldırı tek bir alandan 1000’den fazla alıcıya gönderildi” dedi söz konusu bir raporda. “Ancak e-posta, muhtemelen tespit edilmekten kaçınmak için e-posta gövdesi içinde farklı köprüler kullandı. E-posta, DKIM ve SPF kontrollerini geçti; bu, e-postanın, alan adına e-posta göndermeye yetkili bir sunucudan gönderildiği anlamına geliyor. Ancak, alanın kendisi şüpheli.”