Siber güvenlik araştırmacıları, LightSpy adı verilen bir Apple iOS casus yazılımının geliştirilmiş bir sürümünü keşfettiler; bu sürüm yalnızca işlevselliğini genişletmekle kalmıyor, aynı zamanda ele geçirilen cihazın başlatılmasını önlemek için yıkıcı yetenekler de içeriyor.

ThreatFabric, “iOS implant dağıtım yöntemi, macOS sürümünün yöntemini yakından yansıtsa da, kullanım sonrası ve ayrıcalık yükseltme aşamaları, platform farklılıkları nedeniyle önemli ölçüde farklılık gösteriyor.” söz konusu Bu hafta yayınlanan bir analizde.

İlk olarak 2020 yılında Hong Kong’daki kullanıcıları hedef aldığı belgelenen LightSpy, yeteneklerini artırmak ve virüs bulaşmış bir cihazdan çok çeşitli hassas bilgileri yakalamasına olanak sağlamak için eklenti tabanlı bir mimari kullanan modüler bir implanttır.

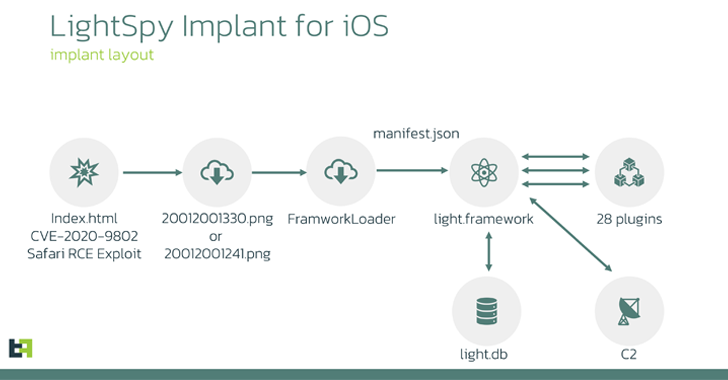

Kötü amaçlı yazılımı dağıtan saldırı zincirleri, Apple iOS ve macOS’taki bilinen güvenlik açıklarından yararlanarak “.PNG” uzantılı bir dosyayı bırakan ancak aslında uzak bir sunucudan sonraki aşamadaki verileri almaktan sorumlu bir Mach-O ikili programı olan bir WebKit istismarını tetikler. olarak takip edilen bir bellek bozulması kusurunu kötüye kullanarak CVE-2020-3837.

Buna, LightSpy’ın Core modülünü ve çeşitli eklentilerini indiren FrameworkLoader adlı bir bileşen de dahildir; bu bileşenler, en son sürümde (7.9.0) önemli ölçüde 12’den 28’e çıkmıştır.

“Çekirdek başlatıldıktan sonra Baidu.com alanını kullanarak bir İnternet bağlantısı kontrolü gerçekleştirecek ve ardından FrameworkLoader’dan aktarılan argümanları kontrol edecek. [command-and-control] Hollanda güvenlik şirketi, “veri ve çalışma dizini” dedi.

“Çekirdek, /var/containers/Bundle/AppleAppLit/ çalışma dizini yolunu kullanarak günlükler, veritabanı ve sızdırılan veriler için alt klasörler oluşturacaktır.”

Eklentiler, Wi-Fi ağ bilgileri, ekran görüntüleri, konum, iCloud Anahtar Zinciri, ses kayıtları, fotoğraflar, tarayıcı geçmişi, kişiler, çağrı geçmişi ve SMS mesajları dahil olmak üzere çok çeşitli verileri yakalayabilir ve ayrıca Dosyalar gibi uygulamalardan bilgi toplayabilir. , LINE, Mail Master, Telegram, Tencent QQ, WeChat ve WhatsApp.

Yeni eklenen eklentilerden bazıları, medya dosyalarını, SMS mesajlarını, Wi-Fi ağ yapılandırma profillerini, kişileri ve tarayıcı geçmişini silebilen, hatta cihazı dondurup yeniden başlatılmasını engelleyebilen yıkıcı özelliklere de sahiptir. Ayrıca LightSpy eklentileri belirli bir URL içeren sahte anlık bildirimler oluşturabilir.

Casus yazılımın tam dağıtım aracı belirsiz olmasına rağmen, sulama deliği saldırıları yoluyla düzenlendiğine inanılıyor. Kampanyalar bugüne kadar bilinen bir tehdit aktörü veya grubuyla ilişkilendirilmedi.

Ancak konum eklentisinin “konum koordinatlarını yalnızca Çin’de kullanılan bir sisteme göre yeniden hesaplaması” nedeniyle operatörlerin büyük olasılıkla Çin’de yerleşik olduğuna dair bazı kanıtlar var. Çinli harita servis sağlayıcılarının, adı verilen bir koordinat sistemini takip ettiklerini belirtmekte fayda var. GCJ-02.

ThreatFabric, “LightSpy iOS durumu, sistemleri güncel tutmanın önemini vurguluyor” dedi. “LightSpy’ın arkasındaki tehdit aktörleri, güvenlik araştırmacılarının yayınlarını yakından izliyor ve etkilenen cihazlardaki ayrıcalıkları yükseltmek ve yükleri iletmek için yeni açıklanan açıkları yeniden kullanıyor.”