Siber güvenlik araştırmacıları, kripto para birimi ticaret aracı gibi görünen, ancak hassas verileri çalmak ve kurbanların kripto cüzdanlarındaki varlıkları boşaltmak için tasarlanmış işlevsellik barındıran yeni bir kötü amaçlı Python paketi keşfetti.

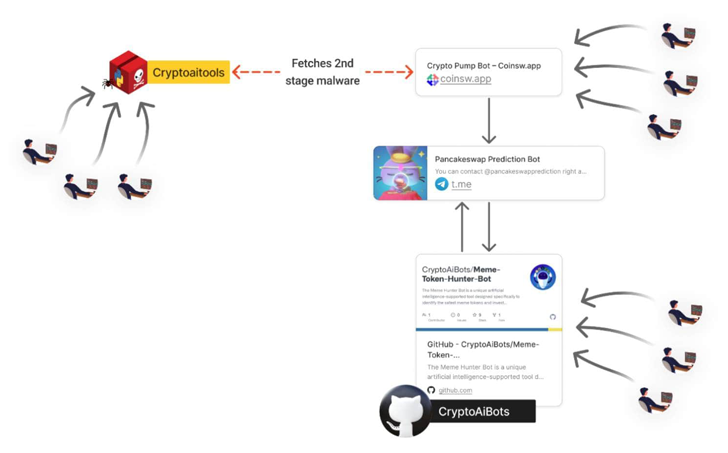

“CryptoAITools” adlı paketin hem Python Paket Dizini (PyPI) hem de sahte GitHub depoları aracılığıyla dağıtıldığı söyleniyor. Oldu indirildi PyPI’de kaldırılmadan önce 1.300’den fazla kez.

Checkmarx, “Kötü amaçlı yazılım kurulum sırasında otomatik olarak etkinleşiyor ve hem Windows hem de macOS işletim sistemlerini hedefliyor” söz konusu The Hacker News ile paylaşılan yeni bir raporda. “Kötü amaçlı yazılım arka planda kötü amaçlı ac4vi4es işlemlerini gerçekleştirirken, vic4ms’in dikkatini dağıtmak için yanıltıcı bir grafik kullanıcı arayüzü (GUI) kullanıldı.”

Paket, kötü amaçlı yazılımın uygun sürümünü çalıştırmak için ilk önce hedef sistemin Windows mu yoksa macOS mi olduğunu belirleyen “__init__.py” dosyasına enjekte edilen kod aracılığıyla, kurulumdan hemen sonra kötü niyetli davranışı açığa çıkarmak üzere tasarlandı.

Kodun içinde, ek yüklerin indirilmesinden ve yürütülmesinden sorumlu olan ve böylece çok aşamalı bir enfeksiyon sürecini başlatan bir yardımcı işlevsellik bulunmaktadır.

Özellikle, veriler sahte bir web sitesinden indirilmektedir (“paralar[.]uygulama“), bir kripto para birimi ticaret botu hizmetinin reklamını yapan, ancak aslında bir geliştiricinin doğrudan bir web tarayıcısı üzerinden bu alana gitmeye karar vermesi durumunda alana bir meşruiyet cilası verme girişimidir.

Bu yaklaşım, yalnızca tehdit aktörünün tespitten kaçmasına yardımcı olmakla kalmıyor, aynı zamanda yasal görünen web sitesinde barındırılan yükleri değiştirerek kötü amaçlı yazılımın yeteneklerini diledikleri gibi genişletmelerine de olanak tanıyor.

Bulaşma sürecinin dikkate değer bir yönü, kötü amaçlı yazılım gizlice sistemlerden hassas verileri toplarken, sahte kurulum süreci aracılığıyla kurbanların dikkatini dağıtmaya yarayan bir GUI bileşeninin dahil edilmesidir.

Checkmarx, “CryptoAITools kötü amaçlı yazılımı, virüslü sistemdeki çok çeşitli hassas bilgileri hedef alarak kapsamlı bir veri hırsızlığı operasyonu yürütüyor” dedi. “Birincil amaç, saldırganın kripto para birimi varlıklarını çalmasına yardımcı olabilecek her türlü veriyi toplamaktır.”

Buna, kripto para cüzdanlarından (Bitcoin, Ethereum, Exodus, Atomic, Electrum vb.), kayıtlı şifrelerden, çerezlerden, tarama geçmişinden, kripto para birimi uzantılarından, SSH anahtarlarından, İndirilenler, Belgeler, kripto para birimlerine referans veren Masaüstü dizinlerinde saklanan dosyalar, şifreler, şifreler, ve finansal bilgiler ve Telegram.

Hırsız, Apple macOS makinelerinde Apple Notes ve Stickies uygulamalarından veri toplama adımını da atıyor. Toplanan bilgiler sonuçta gofile’a yüklenir.[.]io dosya aktarım hizmeti, ardından yerel kopya silinir.

Checkmarx, tehdit aktörünün aynı hırsız kötü amaçlı yazılımını adlı bir GitHub deposu aracılığıyla dağıttığını da keşfettiğini söyledi. Meme Token Avcısı Bot “Solana ağındaki tüm meme tokenlerini listeleyen ve güvenli kabul edildiklerinde gerçek zamanlı ticaret gerçekleştiren, yapay zeka destekli bir ticaret botu” olduğunu iddia ediyor.

Bu, kampanyanın aynı zamanda kodu doğrudan GitHub’dan kopyalayıp çalıştırmayı tercih eden kripto para birimi kullanıcılarını da hedef aldığını gösteriyor. Yazım itibarıyla hala aktif olan depo, bir kez çatallandı ve 10 kez yıldızlandı.

Operatörler tarafından ayrıca yukarıda belirtilen GitHub deposunu tanıtan, aylık abonelikler ve teknik destek sunan bir Telegram kanalı da yönetilmektedir.

Checkmarx, “Bu çok platformlu yaklaşım, saldırganın geniş bir ağ oluşturmasına ve potansiyel olarak bir platform konusunda ihtiyatlı olup diğerine güvenen kurbanlara ulaşmasını sağlıyor” dedi.

“CryptoAITools kötü amaçlı yazılım kampanyasının kurbanlar ve daha geniş kripto para birimi topluluğu için ciddi sonuçları var. Kötü amaçlı ‘Meme-Token-Hunter-Bot’ deposunu yıldızlayan veya çatallayan kullanıcılar potansiyel kurbanlardır ve saldırının erişim alanını önemli ölçüde genişletir.”