Opera web tarayıcısındaki yamalanmış bir güvenlik açığı, kötü amaçlı bir uzantının özel API’lere yetkisiz, tam erişim elde etmesine olanak tanımış olabilir.

Saldırının kod adı Çapraz HavlamaGuardio Labs, , ekran görüntüsü alma, tarayıcı ayarlarını değiştirme ve hesap ele geçirme gibi eylemlerin gerçekleştirilmesini mümkün kılabileceğini söyledi.

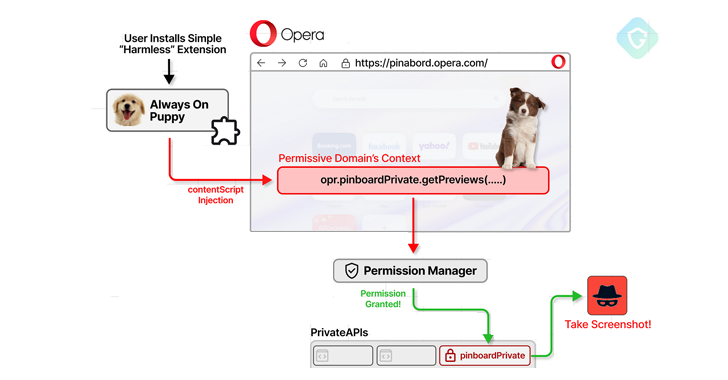

Sorunu göstermek için şirket, Chrome Web Mağazası’na görünüşte zararsız bir tarayıcı uzantısı yayınlamayı başardığını ve bunun Opera’ya yüklendiğinde kusurdan yararlanabileceğini ve bunun tarayıcılar arası bir mağaza saldırısı örneği haline geldiğini söyledi.

Guardio Labs başkanı Nati Tal, “Bu vaka çalışması yalnızca üretkenlik ve güvenlik arasındaki daimi çatışmayı vurgulamakla kalmıyor, aynı zamanda radarın hemen altında faaliyet gösteren modern tehdit aktörlerinin kullandığı taktiklere de büyüleyici bir bakış sağlıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

Sorun şuydu: adreslenmiş Sorumlu açıklamanın ardından 24 Eylül 2024 itibarıyla Opera tarafından. Ancak bu, tarayıcıda tespit edilen ilk güvenlik kusuru değil.

Bu Ocak ayının başlarında, MyFlaw olarak takip edilen ve temel işletim sistemindeki herhangi bir dosyayı yürütmek için My Flow adlı meşru bir özellikten yararlanan bir güvenlik açığının ayrıntıları ortaya çıktı.

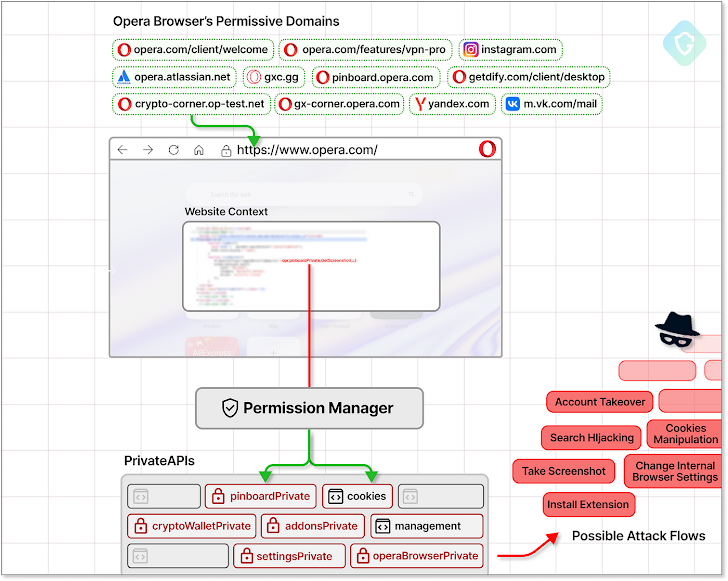

En son saldırı tekniği, Opera’ya ait, kamuya açık birçok alt alanın, tarayıcıya gömülü özel API’lere ayrıcalıklı erişime sahip olduğu gerçeğine dayanıyor. Bu alanlar, Opera Wallet, Pinboard ve diğerleri gibi Opera’ya özgü özelliklerin yanı sıra dahili geliştirmede kullanılan özellikleri desteklemek için kullanılır.

Belirli üçüncü taraf alan adlarını da içeren bazı alan adlarının adları aşağıda listelenmiştir:

- crypto-corner.op-test.net

- op-test.net

- gxc.gg

- opera.atlassian.net

- pinboard.opera.com

- instagram.com

- yandex.com

Korumalı alan oluşturma, tarayıcı içeriğinin işletim sisteminin geri kalanından izole kalmasını sağlarken Guardio’nun araştırması şunları buldu: içerik komut dosyaları Bir tarayıcı uzantısında bulunan dosyalar, aşırı izin veren alanlara kötü amaçlı JavaScript enjekte etmek ve özel API’lere erişim sağlamak için kullanılabilir.

Tal, “İçerik komut dosyasının DOM’a (Belge Nesne Modeli) erişimi var” diye açıkladı. “Bu, özellikle yeni öğeler ekleyerek onu dinamik olarak değiştirme yeteneğini de içeriyor.”

Bu erişime sahip bir saldırgan, tüm açık sekmelerin ekran görüntülerini alabilir, hesapları ele geçirmek için oturum çerezlerini çıkarabilir ve hatta etki alanlarını saldırgan tarafından kontrol edilen bir DNS sunucusu aracılığıyla çözümlemek için tarayıcının HTTPS üzerinden DNS (DoH) ayarlarını değiştirebilir.

Bu durum, kurbanların banka veya sosyal medya sitelerini kötü niyetli meslektaşlarına yönlendirerek ziyaret etmeye çalıştığı güçlü ortadaki rakip (AitM) saldırılarına zemin hazırlayabilir.

Kötü amaçlı uzantı, kullanıcıların onu indirip tarayıcılarına ekleyebileceği Google Chrome Web Mağazası da dahil olmak üzere herhangi bir eklenti kataloğunda zararsız bir şey olarak yayınlanabilir ve bu da saldırıyı etkili bir şekilde tetikleyebilir. Ancak herhangi bir web sayfasında, özellikle de özel API’lere erişimi olan alanlarda JavaScript çalıştırmak için izin gerekir.

Sahte tarayıcı uzantılarının sürekli olarak resmi mağazalara sızmasıyla, bazı meşru olanlardan bahsetmeye bile gerek yok. şeffaflıktan yoksun Veri toplama uygulamalarına ilişkin bulgular, bunları kurmadan önce dikkatli olunması gerektiğinin altını çiziyor.

Tal, “Tarayıcı uzantıları iyi de olsa kötü de olsa önemli bir güce sahip” dedi. “Bu nedenle, politika uygulayıcılarının onları titizlikle izlemesi gerekiyor.”

“Mevcut inceleme modeli yetersiz kalıyor; bunu, bir uzantının onay sonrasında bile etkinliğini izleyen ek insan gücü ve sürekli analiz yöntemleriyle desteklemenizi öneririz. Ayrıca, geliştirici hesapları için gerçek kimlik doğrulamanın zorunlu kılınması çok önemlidir; bu nedenle, ücretsiz bir e-posta ve ön ödemeli bir e-posta kullanmak yeterlidir. Kredi kartı kayıt için yeterli değil.”