Hindistan’la bağları olduğundan şüphelenilen gelişmiş bir kalıcı tehdit (APT) aktörü, Orta Doğu ve Afrika’daki yüksek profilli kuruluşlara ve stratejik altyapılara yönelik bir dizi saldırıyla ortaya çıktı.

Faaliyet, APT-C-17, Bebek Fil, Sert Milliyetçi, Leafperforator, Rattlesnake, Razor Tiger ve T-APT-04 olarak da bilinen, SideWinder olarak takip edilen bir gruba atfedildi.

“Grup, kamuya açık istismarların, kötü amaçlı LNK dosyalarının ve komut dosyalarının enfeksiyon vektörleri olarak ve kamuya açık RAT’ların kullanımı nedeniyle düşük vasıflı bir aktör olarak algılanabilir, ancak gerçek yetenekleri ancak saldırının ayrıntılarını dikkatlice incelediğinizde ortaya çıkar. Kaspersky araştırmacıları Giampaolo Dedola ve Vasily Berdnikov söz konusu.

Saldırıların hedefleri arasında Bangladeş, Cibuti, Ürdün, Malezya, Maldivler, Myanmar, Nepal, Pakistan, Suudi Arabistan ve Sri Lanka’da bulunan hükümet ve askeri kuruluşlar, lojistik, altyapı ve telekomünikasyon şirketleri, finans kurumları, üniversiteler ve petrol ticareti şirketleri yer alıyor. , Türkiye ve BAE

SideWinder’ın Afganistan, Fransa, Çin, Hindistan, Endonezya ve Fas’taki diplomatik kuruluşlara da gözünü diktiği gözlemlendi.

Son kampanyanın en önemli yönü, StealerBot adı verilen daha önce bilinmeyen bir sömürü sonrası araç setini sunmak için çok aşamalı bir enfeksiyon zincirinin kullanılmasıdır.

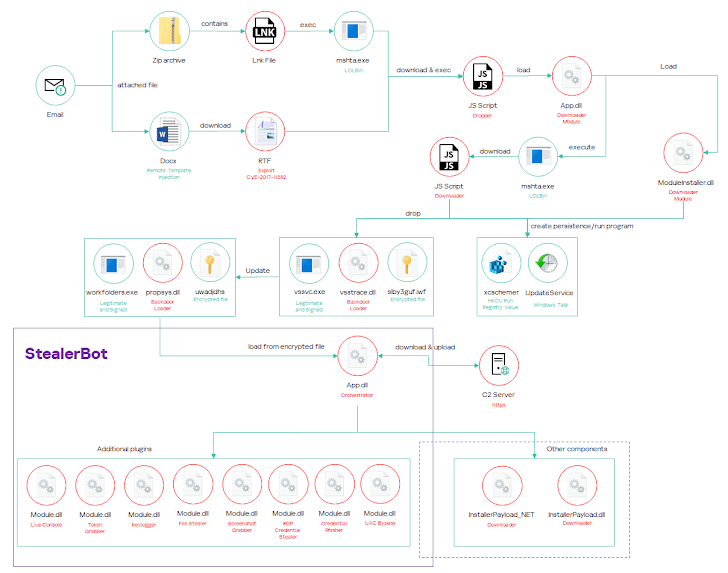

Her şey, bir Windows kısayol (LNK) dosyası içeren bir ZIP arşivi veya bir Microsoft Office belgesi içeren bir ek içeren hedef odaklı kimlik avı e-postasıyla başlar ve bu e-posta, sonuçta bir dizi ara JavaScript ve .NET indiricisini çalıştırır. StealerBot kötü amaçlı yazılımı.

Belgeler, düşman tarafından kontrol edilen bir uzak sunucuda depolanan bir RTF dosyasını indirmek için denenmiş ve test edilmiş uzaktan şablon enjeksiyonu tekniğine dayanmaktadır. RTF dosyası, mofa-gov-sa.direct888’de barındırılan ek JavaScript kodunu çalıştırmaktan sorumlu olan JavaScript kodunu yürütmek için CVE-2017-11882’ye yönelik bir istismarı tetikler.[.]açık.

Öte yandan, LNK dosyası şunları kullanır: mshta.exe Saldırgan tarafından kontrol edilen kötü amaçlı bir web sitesinde barındırılan aynı JavaScript kodunu çalıştırmak için Microsoft HTML Uygulaması (HTA) dosyalarını yürütmek üzere tasarlanmış Windows’a özgü bir ikili program olan yardımcı program.

JavaScript kötü amaçlı yazılımı, sistem bilgilerini toplayan ve bir sunucudan (“ModuleInstaller.dll”) ikinci bir .NET verisi için indirici olarak işlev gören “App.dll” adlı bir .NET kitaplığı olan gömülü Base64 kodlu bir dizeyi çıkarmaya yarar.

ModuleInstaller aynı zamanda bir indiricidir, ancak ana bilgisayarda kalıcılığı sürdürmek, bir arka kapı yükleyici modülünü yürütmek ve sonraki aşamadaki bileşenleri almak için donatılmış bir indiricidir. Ancak ilginç bir şekilde, bunların çalıştırılma şekli, ana bilgisayarda hangi uç nokta güvenlik çözümünün kurulu olduğuna göre belirlenir.

Araştırmacılar, “Bbckdoor yükleyici modülü 2020’den beri gözlemleniyor” diyerek, tespitten kaçma ve korumalı ortamlarda çalışmayı önleme yeteneğine dikkat çekti. “Yıllardır neredeyse aynı kaldı.”

“Saldırgan tarafından yakın zamanda güncellendi, ancak temel fark, eski varyantların, programa gömülü belirli bir dosya adını kullanarak şifrelenmiş dosyayı yüklemek üzere yapılandırılmış olması ve en yeni varyantların, geçerli dizindeki tüm dosyaları numaralandırmak ve yüklemek için tasarlanmış olmasıdır. uzantısı olmayanlar.”

Saldırıların nihai hedefi StealerBot’u Arka Kapı yükleyici modülü aracılığıyla düşürmektir. .NET tabanlı “gelişmiş modüler implant” olarak tanımlanan bu cihaz, özellikle aşağıdakilere çeşitli eklentiler getirerek casusluk faaliyetlerini kolaylaştırmak üzere tasarlanmıştır:

- C++ indiricisini kullanarak ek kötü amaçlı yazılım yükleme

- Ekran görüntüleri yakalayın

- Tuş vuruşlarını günlüğe kaydet

- Tarayıcılardan şifreleri çalmak

- RDP kimlik bilgilerini ele geçirme

- Dosyaları çalmak

- Ters kabuğu başlat

- Kimlik avı Windows kimlik bilgileri ve

- Kullanıcı Hesabı Denetimini (UAC) atlayarak ayrıcalıkları yükseltme

“İmplant, cihazla iletişimden sorumlu olan ana ‘Orkestratör’ tarafından yüklenen farklı modüllerden oluşuyor. [command-and-control] ve eklentilerin çalıştırılması ve yönetilmesi” dedi araştırmacılar. “Orkestratör genellikle arka kapı yükleyici modülü tarafından yüklenir.”

Kaspersky, saldırı zincirinin bir parçası olmayan ancak muhtemelen yeni bir sürüme güncelleme yapmak veya başka bir kullanıcıya virüs bulaştırmak amacıyla StealerBot’u yüklemek için kullanılan InstallerPayload ve InstallerPayload_NET adlı iki yükleyici bileşeni tespit ettiğini söyledi.

Siber güvenlik şirketi Cyfirma’nın SideWinder’ın coğrafi erişimini genişletmesi ve yeni gelişmiş araç setini kullanması, SideWinder’ı çalıştıran yeni altyapıyı detaylandırmasıyla ortaya çıktı. Efsanevi sömürü sonrası çerçeve ve Pakistan kökenli olduğuna inanılan bir tehdit aktörü olan Transparent Tribe (aka APT36) ile bağlantılı.

“Grup, PDF olarak gizlenen kötü amaçlı Linux masaüstü giriş dosyalarını dağıtıyor” söz konusu. “Bu dosyalar, kötü amaçlı ikili dosyaları uzak sunuculardan indirmek ve çalıştırmak için komut dosyalarını çalıştırarak kalıcı erişim sağlıyor ve tespitten kaçıyor.”

“APT36, özellikle Debian tabanlı BOSS işletim sistemi ve Maya işletim sisteminin piyasaya sürülmesiyle birlikte Hindistan kamu sektörlerinde yaygın kullanımı nedeniyle giderek daha fazla Linux ortamlarını hedef alıyor.”