Şüpheli bir ulus devlet düşmanının, Ivanti Cloud Service Appliance’daki (CSA) üç güvenlik açığını bir dizi kötü niyetli eylem gerçekleştirmek için sıfır gün olarak silah haline getirdiği gözlemlendi.

Bu, Fortinet FortiGuard Labs’ın bulgularına göre, güvenlik açıklarının CSA’ya kimliği doğrulanmamış erişim elde etmek, cihazda yapılandırılmış kullanıcıları numaralandırmak ve bu kullanıcıların kimlik bilgilerine erişmeye çalışmak için kötüye kullanıldığı belirtildi.

Güvenlik araştırmacıları Faisal Abdul Malik Qureshi, John Simmons, Jared Betts, Luca Pugliese, Trent Healy, Ken Evans ve Robert Reyes, “Gelişmiş düşmanların, kurbanın ağında sahil başı erişimi sağlamak için sıfır gün güvenlik açıklarından yararlandığı ve zincirlediği gözlemlendi.” söz konusu.

Söz konusu kusurlar aşağıda listelenmiştir –

- CVE-2024-8190 (CVSS puanı: 7,2) – /gsb/DateTimeTab.php kaynağında bir komut ekleme hatası

- CVE-2024-8963 (CVSS puanı: 9,4) – /client/index.php kaynağında yol geçiş güvenlik açığı

- CVE-2024-9380 (CVSS puanı: 7.2) – Reports.php kaynağını etkileyen, kimliği doğrulanmış bir komut ekleme güvenlik açığı

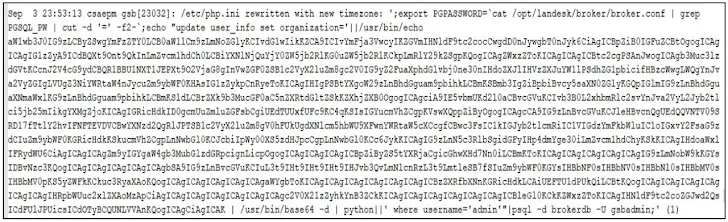

Bir sonraki aşamada, gsbadmin ve admin ile ilişkili çalınan kimlik bilgileri, bir web kabuğunu (“help.php”) düşürmek amacıyla /gsb/reports.php kaynağını etkileyen komut yerleştirme güvenlik açığından kimlik doğrulaması yapılarak yararlanıldı.

“10 Eylül 2024’te, Ivanti tarafından CVE-2024-8190’a ilişkin danışma belgesi yayınlandığında, müşterinin ağında hâlâ aktif olan tehdit aktörü, /gsb/DateTimeTab.php kaynaklarındaki komut ekleme güvenlik açıklarını ‘yamaladı’ ve /gsb/reports.php, onları kullanılamaz hale getiriyor.”

“Geçmişte, tehdit aktörlerinin, diğer davetsiz misafirlerin savunmasız varlıklara erişmesini ve saldırı operasyonlarına potansiyel olarak müdahale etmesini engellemek için, güvenlik açıklarını kullandıktan ve kurbanın ağına nüfuz ettikten sonra güvenlik açıklarını yamaladıkları gözlemlendi. “

|

| SQLi güvenlik açığından yararlanma |

Bilinmeyen saldırganların, internete yönelik CSA cihazını tehlikeye attıktan sonra Ivanti Endpoint Manager’ı (EPM) etkileyen kritik bir kusur olan CVE-2024-29824’ü kötüye kullandıkları da belirlendi. Spesifik olarak bu, xp_cmdshell saklı yordamının uzaktan kod yürütmeyi gerçekleştirmesini sağlamayı içeriyordu.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA), bu güvenlik açığını Ekim 2024’ün ilk haftasında Bilinen İstismar Edilen Güvenlik Açıkları (KEV) kataloğuna eklediğini belirtmekte fayda var.

Diğer etkinliklerden bazıları arasında mssqlsvc adında yeni bir kullanıcı oluşturmak, keşif komutlarını çalıştırmak ve PowerShell kodunu kullanarak DNS tünelleme olarak bilinen bir teknik aracılığıyla bu komutların sonuçlarını dışarı çıkarmak yer alıyordu. Ayrıca, tehlikeye atılan CSA cihazında Linux çekirdek nesnesi (sysinitd.ko) biçiminde bir rootkit’in konuşlandırılması da dikkate değerdir.

Fortinet araştırmacıları, “Bunun arkasındaki muhtemel neden, tehdit aktörünün CSA cihazında çekirdek düzeyinde kalıcılığı sürdürmesiydi; bu, fabrika ayarlarına sıfırlandığında bile hayatta kalabilir.” dedi.