OilRig olarak bilinen İranlı tehdit aktörünün, BAE’yi ve daha geniş Körfez bölgesini hedef alan bir siber casusluk kampanyasının parçası olarak Windows Çekirdeğini etkileyen, artık yamalı bir ayrıcalık yükseltme kusurundan yararlandığı gözlemlendi.

Trend Micro araştırmacıları Mohamed Fahmy, Bahaa Yamany, Ahmed Kamal ve Nick Dai, “Grup, kimlik bilgileri hırsızlığı için Microsoft Exchange sunucularından yararlanan bir arka kapı dağıtmayı ve ayrıcalık yükseltme için CVE-2024-30088 gibi güvenlik açıklarından yararlanmayı içeren karmaşık taktikler kullanıyor.” söz konusu Cuma günü yayınlanan bir analizde.

Siber güvenlik şirketi, tehdit aktörünü APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (eski adıyla EUROPIUM) ve Helix Kitten olarak da anılan Earth Simnavaz adı altında takip ediyor.

Saldırı zincirleri, şirket içi Microsoft Exchange sunucuları aracılığıyla kimlik bilgilerinin sızmasına yönelik yeteneklerle birlikte gelen, önceden belgelenmemiş bir implantın konuşlandırılmasını gerektirir; bu, geçmişte düşman tarafından benimsenen denenmiş ve test edilmiş bir taktiktir ve aynı zamanda yakın zamanda açıklanan güvenlik açıklarını da istismarına dahil eder. cephanelik.

CVE-2024-30088, yamalı Haziran 2024’te Microsoft tarafından hazırlanan bu rapor, saldırganların bir yarış koşulu kazanabileceği varsayılarak, Windows çekirdeğinde SİSTEM ayrıcalıkları kazanmak için kullanılabilecek bir ayrıcalık yükseltme durumuyla ilgilidir.

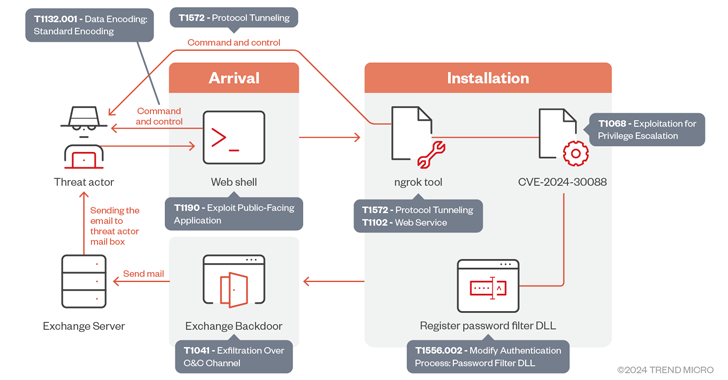

Hedef ağlara ilk erişim, bir web kabuğunu düşürmek için savunmasız bir web sunucusuna sızmak ve ardından kalıcılığı korumak ve ağdaki diğer uç noktalara geçmek için ngrok uzaktan yönetim aracını bırakmak yoluyla kolaylaştırılır.

Ayrıcalık yükseltme güvenlik açığı daha sonra, toplanan verileri Exchange sunucusu aracılığıyla saldırgan tarafından kontrol edilen bir e-posta adresine ekler biçiminde iletmekten sorumlu olan STEALHOOK kod adlı arka kapıyı dağıtmak için bir kanal görevi görüyor.

OilRig tarafından en son saldırılarda kullanılan dikkate değer bir teknik, yükseltilmiş ayrıcalıkların kötüye kullanılmasıyla şifre filtresi etki alanı denetleyicileri veya yerel makinelerdeki yerel hesaplar aracılığıyla etki alanı kullanıcılarından hassas kimlik bilgilerini çıkarmak için politika DLL’sini (psgfilter.dll) kullanın.

Araştırmacılar, “Kötü niyetli aktör, parola filtresi dışa aktarma işlevlerini uygularken düz metin parolalarla çalışmaya büyük özen gösterdi” dedi. “Tehdit aktörü ayrıca araçlara uzaktan erişim sağlamak ve bunları dağıtmak için düz metin parolalarından da yararlandı. Düz metin parolalar, ağlar üzerinden gönderildiğinde dışarı çıkarılmadan önce ilk olarak şifrelendi.”

psgfilter.dll kullanımının Aralık 2022’de, MrPerfectionManager adlı başka bir arka kapı kullanılarak Orta Doğu’daki kuruluşları hedef alan bir kampanyayla bağlantılı olarak gözlemlendiğini belirtmekte fayda var.

Araştırmacılar, “Son zamanlardaki faaliyetleri, Earth Simnavaz’ın jeopolitik açıdan hassas bölgelerin temel altyapısındaki güvenlik açıklarını kötüye kullanmaya odaklandığını gösteriyor” dedi. “Ayrıca, tehlikeye atılmış varlıklar üzerinde kalıcı bir dayanak oluşturmaya çalışıyorlar, böylece bunlar ek hedeflere saldırı başlatmak için silah haline getirilebiliyor.”