Oyun hileleri arayan kullanıcılar, virüslü sistemlerde kalıcılık oluşturabilen ve ek yükler sunabilen Lua tabanlı bir kötü amaçlı yazılım indirmeleri için kandırılıyor.

Morphisec araştırmacısı Shmuel Uzan, “Bu saldırılar, Lua oyun motoru takviyelerinin öğrenci oyuncu topluluğu içindeki popülerliğinden faydalanıyor.” söz konusu Bugün yayınlanan yeni bir raporda “bu kötü amaçlı yazılım türünün Kuzey Amerika, Güney Amerika, Avrupa, Asya ve hatta Avustralya’da oldukça yaygın olduğu” ifade ediliyor.

Kampanyayla ilgili ayrıntılar ilk olarak Mart 2024’te OALabs tarafından belgelendi; bu kampanyada kullanıcılar, kötü amaçlı yükleri yerleştirmek için GitHub’daki bir tuhaflıktan yararlanarak Lua’da yazılmış bir kötü amaçlı yazılım yükleyicisini indirmeye ikna edildi.

McAfee Labs, daha sonraki bir analizde, tehdit aktörlerinin, kötü amaçlı yazılım içeren ZIP arşivlerini meşru Microsoft depolarında barındırarak RedLine bilgi hırsızlığının bir çeşidini sunmak için aynı tekniği nasıl kullandıklarını ayrıntılı olarak ortaya koydu.

GitHub o dönemde The Hacker News’e şunları söylemişti: “Kullanıcı hesaplarını ve içeriğini, teknik zararlara neden olan yasa dışı aktif saldırıları veya kötü amaçlı yazılım kampanyalarını doğrudan destekleyen içeriğin yayınlanmasını yasaklayan GitHub’un Kabul Edilebilir Kullanım Politikaları uyarınca devre dışı bıraktık.”

“GitHub’ın ve kullanıcılarımızın güvenliğini artırmak için yatırım yapmaya devam ediyoruz ve bu etkinliğe karşı daha iyi koruma sağlamak için önlemler arıyoruz.”

Morphisec’in etkinliğe ilişkin analizi, kötü amaçlı yazılım dağıtım mekanizmasında bir değişikliği ortaya çıkardı; bu, muhtemelen dikkatten kaçma çabası olan bir basitleştirmedir.

Uzan, “Kötü amaçlı yazılım sıklıkla derlenmiş Lua bayt kodu yerine gizlenmiş Lua komut dosyaları kullanılarak dağıtılıyor, çünkü ikincisi şüpheyi daha kolay tetikleyebilir.” dedi.

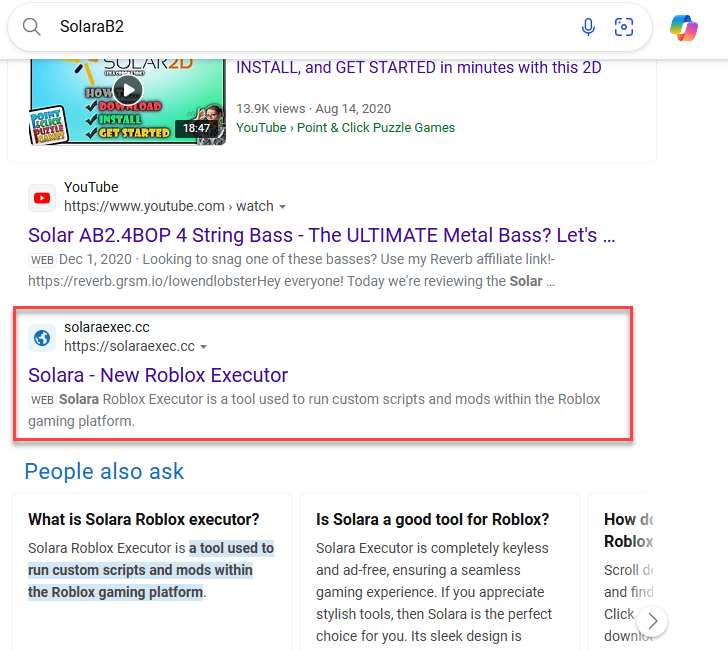

Bununla birlikte, Google’da Solara ve Electron gibi popüler hile komut dosyası motorlarını arayan kullanıcılara, çeşitli GitHub depolarındaki bubi tuzaklı ZIP arşivlerine bağlantılar içeren sahte web sitelerinin sunulması nedeniyle genel enfeksiyon zinciri değişmeden kalıyor.

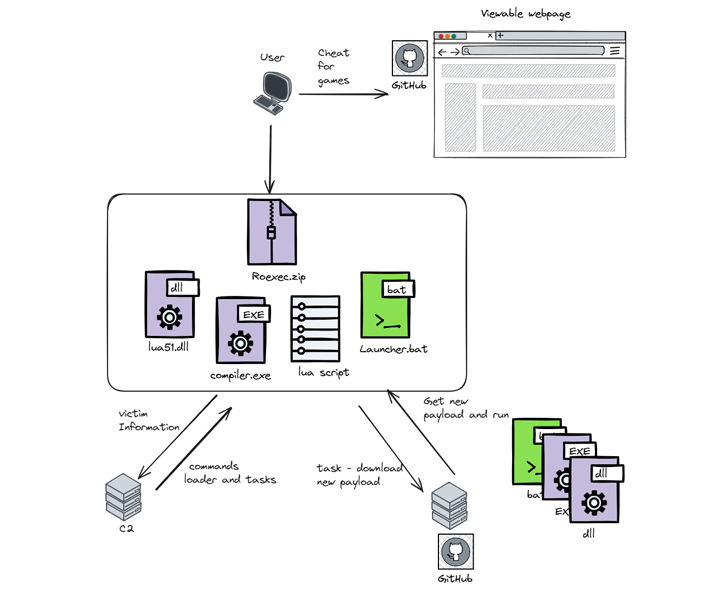

ZIP arşivi dört bileşenle birlikte gelir: Bir Lua derleyicisi, bir Lua çalışma zamanı yorumlayıcısı DLL (“lua51.dll”), gizlenmiş bir Lua betiği ve sonuncusu yürütmek için kullanılan bir toplu iş dosyası (“launcher.bat”) Lua derleyicisini kullanarak Lua betiğini kullanın.

Bir sonraki aşamada yükleyici, yani kötü amaçlı Lua betiği, bir komuta ve kontrol (C2) sunucusuyla iletişim kurar ve virüslü sistemle ilgili ayrıntıları gönderir. Buna yanıt olarak sunucu, kalıcılığın sürdürülmesinden veya süreçlerin gizlenmesinden veya Redone Stealer veya CypherIT Loader gibi yeni yüklerin indirilmesinden sorumlu olan görevler yayınlar.

Uzan, “Bu saldırılardan elde edilen kimlik bilgileri, saldırının sonraki aşamalarında kullanılmak üzere daha karmaşık gruplara satıldığından, bilgi hırsızları bu ortamda öne çıkıyor” dedi. “RedLine, Dark web’de bu toplanan kimlik bilgilerini satan büyük bir pazara sahip.”

Açıklama, Kaspersky’nin, Yandex’de popüler yazılımın korsan sürümlerini arayan kullanıcıların, açık kaynaklı bir kripto para madencisini dağıtmak için tasarlanan bir kampanyanın parçası olarak hedef alındığını bildirmesinden birkaç gün sonra geldi. SessizCryptoMiner AutoIt derlenmiş ikili implant aracılığıyla.

Saldırıların çoğunluğu Rusya’daki kullanıcıları hedef alırken, onu Belarus, Hindistan, Özbekistan, Kazakistan, Almanya, Cezayir, Çek Cumhuriyeti, Mozambik ve Türkiye izledi.

Şirket, “Kötü amaçlı yazılım aynı zamanda kripto yatırımcılarını hedef alan Telegram kanalları aracılığıyla ve YouTube videolarındaki kripto para birimi, hileler ve kumarla ilgili açıklamalar ve yorumlar aracılığıyla da dağıtıldı.” söz konusu geçen hafta bir raporda.

“Saldırganların asıl amacı gizlice kripto para birimi madenciliği yaparak kar elde etmek olsa da, kötü amaçlı yazılımın bazı çeşitleri, panodaki kripto para birimi cüzdanlarını değiştirmek ve ekran görüntüleri almak gibi ek kötü amaçlı faaliyetler gerçekleştirebilir.”