Python Paket Dizini (PyPI) deposunda, yalnızca hassas verileri sifonlamak ve değerli dijital varlıkların çalınmasını kolaylaştırmak için kripto para cüzdanı kurtarma ve yönetim hizmetleri olarak görünen yeni bir dizi kötü amaçlı paket ortaya çıkarıldı.

Checkmarx araştırmacısı Yehuda Gelb, “Saldırı, Atomic, Trust Wallet, Metamask, Ronin, TronLink, Exodus ve kripto ekosistemindeki diğer önemli cüzdanların kullanıcılarını hedef aldı” dedi söz konusu Salı günü yapılan bir analizde.

“Kendilerini anımsatıcı ifadeleri çıkarmaya ve cüzdan verilerinin şifresini çözmeye yönelik yardımcı programlar olarak sunan bu paketlerin, cüzdan kurtarma veya yönetimle ilgilenen kripto para birimi kullanıcıları için değerli işlevler sunduğu ortaya çıktı.”

Bununla birlikte, özel anahtarları, anımsatıcı ifadeleri ve işlem geçmişleri veya cüzdan bakiyeleri gibi diğer hassas cüzdan verilerini çalmak için işlevsellik barındırırlar. Paketlerin her biri kaldırılmadan önce yüzlerce kez indirildi.

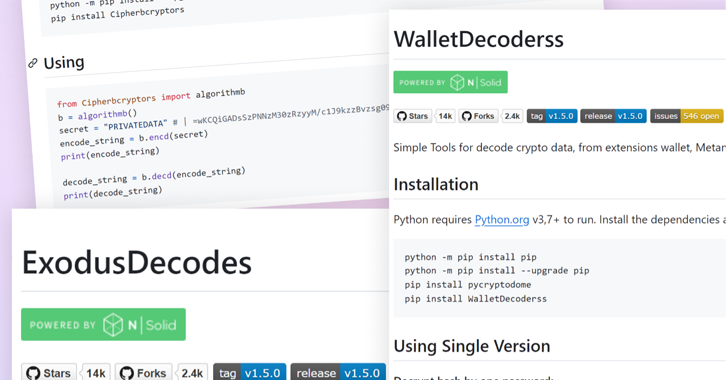

Checkmarx, paketlerin kripto para ekosisteminde çalışan geliştiricileri cezbetmek amacıyla kasıtlı olarak bu şekilde adlandırıldığını söyledi. Kütüphanelere meşruiyet kazandırmak amacıyla PyPI’deki paket açıklamaları kurulum talimatları, kullanım örnekleri ve hatta bir durumda sanal ortamlar için “en iyi uygulamalar” ile birlikte geldi.

Aldatma bununla da bitmedi, çünkü kampanyanın arkasındaki tehdit aktörü aynı zamanda sahte indirme istatistikleri göstermeyi de başararak kullanıcılara paketlerin popüler ve güvenilir olduğu izlenimini verdi.

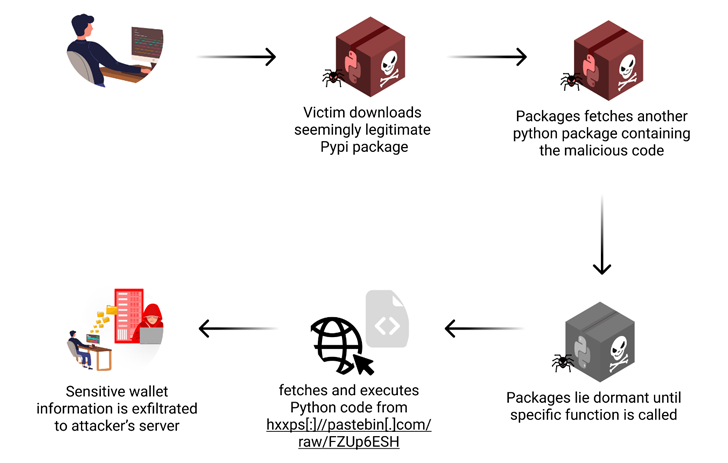

Tanımlanan PyPI paketlerinden altısı, kötü amaçlı yazılımı yürütmek için cipherbcryptors adı verilen bir bağımlılık içeriyordu; diğer birkaçı ise, işlevselliği gizlemek için bariz bir çabayla ccl_leveldbases adlı ek bir pakete güveniyordu.

Paketlerin dikkate değer bir yönü, kötü amaçlı işlevselliğin yalnızca belirli işlevler çağrıldığında tetiklenmesi ve bu tür davranışın kurulum sırasında otomatik olarak etkinleştirileceği tipik modelden bir protezi işaretlemesidir. Yakalanan veriler daha sonra uzak bir sunucuya aktarılır.

Gelb, “Saldırgan, komuta ve kontrol sunucusunun adresini herhangi bir pakete kodlamayarak ek bir güvenlik katmanı kullandı” dedi. “Bunun yerine, bu bilgiyi dinamik olarak almak için harici kaynakları kullandılar.”

Bu teknik, adı verilen ölü bırakma çözümleyicisaldırganlara paketlere bir güncelleme göndermek zorunda kalmadan sunucu bilgilerini güncelleme esnekliği sağlar. Ayrıca sunucuların kapatılması durumunda farklı bir altyapıya geçiş sürecini de kolaylaştırır.

Gelb, “Saldırı, açık kaynak topluluklarına olan güveni ve cüzdan yönetim araçlarının belirgin faydasını istismar ederek geniş bir yelpazedeki kripto para birimi kullanıcılarını potansiyel olarak etkiliyor” dedi.

“Aldatıcı paketlemesinden dinamik kötü amaçlı yeteneklerine ve kötü amaçlı bağımlılıkların kullanımına kadar saldırının karmaşıklığı, kapsamlı güvenlik önlemlerinin ve sürekli izlemenin önemini vurguluyor.”

Bu gelişme, kripto para sektörünü hedef alan bir dizi kötü niyetli kampanyanın sonuncusudur; tehdit aktörleri sürekli olarak kurbanların cüzdanlarından para çekmenin yeni yollarını arıyor.

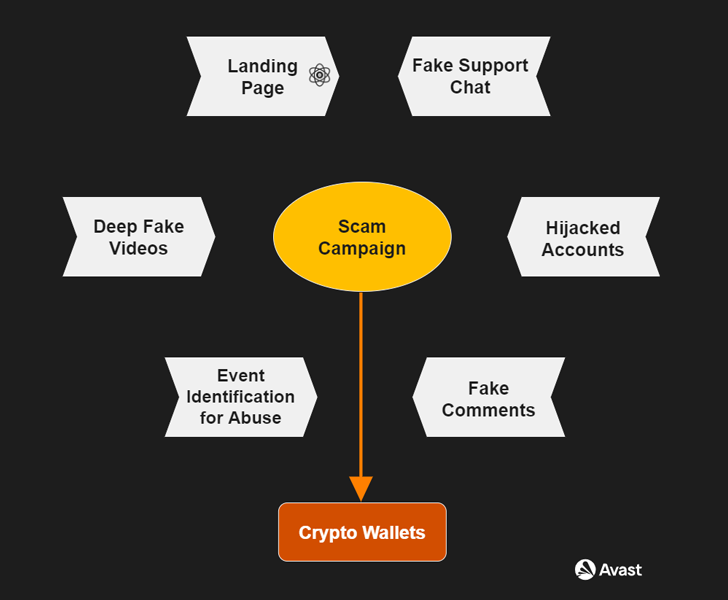

Ağustos 2024’te, CryptoCore adı verilen ve Facebook, Twitch, X ve YouTube gibi sosyal medya platformlarında sahte videolar veya ele geçirilmiş hesaplar kullanarak kullanıcıları hızlı ve kolay para kazanma kisvesi altında kripto para varlıklarından ayrılmaya teşvik eden karmaşık bir kripto para dolandırıcılığı operasyonunun ayrıntıları ortaya çıktı. kolay kazanç.

Avast araştırmacısı Martin Chlumecký, “Bu dolandırıcılık grubu ve hediye kampanyaları, kullanıcıları kripto para birimlerini dolandırıcıların cüzdanlarına göndermeleri için kandırmak amacıyla deepfake teknolojisini, ele geçirilen YouTube hesaplarını ve profesyonelce tasarlanmış web sitelerini kullanıyor.” söz konusu.

“En yaygın yöntem, potansiyel bir mağduru çevrimiçi olarak yayınlanan mesajların veya etkinliklerin güvenilir bir sosyal medya hesabından veya etkinlik sayfasından gelen resmi iletişim olduğuna ikna etmek ve böylece seçilen marka, kişi veya etkinlikle ilgili güveni sırtına almaktır.”

Geçtiğimiz hafta Check Point, meşru WalletConnect açık kaynak protokolünü taklit ederek virüslü cihazlardan dolandırıcılık işlemleri başlatarak yaklaşık 70.000 dolarlık kripto para birimini çalan hileli bir Android uygulamasına ışık tuttu.