Dinamik kötü amaçlı yazılım analizi, herhangi bir tehdit araştırmasının önemli bir parçasıdır. Davranışını izlemek ve eyleme dönüştürülebilir göstergeler toplamak için kötü amaçlı bir programın bir örneğini, kötü amaçlı bir sanal alanın yalıtılmış ortamında çalıştırmayı içerir. Etkili analiz hızlı, derinlemesine ve kesin olmalıdır. Bu beş araç bu hedefe kolaylıkla ulaşmanıza yardımcı olacaktır.

1. Etkileşim

Kötü amaçlı yazılım ve sistemle gerçek zamanlı etkileşim kurabilme yeteneğine sahip olmak, dinamik analiz söz konusu olduğunda büyük bir avantajdır. Bu şekilde, yalnızca yürütülmesini gözlemlemekle kalmaz, aynı zamanda girdilerinize nasıl yanıt verdiğini ve belirli davranışları tetiklediğini de görebilirsiniz.

Ayrıca, dosya paylaşım web sitelerinde barındırılan örnekleri indirmenize veya bir arşivde paketlenmiş olanları açmanıza olanak tanıyarak zaman tasarrufu sağlar; bu, kurbanlara yük taşımanın yaygın bir yoludur.

|

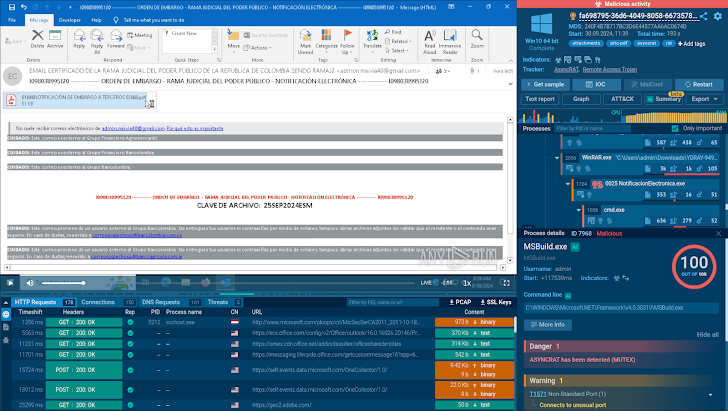

| Arşiv için kötü amaçlı PDF ve şifreyi içeren ilk kimlik avı e-postası |

Şuna göz at korumalı alan oturumu içinde ANY.RUN korumalı alan Bu, PDF eki içeren bir kimlik avı e-postasından başlayarak tüm saldırı zincirini analiz etmek için etkileşimin nasıl kullanıldığını gösterir. .pdf dosyasının içindeki bağlantı, parola korumalı .zip dosyasının barındırıldığı bir dosya paylaşım web sitesine yönlendirir.

|

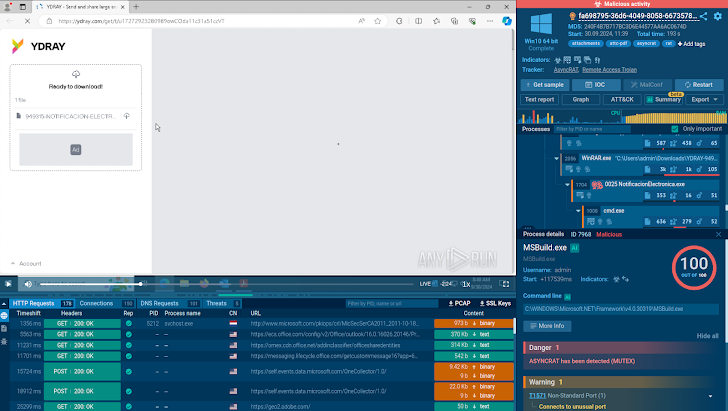

| .zip dosyasını barındıran web sitesi |

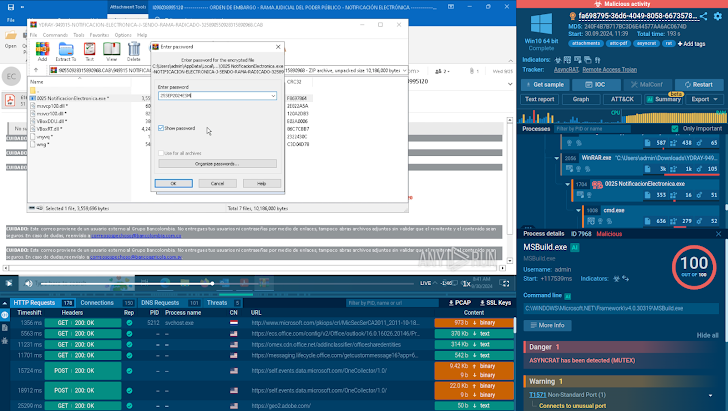

Korumalı alan yalnızca arşivi indirmemize değil, aynı zamanda şifreyi (e-postada bulunabilir) girmemize ve kötü amaçlı yükü çalıştırmak için içeriğini çıkarmamıza da olanak tanır.

|

| ANY.RUN’da korumalı arşivleri açmak için manuel olarak bir şifre girebilirsiniz. |

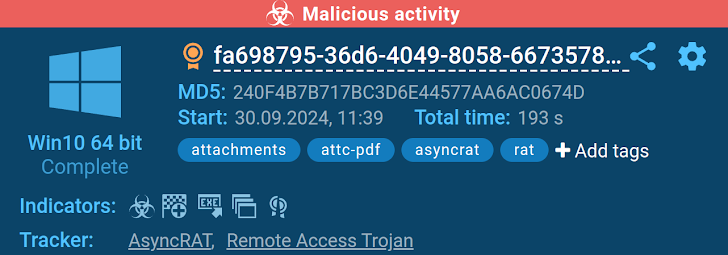

Arşivde bulunan yürütülebilir dosyayı başlattıktan sonra sandbox, saldırganların kurbanların makinelerini uzaktan kontrol etmek ve hassas verileri çalmak için kullandığı popüler bir kötü amaçlı yazılım ailesi olan AsyncRAT’ın sisteme bulaştığını anında algılar.

|

| ANY.RUN her örnek için kesin bir karara varır |

İlgili etiketleri arayüze ekler ve tehdit hakkında bir rapor oluşturur.

ANY.RUN sanal alanının özel, gerçek zamanlı ortamında dosyaları ve URL’leri analiz edin.

Korumalı alanın 14 günlük ücretsiz deneme sürümünü edinin yeteneklerini test etmek için.

2. IOC’lerin çıkarılması

İlgili uzlaşma göstergelerinin (IOC’ler) toplanması dinamik analizin ana hedeflerinden biridir. Kötü amaçlı yazılımın canlı bir ortamda patlatılması, onu C2 sunucu adreslerini, şifreleme anahtarlarını ve işlevselliğini ve saldırganlarla iletişimini sağlayan diğer ayarları açığa çıkarmaya zorlar.

Bu tür veriler genellikle kötü amaçlı yazılım geliştiricileri tarafından korunup gizlenmesine rağmen, bazı sanal alan çözümleri, kötü amaçlı altyapının tanımlanmasını kolaylaştıran gelişmiş IOC toplama yetenekleriyle donatılmıştır.

|

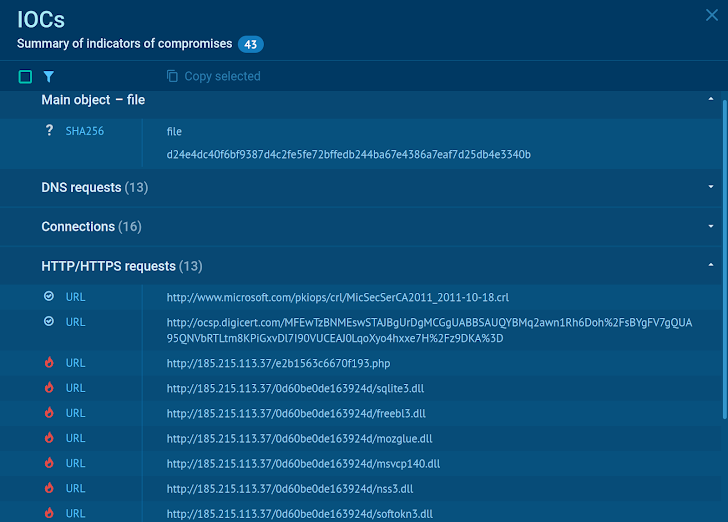

| ANY.RUN’daki her analiz oturumunun bir parçası olarak kapsamlı bir IOC raporu alırsınız |

ANY.RUN’da dosya karmaları, kötü amaçlı URL’ler, C2 bağlantıları, DNS istekleri ve daha fazlası dahil olmak üzere çeşitli göstergeleri hızlı bir şekilde toplayabilirsiniz.

|

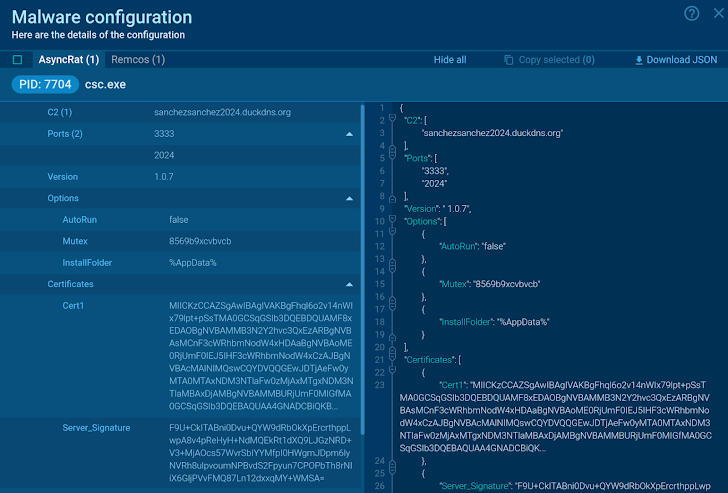

| ANY.RUN sanal alanı tarafından çıkarılan AsyncRAT örnek yapılandırması |

ANY.RUN sanal alanı, yalnızca analiz oturumu sırasında toplanan ilgili göstergelerin bir listesini sunmakla kalmayıp aynı zamanda düzinelerce popüler kötü amaçlı yazılım ailesi için yapılandırmaları çıkararak bir adım daha ileri gidiyor. Aşağıdaki kötü amaçlı yazılım yapılandırması örneğine bakın korumalı alan oturumu.

Bu tür yapılandırmalar, algılama sistemlerinizi geliştirmek ve genel güvenlik önlemlerinizin etkinliğini artırmak için tereddüt etmeden kullanabileceğiniz, eyleme geçirilebilir IOC’lerin en güvenilir kaynağıdır.

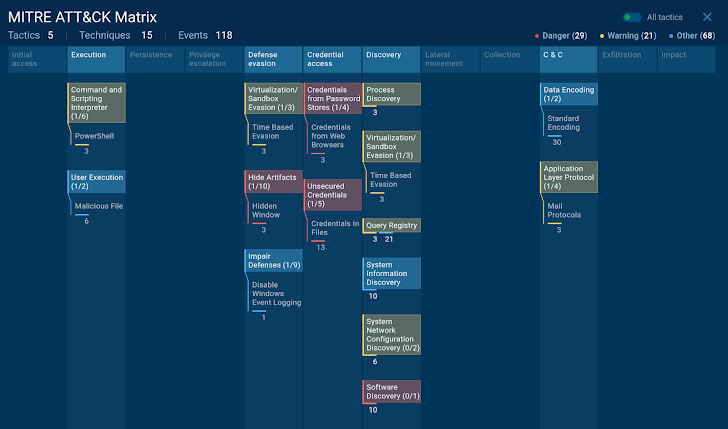

3. GÖNYE ATT&CK Haritalaması

Altyapınıza yönelik potansiyel saldırıları önlemek, yalnızca saldırganlar tarafından kullanılan IOC’leri proaktif olarak bulmakla ilgili değildir. Daha kalıcı bir yöntem, halihazırda sektörünüzü hedef alan kötü amaçlı yazılımlarda kullanılan taktikleri, teknikleri ve prosedürleri (TTP’ler) anlamaktır.

MITRE ATT&CK çerçevesi, kötü amaçlı yazılımın ne yaptığını ve daha büyük tehdit resmine nasıl uyduğunu görebilmeniz için bu TTP’leri haritalandırmanıza yardımcı olur. TTP’leri anlayarak kuruluşunuza özel olarak tasarlanmış daha güçlü savunmalar oluşturabilir ve saldırganları kapının önünde durdurabilirsiniz.

|

| ANY.RUN sanal alanında analiz edilen AgentTesla kötü amaçlı yazılım örneğinin TTP’leri |

Bkz. aşağıdaki analiz AgentTesla’nın. Hizmet, saldırıda kullanılan tüm ana TTP’leri kaydeder ve her biri için ayrıntılı açıklamalar sunar.

Geriye sadece bu önemli tehdit istihbaratını dikkate alıp güvenlik mekanizmalarınızı güçlendirmek için kullanmak kalıyor.

4. Ağ Trafiği Analizi

Dinamik kötü amaçlı yazılım analizi aynı zamanda kötü amaçlı yazılımın oluşturduğu ağ trafiğinin kapsamlı bir şekilde incelenmesini de gerektirir.

HTTP isteklerinin, bağlantılarının ve DNS isteklerinin analizi, kötü amaçlı yazılımın harici sunucularla iletişimine, değiştirilen veri türüne ve kötü amaçlı faaliyetlere ilişkin bilgiler sağlayabilir.

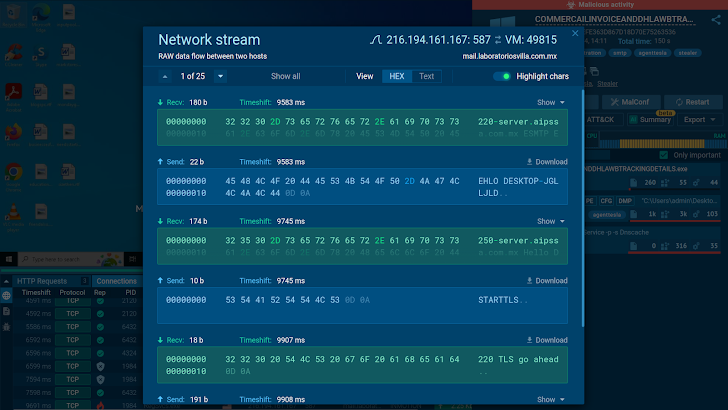

|

| ANY.RUN sanal alanında ağ trafiği analizi |

ANY.RUN sanal alanı tüm ağ trafiğini yakalar ve hem alınan hem de gönderilen paketleri HEX ve metin formatlarında görüntülemenizi sağlar.

|

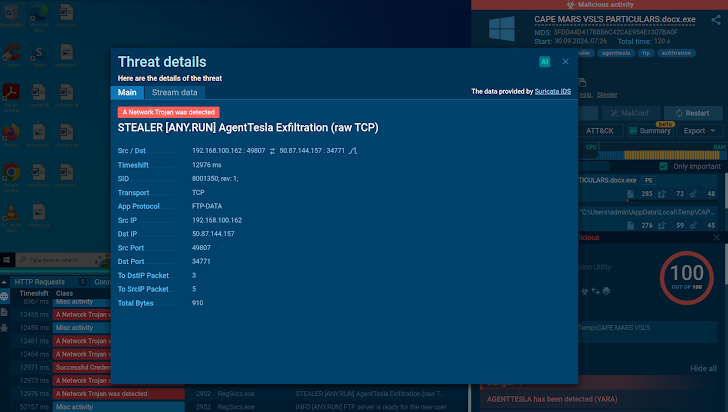

| AgentTesla’nın veri sızma etkinliğini tespit eden Suricata kuralı |

Trafiği kaydetmenin yanı sıra, sanal alanın zararlı eylemleri otomatik olarak tespit etmesi de hayati önem taşıyor. Bu amaçla ANY.RUN, ağ etkinliğini tarayan ve tehditlerle ilgili bildirimler sağlayan Suricata IDS kurallarını kullanır.

Wireshark gibi araçları kullanarak ayrıntılı analiz için verileri PCAP formatında da dışa aktarabilirsiniz.

ANY.RUN’un gelişmiş ağ trafiği analizini deneyin 14 günlük ücretsiz deneme süresiyle.

5. İleri Süreç Analizi

Kötü amaçlı yazılımın yürütme akışını ve sistem üzerindeki etkisini anlamak için, onun tarafından oluşturulan süreçlere ilişkin ayrıntılı bilgilere erişmeniz gerekir. Bu konuda size yardımcı olmak için, seçtiğiniz sanal alanınızın çeşitli alanları kapsayan gelişmiş süreç analizi sağlaması gerekir.

|

| ANY.RUN sanal alanında AsynRAT kötü amaçlı yazılımın yürütülmesini gösteren görsel grafik |

Örneğin süreç ağacını görselleştirmek ANY.RUN korumalı alan süreç oluşturma ve sonlandırma sırasını izlemeyi kolaylaştırır ve kötü amaçlı yazılımın çalışması için kritik olan temel süreçleri tanımlar.

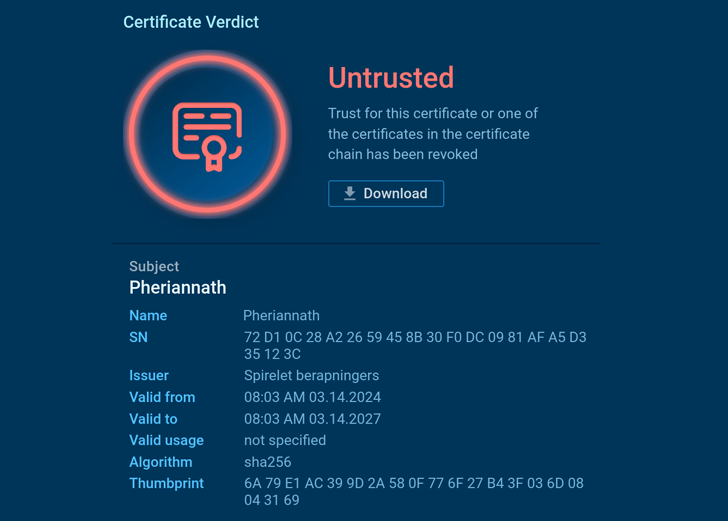

|

| ANY.RUN sanal alanı, güvenilmeyen sertifikalara sahip dosyalar hakkında sizi bilgilendirir |

Ayrıca sertifikayı veren kuruluş, durum ve geçerlilik de dahil olmak üzere sertifika ayrıntılarına göz atarak sürecin gerçekliğini doğrulayabilmeniz gerekir.

|

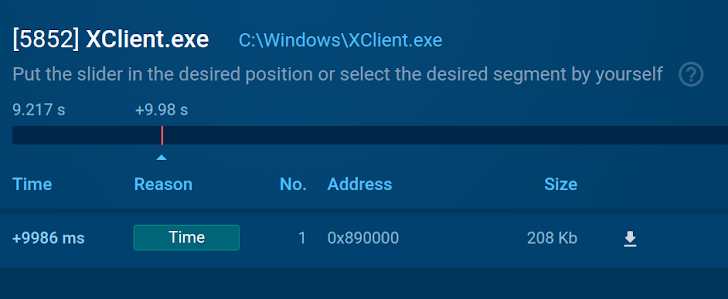

| ANY.RUN’da indirilebilen XWorm kötü amaçlı yazılımının işlem dökümü |

Bir diğer kullanışlı özellik ise kötü amaçlı yazılımın kullandığı şifreleme anahtarları gibi hayati bilgileri içerebilen işlem dökümleridir. Etkili bir sanal alan, daha fazla adli analiz gerçekleştirmek için bu dökümleri kolayca indirmenize olanak tanır.

|

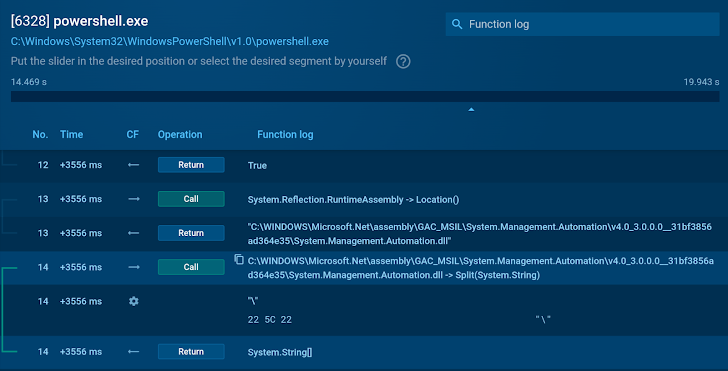

| ANY.RUN, PowerShell, JavaScript ve VBScript komut dosyalarının ayrıntılı dökümünü görüntüler |

Siber saldırılardaki son trendlerden biri, yalnızca bellekte çalışan dosyasız kötü amaçlı yazılımların kullanılmasıdır. Bunu yakalamak için enfeksiyon süreci sırasında çalıştırılan komut dosyalarına ve komutlara erişiminizin olması gerekir.

|

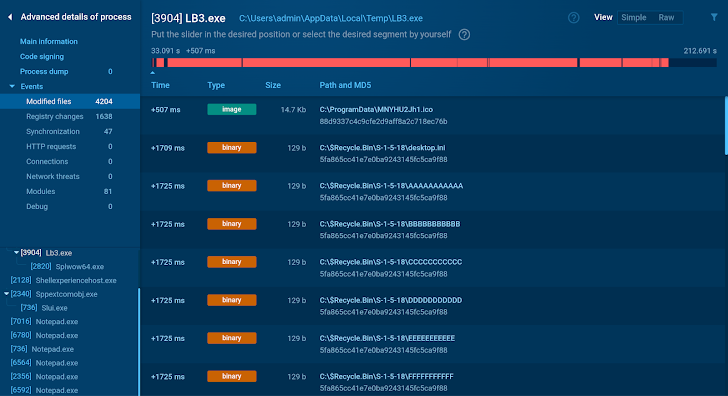

| ANY.RUN sanal alanında analiz sırasında LockBit fidye yazılımı tarafından şifrelenen dosyalar |

Dosya oluşturma, değiştirme ve silme olaylarını izlemek, kötü amaçlı yazılım etkinliklerine ilişkin herhangi bir araştırmanın bir diğer önemli parçasıdır. Bir işlemin, sistem dizinleri veya başlangıç klasörleri gibi hassas alanlardaki dosyaları bırakmaya veya değiştirmeye çalışıp çalışmadığını ortaya çıkarmanıza yardımcı olabilir.

|

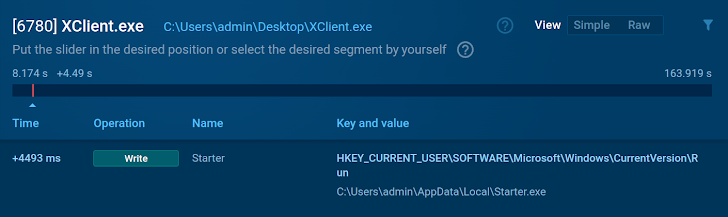

| Kalıcılık sağlamak için Çalıştır kayıt defteri anahtarını kullanan XWorm örneği |

İşlem tarafından yapılan kayıt defteri değişikliklerinin izlenmesi, kötü amaçlı yazılımın kalıcılık mekanizmalarını anlamak açısından çok önemlidir. Windows Kayıt Defteri, başlangıçta kötü amaçlı kod çalıştırmak veya sistem davranışını değiştirmek için kullanılabildiğinden, kötü amaçlı yazılım arayan kalıcılığın ortak hedefidir.

ANY.RUN Sandbox’ta Kötü Amaçlı Yazılım ve Kimlik Avı Tehditlerini Analiz Edin

ANY.RUN, kötü amaçlı yazılım ve kimlik avı analizi için, araştırmalarınızı kolaylaştıracak hızlı ve doğru sonuçlar sağlayan bir bulut sanal alanı sağlar. Etkileşim sayesinde, gönderdiğiniz dosya ve URL’lerin yanı sıra sistemle özgürce etkileşime geçerek tehdidi derinlemesine keşfedebilirsiniz.

ANY.RUN’un gelişmiş sanal alanını kuruluşunuzdaki Windows ve Linux VM’leri, özel mod ve ekip çalışması gibi özelliklerle entegre edebilirsiniz.

Deneme isteğinizi şuraya bırakın: ANY.RUN sanal alanını test edin.