DrayTek tarafından üretilen konut ve kurumsal yönlendiricilerde, hassas cihazları ele geçirmek için kullanılabilecek bir düzineden fazla yeni güvenlik açığı keşfedildi.

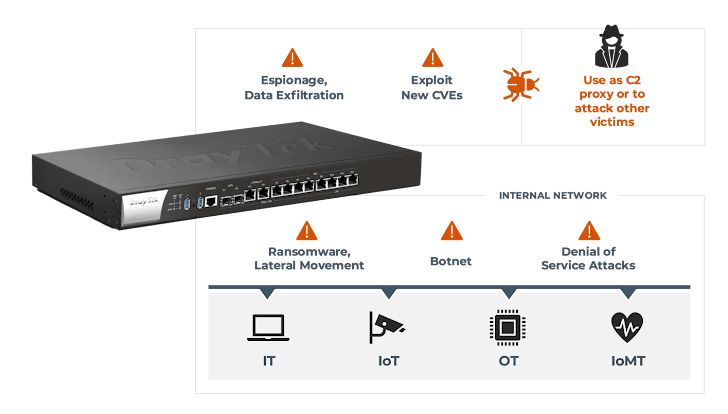

Forescout Vedere Labs teknik bir raporda şunları söyledi: “Bu güvenlik açıkları, saldırganların kötü amaçlı kod enjekte ederek bir yönlendiricinin kontrolünü ele geçirmesine, cihazda kalmalarına ve cihazı kurumsal ağlara geçiş kapısı olarak kullanmalarına olanak tanıyabilir.” rapor The Hacker News ile paylaşıldı.

Toplu olarak DRAY:break olarak adlandırılan 14 güvenlik açığından ikisi kritik, dokuzu yüksek ve üçü orta şiddette olarak derecelendirildi. Eksikliklerin en kritik olanı, maksimum CVSS puanı olan 10,0 ile ödüllendirilen bir kusurdur.

CVE-2024-41592, Web kullanıcı arayüzündeki “GetCGI()” işlevinde, sorgu dizesi parametrelerini işlerken hizmet reddine (DoS) veya uzaktan kod yürütülmesine (RCE) yol açabilecek bir arabellek taşması hatasıyla ilgilidir.

Bir diğer kritik güvenlik açığı (CVE-2024-41585, CVSS puanı: 9.1), ana bilgisayar ile konuk işletim sistemi arasındaki iletişim için kullanılan “recvCmd” ikili dosyasındaki işletim sistemi (OS) komut enjeksiyonu durumuyla ilgilidir.

Geriye kalan 12 kusur aşağıda listelenmiştir:

- CVE-2024-41589 (CVSS puanı: 7,5) – Tüm sistemde aynı yönetici kimlik bilgilerinin kullanılması, tüm sistemin tehlikeye girmesine neden olur

- CVE-2024-41591 (CVSS puanı: 7,5) – Web kullanıcı arayüzünde yansıtılan siteler arası komut dosyası çalıştırma (XSS) güvenlik açığı

- CVE-2024-41587 (CVSS puanı: 4,9) – Oturum açtıktan sonra özel bir karşılama mesajı yapılandırılırken Web kullanıcı arayüzünde depolanan bir XSS güvenlik açığı

- CVE-2024-41583 (CVSS puanı: 4,9) – Kullanıcılara görüntülenecek özel bir yönlendirici adı yapılandırılırken Web kullanıcı arayüzünde depolanan bir XSS güvenlik açığı

- CVE-2024-41584 (CVSS puanı: 4,9) – Web kullanıcı arayüzünün oturum açma sayfasında yansıtılan bir XSS güvenlik açığı

- CVE-2024-41588 (CVSS puanı: 7,2) – Web kullanıcı arayüzünün “/cgi-bin/v2x00.cgi” ve “/cgi-bin/cgiwcg.cgi” CGI sayfalarında DoS veya RCE’ye yol açan ara bellek taşması güvenlik açıkları

- CVE-2024-41590 (CVSS puanı: 7,2) – Web kullanıcı arayüzünün CGI sayfalarındaki DoS veya RCE’ye yol açan ara bellek taşması güvenlik açıkları

- CVE-2024-41586 (CVSS puanı: 7,2) – Web kullanıcı arayüzünün “/cgi-bin/ipfedr.cgi” sayfasında DoS veya RCE’ye yol açan bir yığın arabellek taşması güvenlik açığı

- CVE-2024-41596 (CVSS puanı: 7,2) – Web kullanıcı arayüzünde DoS veya RCE’ye yol açan çoklu arabellek taşması güvenlik açıkları

- CVE-2024-41593 (CVSS puanı: 7,2) – Web kullanıcı arayüzünün ft_payloads_dns() işlevinde DoS’a yol açan yığın tabanlı bir arabellek taşması güvenlik açığı

- CVE-2024-41595 (CVSS puanı: 7,2) – Web kullanıcı arayüzünde DoS veya RCE’ye yol açan sınır dışı yazma güvenlik açığı

- CVE-2024-41594 (CVSS puanı: 7,6) – Web kullanıcı arayüzünün web sunucusu arka ucunda, bir tehdit aktörünün ortadaki düşman (AitM) saldırısı gerçekleştirmesine izin verebilecek bir bilginin açığa çıkması güvenlik açığı

Forescout’un analizi kurmak 704.000’den fazla DrayTek yönlendiricisinin Web kullanıcı arayüzünün internete açık olduğu ve bu durumun kötü niyetli aktörler için saldırı açısından zengin bir yüzey haline geldiği belirtiliyor. Açığa çıkan örneklerin çoğunluğu ABD’de bulunuyor ve bunu Vietnam, Hollanda, Tayvan ve Avustralya takip ediyor.

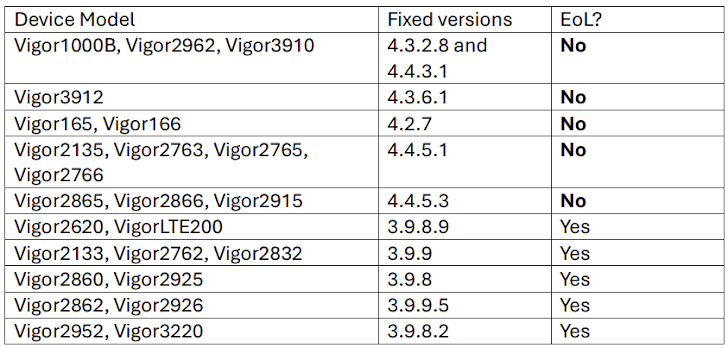

Sorumlu açıklamanın ardından, belirlenen tüm kusurlara yönelik yamalar yayınlandı piyasaya sürülmüş DrayTek tarafından, maksimum dereceli güvenlik açığı 11 kullanım ömrü sonu (EoL) modelinde de ele alınmıştır.

Forescout, “Yeni güvenlik açıklarına karşı tam koruma, etkilenen yazılımı çalıştıran cihazların yamalanmasını gerektirir” dedi. “Yönlendiricinizde uzaktan erişim etkinse, gerekmiyorsa devre dışı bırakın. Mümkünse bir erişim kontrol listesi (ACL) ve iki faktörlü kimlik doğrulama (2FA) kullanın.”

Bu gelişme, Avustralya, Kanada, Almanya, Japonya, Hollanda, Yeni Zelanda, Güney Kore, Birleşik Krallık ve ABD’deki siber güvenlik kurumlarının, güvenli bir operasyonel teknoloji (OT) ortamının korunmasına yardımcı olmak amacıyla kritik altyapı kuruluşları için ortak kılavuz yayınlamasıyla gerçekleşti. .

“Operasyonel teknoloji siber güvenliğinin ilkeleri” başlıklı belgede altı temel kural özetleniyor:

- Güvenlik her şeyden önemlidir

- İş bilgisi çok önemli

- OT verileri son derece değerlidir ve korunması gerekir

- OT’yi diğer tüm ağlardan bölümlere ayırın ve ayırın

- Tedarik zinciri güvenli olmalı

- OT siber güvenliği için insanlar önemlidir

Ajanslar, “OT güvenliğini etkileyen kararların hızlı bir şekilde filtrelenmesi, OT ortamlarını tasarlarken, uygularken ve yönetirken emniyeti, güvenliği ve iş sürekliliğini teşvik eden sağlam, bilinçli ve kapsamlı kararların alınmasını artıracaktır.” söz konusu.