Linux sunucuları, adı verilen gizli bir kötü amaçlı yazılım dağıtan devam eden bir kampanyanın hedefidir. mükemmel temel amacı bir kripto para madencisi ve proxy korsanlığı yazılımı çalıştırmaktır.

Aqua güvenlik araştırmacıları Assaf Morag ve Idan Revivo, “Perfctl özellikle anlaşılması zor ve kalıcıdır, birçok karmaşık teknik kullanır.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Yeni bir kullanıcı sunucuda oturum açtığında, tüm ‘gürültülü’ faaliyetleri anında durdurur ve sunucu tekrar boşta kalana kadar hareketsiz kalır. Yürütmeden sonra ikili dosyasını siler ve bir hizmet olarak arka planda sessizce çalışmaya devam eder.”

Kampanyanın bazı yönlerinin, hem kripto para birimi madenciliği hem de proxy korsanlık yazılımıyla internete açık Selenium Grid örneklerini hedefleyen bir kampanyayı detaylandıran Cado Security tarafından geçen ay açıklandığını belirtmekte fayda var.

Spesifik olarak, perfctl kötü amaçlı yazılımının, perfcc adı verilen bir madenciyi köklendirme ve bırakma ayrıcalıklarını yükseltmek için Polkit’teki (CVE-2021-4043, diğer adıyla PwnKit) bir güvenlik kusurundan yararlandığı tespit edildi.

“Perfctl” adının ardındaki neden, tespitten kaçınmak ve yasal sistem süreçlerine uyum sağlamak için kasıtlı bir çaba gibi görünmektedir; “perf”, bir Linux performans izleme aracını ifade ederken “ctl”, çeşitli komut satırı araçlarındaki kontrolü ifade eder. systemctl, timedatectl ve tavşanmqctl.

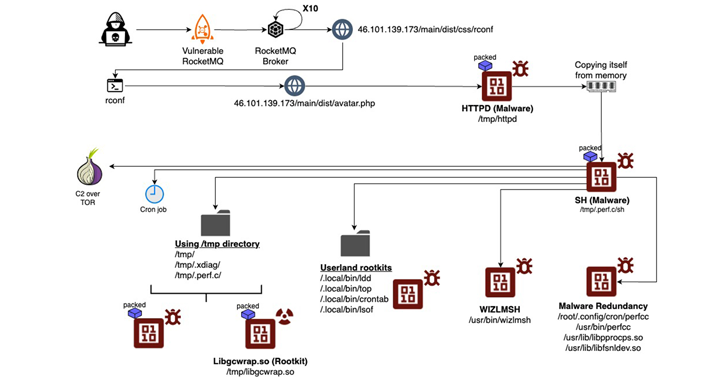

Bulut güvenlik firmasının bal küpü sunucularına karşı gözlemlediği saldırı zinciri, “httpd” adlı bir yük sağlamak için savunmasız bir Apache RocketMQ örneğinden yararlanarak Linux sunucularının ihlal edilmesini içeriyor.

Çalıştırıldığında, kendisini “/tmp” dizinindeki yeni bir konuma kopyalar, yeni ikili dosyayı çalıştırır, orijinal işlemi sonlandırır ve izlerini kapatmak amacıyla ilk ikili dosyayı siler.

Kötü amaçlı yazılım, kendisini başka konumlara kopyalamanın ve görünüşte zararsız adlar vermenin yanı sıra, savunmadan kaçınmak ve madenci yükünü engellemek için bir rootkit bırakacak şekilde tasarlandı. Bazı örnekler aynı zamanda uzak bir sunucudan proxyjacking yazılımının alınmasını ve çalıştırılmasını da gerektirir.

Perfctl’in oluşturduğu riski azaltmak için sistemleri ve tüm yazılımları güncel tutmak, dosya yürütmeyi kısıtlamak, kullanılmayan hizmetleri devre dışı bırakmak, ağ bölümlendirmesini zorunlu kılmak ve kritik dosyalara erişimi sınırlamak için Rol Tabanlı Erişim Denetimi’ni (RBAC) uygulamak önerilir. .

Araştırmacılar, “Mükemmel kötü amaçlı yazılımları tespit etmek için, CPU kullanımında olağandışı ani artışlar veya rootkit sunucunuzda konuşlandırılmışsa sistem yavaşlaması ararsınız” dedi. “Bunlar, özellikle boş zamanlarda kripto madenciliği faaliyetlerini gösterebilir.”