Geçen yıl Sniper Dz adlı hizmet olarak kimlik avı (PhaaS) platformuna bağlı 140.000’den fazla kimlik avı web sitesi bulundu; bu da bu platformun çok sayıda siber suçlu tarafından kimlik bilgisi hırsızlığı yapmak için kullanıldığına işaret ediyor.

Palo Alto Networks Unit 42 araştırmacıları Shehroze Farooqi, Howard Tong ve Alex Starov, “Potansiyel kimlik avı yapanlar için Sniper Dz, kimlik avı sayfaları kataloğu içeren çevrimiçi bir yönetici paneli sunuyor.” söz konusu teknik bir raporda.

“Kimlik avı yapanlar, bu kimlik avı sayfalarını Sniper Dz’ye ait altyapıda barındırabilir veya Sniper Dz kimlik avı şablonlarını kendi sunucularında barındırmak üzere indirebilir.”

Belki de bu hizmetleri daha da kazançlı kılan şey, bu hizmetlerin ücretsiz sağlanmasıdır. Bununla birlikte, kimlik avı siteleri kullanılarak toplanan kimlik bilgileri, Microsoft’un çifte hırsızlık olarak adlandırdığı bir teknik olan PhaaS platformunun operatörlerine de sızdırılıyor.

PhaaS platformları, tehdit aktörlerinin siber suç dünyasına girmeleri için giderek daha yaygın bir yol haline geldi ve teknik uzmanlığı az olanların bile geniş ölçekte kimlik avı saldırıları düzenlemesine olanak tanıdı.

Bu tür kimlik avı kitleri, barındırma hizmetlerinden kimlik avı mesajları göndermeye kadar saldırı zincirinin her aşamasına hizmet veren özel kanallar ve gruplarla Telegram’dan satın alınabilir.

Sniper Dz, tehdit aktörlerinin 1 Ekim 2024 itibarıyla 7.170’den fazla aboneye sahip bir Telegram kanalını işletmesi açısından bir istisna değil. Kanal 25 Mayıs 2020’de oluşturuldu.

İlginç bir şekilde, Birim 42 raporunun yayınlanmasından bir gün sonra kanalın arkasındaki kişiler, otomatik silme seçeneği Bir ay sonra tüm gönderileri otomatik olarak temizlemek için. Bu muhtemelen, daha önceki mesajların sohbet geçmişinde bozulmadan kalmasına rağmen, etkinliklerinin izlerini örtbas etme girişimini akla getiriyor.

PhaaS platformuna clearnet üzerinden erişilebiliyor ve web sitesinin ana sayfasına göre “dolandırıcılıklarınızı ve hack araçlarınızı almak” için bir hesap açmanız gerekiyor.

bir video yüklendi Ocak 2021’de Vimeo’ya gönderilen bir rapor, hizmetin X, Facebook, Instagram, Skype, Yahoo, Netflix, Steam, Snapchat ve PayPal gibi çeşitli çevrimiçi siteler için İngilizce, Arapça ve Fransızca dillerinde kullanıma hazır dolandırıcılık şablonları sunduğunu gösteriyor. Video bugüne kadar 67.000’den fazla izlendi.

Hacker News ayrıca tanımlanmış öğretici videolar YouTube’a yüklenen ve izleyicileri Sniper Dz’den şablon indirmek ve Google Blogger gibi yasal platformlarda PUBG ve Free Fire için sahte açılış sayfaları oluşturmak için gereken farklı adımlardan geçiren videolar.

Ancak Sniper Dz’nin geliştiricileriyle herhangi bir bağlantılarının olup olmadığı ya da yalnızca hizmetin müşterileri olup olmadıkları belli değil.

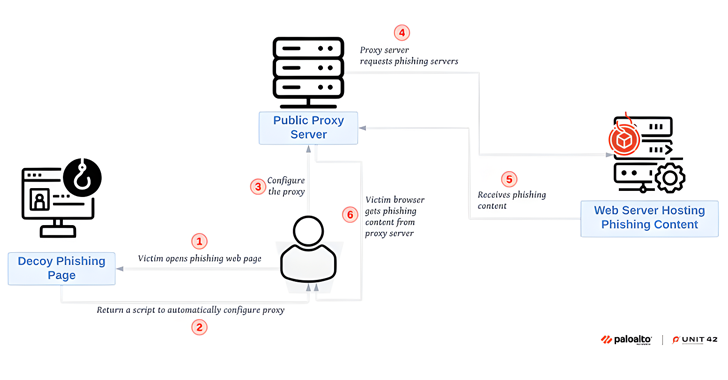

Sniper Dz, kimlik avı sayfalarını kendi altyapısında barındırma ve bu sayfalara işaret eden özel bağlantılar sağlama yeteneğiyle birlikte gelir. Bu siteler daha sonra meşru bir proxy sunucusunun (proxymesh) arkasına gizlenir.[.]com) tespit edilmesini önlemek için.

Araştırmacılar, “Sniper Dz’in arkasındaki grup, bu proxy sunucusunu, kimlik avı içeriğini doğrudan iletişim olmadan kendi sunucusundan otomatik olarak yükleyecek şekilde yapılandırıyor” dedi.

“Bu teknik, Sniper Dz’nin arka uç sunucularını korumasına yardımcı olabilir, çünkü kurbanın tarayıcısı veya güvenlik tarayıcısı, kimlik avı yükünün yüklenmesinden proxy sunucusunu sorumlu olarak görecektir.”

Siber suçlular için diğer seçenek, kimlik avı sayfası şablonlarını çevrimdışı olarak HTML dosyaları olarak indirmek ve bunları kendi sunucularında barındırmaktır. Ayrıca Sniper Dz, kimlik avı şablonlarını daha sonra Blogspot etki alanlarında barındırılabilecek Blogger biçimine dönüştürmek için ek araçlar sunar.

Çalınan kimlik bilgileri sonuçta clearnet sitesine giriş yapılarak erişilebilen bir yönetici panelinde görüntülenir. Birim 42, Temmuz 2024’ten itibaren Sniper Dz kullanarak öncelikle ABD’deki web kullanıcılarını hedef alan kimlik avı aktivitesinde bir artış gözlemlediğini söyledi.

Araştırmacılar, “Sniper Dz kimlik avı sayfaları, kurbanların kimlik bilgilerini sızdırıyor ve bunları merkezi bir altyapı aracılığıyla takip ediyor” dedi. “Bu, Sniper Dz’nin PhaaS platformunu kullanan kimlik avcıları tarafından çalınan kurban kimlik bilgilerini toplamasına yardımcı olabilir.”

Bu gelişme, Cisco Talos’un saldırganların, spam filtrelerini atlamak ve kimlik avı e-postalarını dağıtmak için hesap oluşturma formu sayfaları ve kullanıcıya bir e-postayı geri gönderen diğerleri gibi arka uç SMTP altyapısına bağlı web sayfalarını kötüye kullandığını ortaya çıkarmasıyla ortaya çıktı.

Bu saldırılar, kötü amaçlı bağlantılar ve metinler eklemek için bu web formlarında yaygın olan zayıf giriş doğrulama ve temizlemeden yararlanır. Diğer kampanyalar, e-posta hesaplarına erişim sağlamak ve spam göndermek amacıyla meşru kuruluşların posta sunucularına kimlik bilgisi doldurma saldırıları gerçekleştiriyor.

Talos araştırmacısı Jaeson Schultz, “Birçok web sitesi, kullanıcıların bir hesaba kaydolmasına ve belirli özelliklere veya içeriğe erişmek için oturum açmasına olanak tanıyor.” söz konusu. “Genellikle, başarılı kullanıcı kaydının ardından, hesabı onaylamak için kullanıcıya bir e-posta gönderilir.”

“Bu durumda, spam gönderenler ad alanını metin ve bir bağlantıyla aşırı yüklediler ve bu maalesef hiçbir şekilde doğrulanmadı veya temizlenmedi. Sonuçta kurbana gönderilen e-posta, spam gönderenin bağlantısını içeriyor.”

Bu aynı zamanda, bilinen bir güvenlik kusurunu (CVE-2017-0199) kullanarak Remcos RAT’ın dosyasız bir versiyonunu yaymak için görünüşte zararsız bir Microsoft Excel belgesinden yararlanan yeni bir e-posta kimlik avı kampanyasının keşfinin ardından geldi.

“Kapıyı açınca [Excel] Trellix araştırmacısı Trishaan Kalra, OLE nesnelerinin kötü amaçlı bir HTA uygulamasının indirilmesini ve yürütülmesini tetiklemek için kullanıldığını söylüyor. söz konusu. “Bu HTA uygulaması daha sonra dosyasız bir Remcos RAT’ın meşru bir Windows işlemine eklenmesiyle sonuçlanan bir PowerShell komutları zincirini başlatıyor.”