Siber güvenlik araştırmacıları açıklandı Tüm Adobe Commerce ve Magento mağazalarının %5’inin, CosmicSting adlı bir güvenlik açığından yararlanılarak kötü niyetli aktörler tarafından saldırıya uğradığı belirtiliyor.

Şu şekilde izlendi: CVE-2024-34102 (CVSS puanı: 9,8), kritik kusur, uzaktan kod yürütülmesine neden olabilecek XML harici varlık referansı (XXE) güvenlik açığının uygunsuz şekilde kısıtlanmasıyla ilgilidir. Eksiklik, “adlı bir araştırmacıya atfedildi”uzay yaban arısı,” Haziran 2024’te Adobe tarafından yamalandı.

Hollandalı güvenlik firması Sansec açıklanan CosmicSting, “Magento ve Adobe Commerce mağazalarında iki yıl içinde görülen en kötü hata” olarak e-ticaret sitelerinin saatte üç ila beş oranında tehlikeye girdiğini söyledi.

Kusur o zamandan bu yana yaygın bir şekilde istismar edildi ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) bunu Temmuz 2024 ortasında Bilinen İstismar Edilen Güvenlik Açıkları (KEV) kataloğuna eklemesine yol açtı.

Bu saldırılardan bazıları içermek Magento’nun gizli şifreleme anahtarını çalmak için kusuru silah haline getiriyor ve bu anahtar daha sonra tam yönetim API erişimiyle JSON Web Belirteçleri (JWT’ler) oluşturmak için kullanılıyor. Tehdit aktörlerinin daha sonra kötü amaçlı komut dosyaları eklemek için Magento REST API’sinden yararlandıkları gözlemlendi.

Bu aynı zamanda en son düzeltmenin tek başına uygulanmasının saldırıya karşı koruma sağlamak için yeterli olmadığı ve site sahiplerinin gerekli önlemleri alması gerektiği anlamına da gelir. şifreleme anahtarlarını döndür.

Ağustos 2024’te gözlemlenen sonraki saldırılar CosmicSting’i CNEXT ile zincirledi (CVE-2024-2961), uzaktan kod yürütmeyi sağlamak için GNU C kütüphanesi (aka glibc) içindeki iconv kütüphanesinde bulunan bir güvenlik açığı.

Sansec, “CosmicSting (CVE-2024-34102), yama uygulanmamış sistemlerde rastgele dosya okumaya izin veriyor. CNEXT (CVE-2024-2961) ile birleştirildiğinde, tehdit aktörleri uzaktan kod yürütmeye geçerek tüm sistemi ele geçirebilir.” not edildi.

Tehlikelerin nihai amacı, GSocket aracılığıyla ana makineye kalıcı, gizli erişim sağlamak ve sitelere kullanıcılar tarafından girilen ödeme verilerini çalmak amacıyla saldırgandan alınan rastgele JavaScript’in yürütülmesine izin veren hileli komut dosyaları eklemektir.

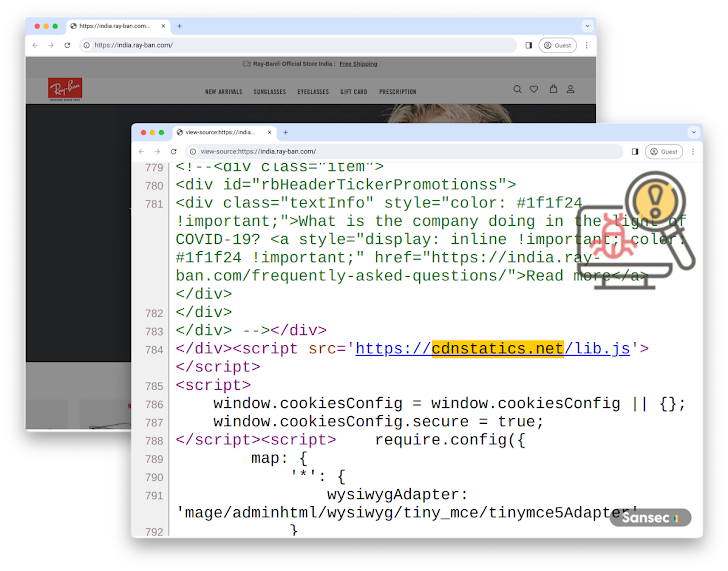

Son bulgular, aralarında Ray Ban, National Geographic, Cisco, Whirlpool ve Segway’in de bulunduğu çok sayıda şirketin CosmicSting saldırılarının kurbanı olduğunu ve sömürü çabalarına en az yedi farklı grubun katıldığını gösteriyor.

- Grup BobryUzak bir sunucuda barındırılan ödeme skimmer’ını çalıştıran kodu gizlemek için boşluk kodlamasını kullanan

- Grup Polyovkicdnstatics.net/lib.js adresinden bir enjeksiyon kullanan

- Grup SurkiJavaScript kodunu gizlemek için XOR kodlamasını kullanan

- Grup Burundukiwss://jgueurystatic adresindeki bir WebSocket’ten dinamik bir skimmer koduna erişen[.]xyz:8101

- Grup Ondatryticari siteler tarafından kullanılan meşru ödeme formlarını taklit eden sahte ödeme formları eklemek için özel JavaScript yükleyici kötü amaçlı yazılım kullanan

- Grup Khomyakiödeme bilgilerini 2 karakterli URI içeren alanlara (“uzatma uzantısı) sızdıran[.]net/za/”)

- Grup Belkiarka kapıları yerleştirmek ve kötü amaçlı yazılımları taramak için CNEXT ile CosmicSting’i kullanıyor

Sansec, “Satıcıların Magento veya Adobe Commerce’in en son sürümüne yükseltmeleri şiddetle tavsiye edilir” dedi. “Ayrıca gizli şifreleme anahtarlarını da döndürmeli ve eski anahtarların geçersiz kılınmasını sağlamalılar.”