Siber güvenlik araştırmacıları, örneklerin tehdit aktörü tarafından kontrol edilen kötü niyetli bir Docker Swarm’a katılmasını sağlamak amacıyla Docker Engine API’sini hedef alan yeni bir cryptojacking kampanyasını ortaya çıkardı.

Datadog araştırmacıları Matt Muir ve Andy Giron, bu durumun saldırganların “Docker Swarm’ın düzenleme özelliklerini komuta ve kontrol (C2) amacıyla kullanmalarına” olanak tanıdığını belirtti. söz konusu bir analizde.

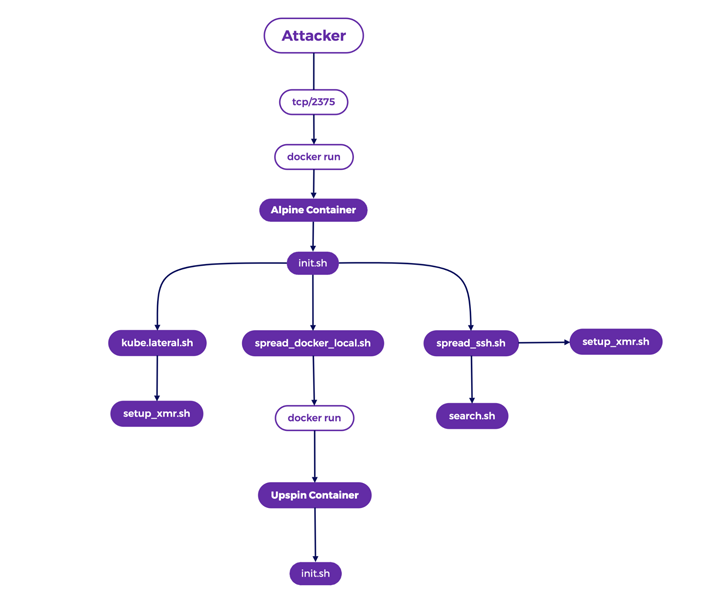

Saldırılar, güvenliği ihlal edilmiş konteynerlere bir kripto para madencisini dağıtmak için ilk erişim için Docker’ı kullanıyor ve aynı zamanda Docker, Kubernetes veya SSH çalıştıran ilgili ana bilgisayarlara yanal hareket yürütmekten sorumlu olan ek yükleri alıp yürütüyor.

Spesifik olarak bu, masscan ve ZGrab gibi İnternet tarama araçlarını kullanarak kimliği doğrulanmamış ve açıkta kalan Docker API uç noktalarının tanımlanmasını içerir.

Savunmasız uç noktalarda Docker API, bir Alpine kapsayıcı oluşturmak ve ardından uzak bir sunucudan (“solscan) bir başlatma kabuğu komut dosyasını (init.sh) almak için kullanılır[.]live”), bu da XMRig madencisini indirmeden önce kök kullanıcı olarak çalışıp çalışmadığını ve curl ve wget gibi araçların kurulu olup olmadığını kontrol eder.

Diğer cryptojacking kampanyaları gibi, top ve ps gibi işlem numaralandırma araçlarını çalıştırırken kötü niyetli madencilik işlemini kullanıcıdan gizlemek için libprocesshider rootkit’i kullanır.

Kabuk betiği ayrıca ağdaki Docker, Kubernetes ve SSH uç noktalarına yanal hareket için aynı sunucudan diğer üç kabuk betiğini (kube.lateral.sh, spread_docker_local.sh ve spread_ssh.sh) getirecek şekilde tasarlanmıştır.

Spread_docker_local.sh “aynı LAN aralıklarını taramak için masscan ve zgrab’ı kullanıyor […] 2375, 2376, 2377, 4244 ve 4243 numaralı bağlantı noktaları açık olan düğümler için” dedi araştırmacılar. “Bu bağlantı noktaları Docker Engine veya Docker Swarm ile ilişkilidir.”

“Hedef bağlantı noktaları açıkken keşfedilen tüm IP’ler için kötü amaçlı yazılım, alpine adında yeni bir kapsayıcı oluşturmaya çalışır. Bu kapsayıcı, nmlmweb3 kullanıcısı tarafından Docker Hub’da barındırılan upspin adlı bir görüntüye dayanır.”

Upspin görüntüsü yukarıda bahsedilen init.sh betiğini yürütmek üzere tasarlandı, böylece grubun kötü amaçlı yazılımının diğer Docker ana bilgisayarlarına solucan benzeri bir şekilde yayılmasına izin verildi.

Dahası, görüntüyü Docker Hub’dan almak için kullanılan Docker görüntü etiketi, C2 sunucusunda barındırılan bir metin dosyasında belirtilir ve böylece tehdit aktörlerinin, yalnızca dosya içeriğini farklı bir noktaya işaret edecek şekilde değiştirerek potansiyel yayından kaldırmalardan kolayca kurtulmasına olanak tanır. konteyner resmi.

Üçüncü kabuk betiği, spread_ssh.sh, SSH sunucularını tehlikeye atmanın yanı sıra, tehdit aktörlerinin ana bilgisayarlara uzaktan bağlanmasını ve kalıcı erişimi sürdürmesini sağlayan bir SSH anahtarı ve ftp adlı yeni bir kullanıcı ekleme yeteneğine sahiptir.

Ayrıca GitHub Codespaces ortamındaki sabit kodlu dosya yollarında (yani “/home/codespace/” dizini) SSH, Amazon Web Services (AWS), Google Cloud ve Samba ile ilgili çeşitli kimlik bilgisi dosyalarını arar ve eğer Bulunduğunda bunları C2 sunucusuna yükler.

Son aşamada, hem Kubernetes hem de SSH yanal hareket yükleri, kripto para madencisini alıp başlatan setup_mr.sh adlı başka bir kabuk komut dosyasını çalıştırır.

Datadog ayrıca C2 sunucusunda barındırılan üç komut dosyasını daha keşfettiğini söyledi:

- ar.sh, iptables kurallarını değiştiren ve tespit edilmekten kaçınmak için günlükleri ve cron işlerini temizleyen init.sh’nin bir çeşidi

- Tarama araçlarını indiren ve tanımlanan her Docker ana bilgisayarına kötü amaçlı bir kapsayıcı bırakan TDGINIT.sh

- /root/.ssh/authorized_keys dosyasına tehdit aktörü tarafından kontrol edilen bir SSH anahtarı ekleyerek kalıcı bir arka kapı yükleyen pdflushs.sh

TDGINIT.sh ayrıca, ana bilgisayarı parçası olabileceği mevcut herhangi bir Swarm’ı terk etmeye ve onu saldırganın kontrolü altındaki yeni bir Swarm’a eklemeye zorlayarak Docker Swarm’ı manipüle etmesiyle de dikkate değerdir.

Araştırmacılar, “Bu, tehdit aktörünün birden fazla Docker örneği üzerindeki kontrolünü koordineli bir şekilde genişletmesine ve tehlikeye atılan sistemleri daha fazla istismar için etkili bir şekilde bir botnet’e dönüştürmesine olanak tanıyor” dedi.

Sergilenen taktikler, teknikler ve prosedürler TeamTNT olarak bilinen bilinen bir tehdit grubununkilerle örtüşse de, saldırı kampanyasının arkasında kimin olduğu şu anda belli değil.

Datadog, “Bu kampanya, Docker ve Kubernetes gibi hizmetlerin geniş ölçekte kripto hırsızlığı gerçekleştiren tehdit aktörleri için verimli olmaya devam ettiğini gösteriyor.” dedi.

“Kampanya, Docker API uç noktalarının kimlik doğrulama olmadan İnternet’e maruz kalmasına dayanıyor. Kötü amaçlı yazılımın hızla yayılma yeteneği, ilk erişim şansı nispeten düşük olsa bile, ödüllerin bulut odaklı kötü amaçlı yazılım gruplarını yeterince motive edecek kadar yüksek olduğu anlamına geliyor. Bu saldırılara devam edin.”

Bu gelişme, Elastic Security Labs’ın, GSocket aracılığıyla kalıcılık oluşturmak ve dağıtılmış hizmet reddini (DDoS) ve kripto para birimini kolaylaştıran Kaiji ve RUDEDEVIL (diğer adıyla Lucifer) gibi kötü amaçlı yazılım ailelerini dağıtmak için savunmasız Apache sunucularını hedef alan karmaşık bir Linux kötü amaçlı yazılım kampanyasına ışık tutmasıyla birlikte geliyor. sırasıyla madencilik.

Araştırmacılar Remco Sprooten ve Ruben Groenewoud, “REF6138 kampanyası, kripto madencilik, DDoS saldırıları ve kumar API’leri yoluyla olası kara para aklamayı içeriyordu; bu da saldırganların gelişen kötü amaçlı yazılımları ve gizli iletişim kanallarını kullandığını ortaya koyuyor.” söz konusu.