Rhadamanthys bilgi hırsızının arkasındaki tehdit aktörleri, kötü amaçlı yazılıma, “Tohum Cümlesi Görüntü Tanıma” adı verilen şeyin bir parçası olarak optik karakter tanıma (OCR) için yapay zekanın (AI) kullanılması da dahil olmak üzere yeni gelişmiş özellikler ekledi.

Recorded Future’dan Insikt Group, “Bu, Rhadamanthys’in görüntülerden kripto para birimi cüzdanı tohum ifadelerini çıkarmasına olanak tanıyor ve bu da onu kripto para birimleriyle uğraşan herkes için son derece güçlü bir tehdit haline getiriyor.” söz konusu Kötü amaçlı yazılımın 0.7.0 sürümünün analizinde.

“Kötü amaçlı yazılım, istemci tarafındaki tohum cümlesi görüntülerini tanıyabilir ve bunları daha fazla yararlanılmak üzere komut ve kontrol (C2) sunucusuna geri gönderebilir.”

İlk kez Eylül 2022’de keşfedilen Rhadamanthys, Lumma ve diğerleriyle birlikte hizmet olarak kötü amaçlı yazılım (MaaS) modeli altında tanıtılan en güçlü bilgi hırsızlarından biri olarak ortaya çıktı.

Kötü amaçlı yazılım, Exploit ve XSS gibi yer altı forumlarının Rusya ve eski Sovyetler Birliği’ndeki varlıkları hedef alması nedeniyle yaşadığı yasaklara rağmen, “kingcrete” (namı diğer “kingcrete2022”) adını kullanan geliştiricisi ile aktif varlığını sürdürüyor. yeni sürümleri Telegram, Jabber ve TOX’ta pazarlamak.

Kurulacak olan siber güvenlik şirketi Mastercard’ın satın alması 2,65 milyar dolara, hırsızın abonelik esasına göre ayda 250 dolara (veya 90 gün boyunca 550 dolara) satıldığını ve müşterilerinin ele geçirilen ana bilgisayarlardan çok çeşitli hassas bilgileri toplamasına olanak tanıdığını söyledi.

Buna sistem bilgileri, kimlik bilgileri, kripto para cüzdanları, tarayıcı şifreleri, çerezler ve çeşitli uygulamalarda saklanan veriler dahildir ve aynı zamanda korumalı alan ortamlarındaki analiz çalışmalarını karmaşık hale getirecek adımlar atılır.

Rhadamanthys’in Haziran 2024’te yayımlanan en son sürümü olan Sürüm 0.7.0, Şubat 2024’te çıkan önceki sürüm 0.6.0’ı önemli ölçüde geliştiriyor.

Recorded Future, bunun “hem istemci tarafı hem de sunucu tarafı çerçevelerinin tamamen yeniden yazılmasını sağlayarak programın yürütme kararlılığını iyileştirdiğini” belirtti. “Ek olarak, 30 adet cüzdan kırma algoritması, yapay zeka destekli grafikler ve ifade çıkarma için PDF tanıma eklendi. Metin çıkarma özelliği, birden fazla kayıtlı ifadeyi tanımlayacak şekilde geliştirildi.”

Ayrıca, tehdit aktörlerinin, ana bilgisayarda kurulu güvenlik çözümleri tarafından tespit edilmekten kaçınmak amacıyla Microsoft Yazılım Yükleyicisi (MSI) dosyalarını çalıştırıp yüklemelerine olanak tanıyan bir özellik de dahildir. Ayrıca, yapılandırılabilir bir zaman dilimi içinde yeniden yürütmeyi önleyecek bir ayar içerir.

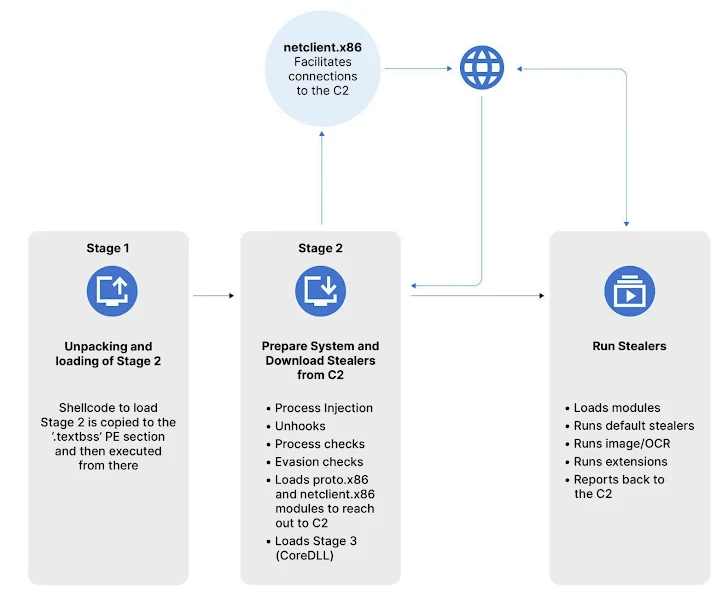

|

| Rhadamanthys’in üst düzey enfeksiyon zinciri |

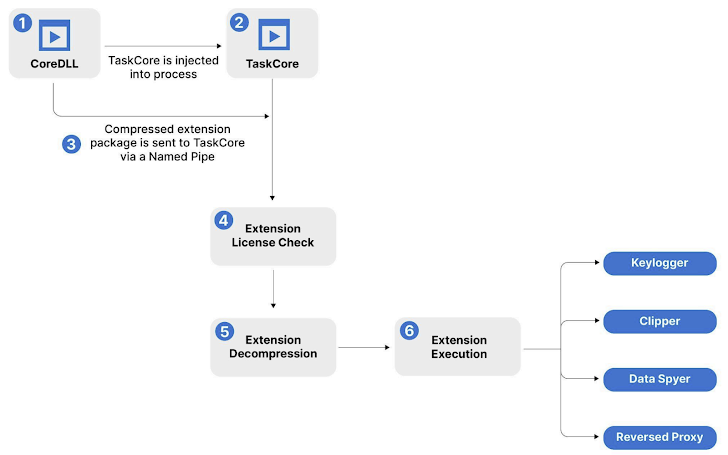

Rhadamanthys’in dikkate değer bir yönü, keylogger, kripto para birimi kırpıcı ve ters proxy işlevselliği ile yeteneklerini artırabilen eklenti sistemidir.

Recorded Future, “Rhadamanthys siber suçlular için popüler bir seçim” dedi. “Hızlı gelişimi ve yenilikçi özellikleriyle birleştiğinde bu, tüm kuruluşların farkında olması gereken zorlu bir tehdittir.”

Bu gelişme, Google’ın sahibi olduğu Mandiant’ın, Lumma Stealer’ın kötü amaçlı yazılımın yürütülmesini manipüle etmek için özelleştirilmiş kontrol akışı yönlendirmesini kullanmasının ayrıntılarını vermesiyle ortaya çıkıyor.

Araştırmacılar Nino Isakovic ve Chuong Dong, “Bu teknik, IDA Pro ve Ghidra da dahil olmak üzere tüm ikili analiz araçlarını engelliyor ve yalnızca tersine mühendislik sürecini değil, aynı zamanda yürütme eserlerini yakalamak ve algılamalar oluşturmak için tasarlanmış otomasyon araçlarını da önemli ölçüde engelliyor.” söz konusu.

Meduza, StealC, Vidar ve WhiteSnake gibi diğer hırsız kötü amaçlı yazılım ailelerinin yanı sıra Rhadamanthys ve Lumma da bulundu güncellemeleri yayınlama Son haftalarda, uygulamaya bağlı şifreleme gibi yeni tanıtılan güvenlik mekanizmalarını etkili bir şekilde atlayarak Chrome web tarayıcısından çerez toplamak için.

Üstelik WhiteSnake Stealer’ın arkasındaki geliştiriciler eklendi Kötü amaçlı yazılım ortamının sürekli gelişen doğasını vurgulayan, Chrome’da depolanan kredi kartlarından CVC kodlarını çıkarma yeteneği.

Hepsi bu değil. Araştırmacılar var tanımlanmış AutoIt komut dosyasını dağıtan ve daha sonra kurbanın tarayıcısını başlatan bir Amadey kötü amaçlı yazılım kampanyası kiosk modu onları Google hesabı kimlik bilgilerini girmeye zorlamak için. Oturum açma bilgileri, StealC gibi hırsızlar tarafından daha sonra toplanmak üzere tarayıcının diskteki kimlik bilgileri deposunda saklanır.

Devam eden bu güncellemeler aynı zamanda yeni keşiflerin de ardından geliyor. arabadan indirme kampanyaları yanıltıcı bir CAPTCHA doğrulama sayfası aracılığıyla kullanıcıları insan olduklarını kanıtlamak için PowerShell kodunu manuel olarak kopyalayıp çalıştırmaları konusunda kandırarak bilgi hırsızları sağlayan bir yazılımdır.

Kampanyanın bir parçası olarak, Google’da video akışı hizmetleri arayan kullanıcılar, Windows düğmesi + R tuşlarına basarak Çalıştır menüsünü başlatmalarını, kodlanmış bir PowerShell komutunu yapıştırmalarını ve yürütmelerini isteyen kötü amaçlı bir URL’ye yönlendiriliyor. BulutSEK, eSentire, Palo Alto Ağları Birimi 42Ve Güvenli işler.

Sonuçta Lumma, StealC ve Vidar gibi hırsızları hedef alan saldırı, son aylarda ReliaQuest, Proofpoint, McAfee Labs ve Trellix tarafından belgelenen ClickFix kampanyasının bir çeşididir.

Secureworks, “Bu yeni saldırı vektörü, bir komut istemi açarak tarayıcı güvenlik kontrollerini aştığı için önemli bir risk oluşturuyor” dedi. “Kurban daha sonra yetkisiz kodu doğrudan ana bilgisayarında çalıştırmaya yönlendiriliyor.”

Atomic macOS Stealer’ı dağıtırken kimlik avı ve kötü amaçlı reklam kampanyaları da gözlemlendi (AMOS), sürüşve adı verilen hırsız amaçlı kötü amaçlı yazılımın yeni bir çeşidi Yılan Keylogger (aka 404 Keylogger veya KrakenKeylogger).

Ayrıca Atomic, Rhadamanthys ve StealC gibi bilgi hırsızları, Marko Polo olarak bilinen bir siber suç çetesi tarafından çevrimiçi oyunlarda, sanal toplantılarda ve üretkenlik yazılımlarında meşru markaların kimliğine bürünerek platformlar arasında kripto para hırsızlığı gerçekleştirmek amacıyla düzenlenen 30’dan fazla dolandırıcılık kampanyasının merkezinde yer alıyor. ve kripto para birimi.

Recorded Future, “Marko Polo, sosyal medyada hedef odaklı kimlik avı yoluyla öncelikli olarak oyuncuları, kripto para birimi fenomenlerini ve yazılım geliştiricilerini hedef alıyor; bu da onun teknoloji meraklısı kurbanlara odaklandığının altını çiziyor.” söz konusu“küresel olarak muhtemelen on binlerce cihazın güvenliği ihlal edilmiştir” diye ekledi.