Kimlik avı saldırıları giderek daha gelişmiş hale geliyor ve tespit edilmesi zorlaşıyor, ancak hâlâ çok geç olmadan bunları tespit etmenize yardımcı olabilecek işaretler var. Güvenlik uzmanlarının kimlik avı bağlantılarını tanımlamak için kullandığı şu temel göstergelere bakın:

1. Şüpheli URL’leri Kontrol Edin

Kimlik avı URL’leri genellikle uzundur, kafa karıştırıcıdır veya rastgele karakterlerle doludur. Saldırganlar bunları bağlantının gerçek hedefini gizlemek ve kullanıcıları yanıltmak için kullanır.

Kendinizi korumanın ilk adımı URL’yi dikkatlice incelemektir. “S”, SSL sertifikası kullanan güvenli bir bağlantıyı belirttiğinden her zaman “HTTPS” ile başladığından emin olun.

Ancak SSL sertifikalarının tek başına yeterli olmadığını unutmayın. Siber saldırganlar, kötü amaçlı içerik dağıtmak için meşru görünümlü HTTPS bağlantılarını giderek daha fazla kullanıyor.

Bu nedenle aşırı karmaşık veya karmakarışık karakterlere benzeyen bağlantılardan şüphelenmelisiniz.

ANY.RUN’un Güvenli Tarama özelliği gibi araçlar, kullanıcıların bir URL’deki her karakteri manuel olarak incelemeye gerek kalmadan güvenli ve yalıtılmış bir ortamda şüpheli bağlantıları kontrol etmelerine olanak tanır.

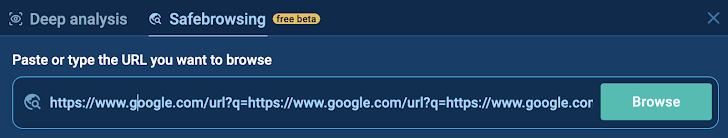

Örnek:

Son vakalardan biri, gerçek kimlik avı bağlantısını maskelemek ve URL’nin gerçek hedefinin izlenmesini zorlaştırmak için Google’ın URL yönlendirmesinin birkaç kez kullanılmasıyla ilgiliydi.

|

| Yönlendirmeli karmaşık URL |

İçinde bu davaURL’deki ilk “Google”dan sonra “Google”ın 2 örneğini daha görürsünüz; bu, bir yeniden yönlendirme girişiminin ve platformun kötüye kullanıldığının açık bir işaretidir.

|

| ANY.RUN’un Güvenli Tarama özelliğini kullanarak şüpheli bağlantının analizi |

ANY.RUN’un Güvenli Tarama aracıyla sınırsız sayıda şüpheli URL’yi kontrol edin.

2. Yönlendirme Zincirlerine Dikkat Edin

Yukarıda bahsettiğimiz örnekten de görebileceğiniz gibi yönlendirme, siber saldırganların kullandığı temel taktiklerden biridir. URL’nin karmaşıklığını göz önünde bulundurmanın yanı sıra, bağlantının sizi nereye götürdüğünü de öğrenin.

Bu taktik dağıtım zincirini uzatır ve kullanıcıların kafasını karıştırır, bu da kötü niyetli niyetin tespit edilmesini zorlaştırır.

Yaygın bir senaryo da saldırganların bir dosyanın indirilmesi gerektiğini iddia eden bir e-posta göndermesidir. Ancak bir ek veya doğrudan bağlantı yerine, yönlendirmeler yoluyla yönlendiren bir URL gönderirler ve sonuçta dosyaya erişmek için oturum açma kimlik bilgilerini isterler.

Bunu güvenli bir şekilde araştırmak için şüpheli bağlantıyı kopyalayıp ANY.RUN’un Güvenli Tarama aracına yapıştırın. Analiz oturumunu çalıştırdıktan sonra, güvenli bir ortamda bağlantıyla etkileşime girebilecek ve tam olarak nereye yönlendirildiğini ve nasıl davrandığını görebileceksiniz.

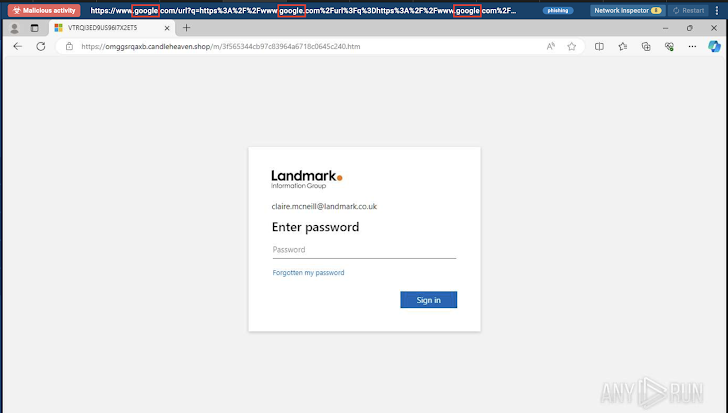

Örnek:

|

| ANY.RUN’un VM’sinde görüntülenen yönlendirme zinciri |

İçinde bu örnekSaldırganlar, bir dosya depolama sayfasına giden görünüşte zararsız bir bağlantı paylaştı. Ancak bağlantı, doğrudan istenen belgeye yönlendirmek yerine kullanıcıları birden çok kez yönlendirdi ve sonunda kimlik bilgilerini çalmak üzere tasarlanmış sahte bir giriş sayfasına ulaştı.

3. Garip Sayfa Başlıklarını ve Eksik Favori Simgelerini İnceleyin

Kimlik avı bağlantılarını tespit etmenin bir başka yolu da sayfa başlıklarına ve favori simgelerine dikkat etmektir. Meşru bir sayfanın, etkileşimde bulunduğunuz hizmetle eşleşen, garip semboller veya anlamsız kelimeler içermeyen bir başlığı olmalıdır. Şüpheli, rastgele karakterler veya eksik başlıklar genellikle bir şeylerin ters gittiğinin işaretleridir.

Geçerli web sitelerinde sayfa başlığının yanı sıra hizmete karşılık gelen bir favicon bulunur. Boş veya genel bir favicon, kimlik avı girişiminin göstergesidir.

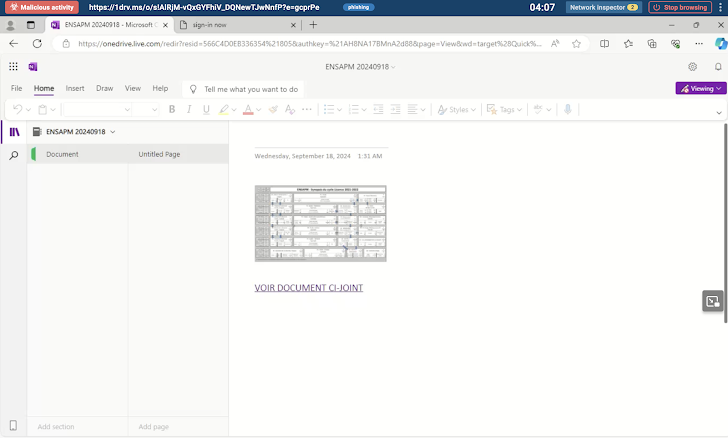

Örnek:

|

| ANY.RUN içinde analiz edilen bozuk Microsoft favicon’unun yanı sıra şüpheli sayfa başlığı |

bunda Güvenli tarama oturumusayfa başlığının ve site simgesinin meşru bir Microsoft Office oturum açma sayfasından bekleyeceğiniz şeylerle nasıl uyuşmadığını fark edeceksiniz.

Normalde Microsoft favicon’unu açık ve alakalı bir sayfa başlığıyla birlikte görürsünüz. Ancak bu örnekte başlık rastgele sayı ve harflerden oluşuyor ve Microsoft favicon’u bozuk veya eksik. Bu büyük bir tehlike işaretidir ve muhtemelen bir kimlik avı girişimine işaret eder.

4. Kötüye Kullanılmış CAPTCHA ve Cloudflare kontrollerine karşı dikkatli olun

Kimlik avı bağlantılarında kullanılan yaygın bir taktik, CAPTCHA sistemlerinin kötüye kullanılması, özellikle de “Ben robot değilim” doğrulamasıdır.

CAPTCHA’lar insan kullanıcıları doğrulamak ve botlara karşı koruma sağlamak için tasarlanmış olsa da, kimlik avı saldırganları kötü amaçlı web sitelerine gereksiz, tekrarlayan CAPTCHA zorlukları ekleyerek bunlardan yararlanabilir.

Benzer bir taktik, saldırganların kullanıcıları yavaşlatmak ve kimlik avı girişimini maskelemek için Cloudflare’in güvenlik kontrollerini kullanabileceği Cloudflare gibi hizmetlerin kötüye kullanılmasını içerir.

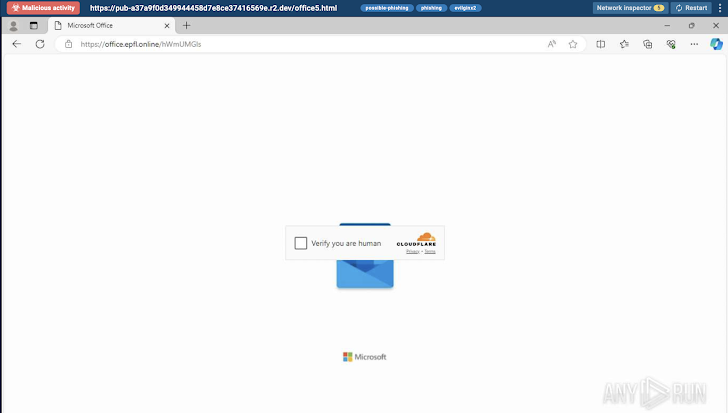

Örnek:

|

| ANY.RUN’un Güvenli Tarama oturumunda Cloudflare doğrulamasının kötüye kullanımı gözlemlendi |

bunda analiz oturumuSaldırganlar, meşruiyet kazandırmak ve kötü niyetli niyetlerini gizlemek için kimlik avı planlarında aldatıcı bir katman olarak Cloudflare doğrulamasını kullanıyor.

5. Parolaları Girmeden Önce Microsoft Etki Alanlarını Doğrulayın

Kimlik avı yapanlar genellikle kullanıcıları kimlik bilgilerini vermeleri için kandırmak amacıyla Microsoft gibi güvenilir hizmetleri taklit eden web siteleri oluşturur. Microsoft genellikle birkaç resmi alan adı için şifre istese de dikkatli olmak önemlidir.

Parola isteklerinin gerçekleşebileceği meşru Microsoft etki alanlarından bazıları şunlardır:

Kuruluşunuzun resmi alan adı üzerinden de kimlik doğrulama isteyebileceğini unutmayın. Bu nedenle, kimlik bilgilerini paylaşmadan önce bağlantıyı doğrulamak her zaman iyi bir fikirdir.

Kullanmak ANY.RUN’un Güvenli Taraması Herhangi bir hassas bilgiyi girmeden önce sitenin meşruiyetini doğrulama özelliği. Alanı iki kez kontrol ederek kendinizi koruduğunuzdan emin olun.

6. Tanıdık Arayüz Öğeleriyle Bağlantıları Analiz Edin

Ayrıca programların arayüz öğelerini yakından inceleyerek phishing bağlantılarını tespit edebilirsiniz. Parola giriş formunun bulunduğu tarayıcı sayfasındaki program arayüzü öğelerinin önemli bir uyarı işareti olduğunu unutmayın.

Saldırganlar genellikle Adobe veya Microsoft’unkiler gibi tanıdık yazılım arayüzlerini taklit ederek ve bunların içine şifre giriş formları yerleştirerek kullanıcıların güvenini kazanmaya çalışır.

Bu, potansiyel kurbanların kendilerini daha rahat hissetmelerini sağlar ve savunmalarını düşürür, sonuçta onları kimlik avı tuzağına sürükler. Hassas bilgileri girmeden önce her zaman bu tür öğelere sahip bağlantıları iki kez kontrol edin.

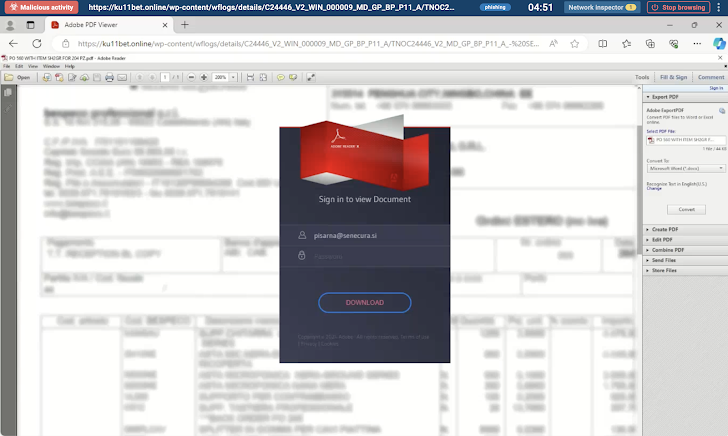

Örnek:

|

| Adobe PDF Viewer’ı taklit eden arayüz öğeleri |

bunda Güvenli tarama oturumuSaldırganlar, Adobe PDF Viewer’ı taklit ederek şifre giriş formunu yerleştirdi.

ANY.RUN’un Güvenli Sanal Tarayıcısındaki Şüpheli Bağlantıları Keşfedin

Kimlik avı bağlantıları işletmelere inanılmaz derecede zarar verebilir ve genellikle oturum açma kimlik bilgileri ve finansal veriler gibi hassas bilgilerin tek bir tıklamayla ele geçirilmesine yol açabilir.

ANY.RUN’un Güvenli Tarama özelliği, sisteminizi riske atmadan bu şüpheli bağlantıları gerçek zamanlı olarak güvenli bir şekilde analiz edebileceğiniz güvenli, yalıtılmış bir sanal tarayıcı sunar.

Şüpheli web sitelerini güvenli bir şekilde keşfedin, ağ etkinliğini denetleyin, kötü amaçlı davranışları tespit edin ve daha fazla analiz için Tehlike Göstergelerini (IOC’ler) toplayın.

Şüpheli bağlantılar veya dosyalar üzerinde daha derin bir analiz düzeyi için ANY.RUN’un sanal alanı, tehdit algılamaya yönelik daha da gelişmiş yetenekler sağlar.

ANY.RUN’u bugün kullanmaya başlayın ücretsiz ve sınırsız Güvenli Tarama veya derin analiz oturumlarının keyfini çıkarın!