Rusça konuşan kullanıcılar, HTML kaçakçılığı olarak bilinen bir teknik aracılığıyla DCRat (diğer adıyla DarkCrystal RAT) adı verilen bir emtia truva atını dağıtan yeni bir kampanyanın parçası olarak hedef alındı.

Bu gelişme, kötü amaçlı yazılımın bu yöntem kullanılarak ilk kez dağıtıldığı anlamına geliyor; güvenliği ihlal edilmiş veya sahte web siteleri veya PDF ekleri veya makro bağlantılı Microsoft Excel belgeleri içeren kimlik avı e-postaları gibi daha önce gözlemlenen dağıtım vektörlerinden bir sapma.

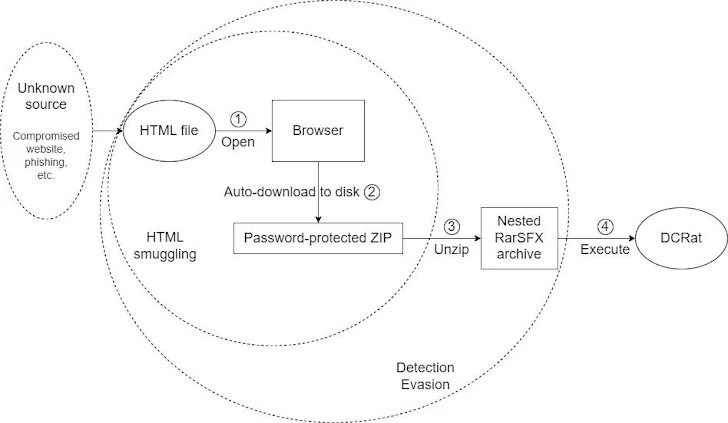

Netskope araştırmacısı Nikhil Hegde, “HTML kaçakçılığı öncelikle bir yük dağıtım mekanizmasıdır.” söz konusu Perşembe günü yayınlanan bir analizde. “Yük HTML’nin içine yerleştirilebilir veya uzak bir kaynaktan alınabilir.”

HTML dosyası ise sahte siteler veya malspam kampanyaları aracılığıyla yayılabilir. Dosya kurbanın web tarayıcısı aracılığıyla başlatıldığında, gizli verinin kodu çözülür ve makineye indirilir.

Saldırı daha sonra kurbanı kötü amaçlı veri yükünü açmaya ikna etmek için bir düzeyde sosyal mühendislikten yararlanır.

Netskope, Rus dilindeki TrueConf ve VK’yi taklit eden HTML sayfalarının, bir web tarayıcısında açıldığında tespitten kaçınmak amacıyla otomatik olarak parola korumalı bir ZIP arşivini diske indirdiğini keşfettiğini söyledi. ZIP yükü, sonuçta DCRat kötü amaçlı yazılımının dağıtımına yol açan iç içe geçmiş bir RarSFX arşivi içerir.

İlk olarak 2018’de piyasaya sürülen DCRat, işlevselliğini genişletmek için ek eklentilerle eşleştirilebilen tam teşekküllü bir arka kapı olarak çalışabiliyor. Diğerlerinin yanı sıra kabuk komutlarını yürütebilir, tuş vuruşlarını günlüğe kaydedebilir ve dosyaları ve kimlik bilgilerini sızdırabilir.

Sistemlerin kötü amaçlı alanlarla iletişim kurmadığından emin olmak için kuruluşların HTTP ve HTTPS trafiğini incelemeleri önerilir.

Bu gelişme, Rus şirketlerinin Stone Wolf adlı bir tehdit kümesi tarafından, endüstriyel otomasyon çözümlerinin yasal bir sağlayıcısı gibi davranarak kimlik avı e-postaları göndererek kendilerine Meduza Stealer bulaştırması amacıyla hedef alınmasıyla ortaya çıktı.

BI.ZONE, “Düşmanlar, kurbanın dikkatini dağıtmaya yarayan hem kötü amaçlı dosyalar hem de meşru eklentiler içeren arşivleri kullanmaya devam ediyor.” söz konusu. Saldırganlar, gerçek kuruluşların adlarını ve verilerini kullanarak, kurbanlarını kötü amaçlı ekleri indirip açmaları için kandırma şansına sahip oluyor.”

Bu aynı zamanda, AsyncRAT’ın HTML kaçakçılığı yoluyla yayılmasından sorumlu olan VBScript ve JavaScript kodunu yazmak için muhtemelen üretken yapay zekadan (GenAI) yararlanan kötü niyetli kampanyaların ortaya çıkmasını da takip ediyor.

HP Wolf Security, “Komut dosyalarının yapısı, yorumları ve işlev adları ile değişkenlerin seçimi, tehdit aktörünün kötü amaçlı yazılımı oluşturmak için GenAI’yi kullandığına dair güçlü ipuçlarıydı.” söz konusu. “Etkinlik, GenAI’nin saldırıları nasıl hızlandırdığını ve siber suçluların uç noktaları etkilemesi için çıtayı nasıl düşürdüğünü gösteriyor.”