Bir buçuk yılı aşkın bir süre boyunca hassas bilgileri toplamak için tasarlanan bir sulama deliği saldırısının parçası olarak Kürt azınlığa bağlı 25 kadar web sitesinin güvenliği ihlal edildi.

SilentSelfie adlı kampanyanın ayrıntılarını açıklayan Fransız siber güvenlik firması Sekoia, saldırının uzun süredir devam ettiğini ve ilk enfeksiyon belirtilerinin Aralık 2022’ye kadar tespit edildiğini açıkladı.

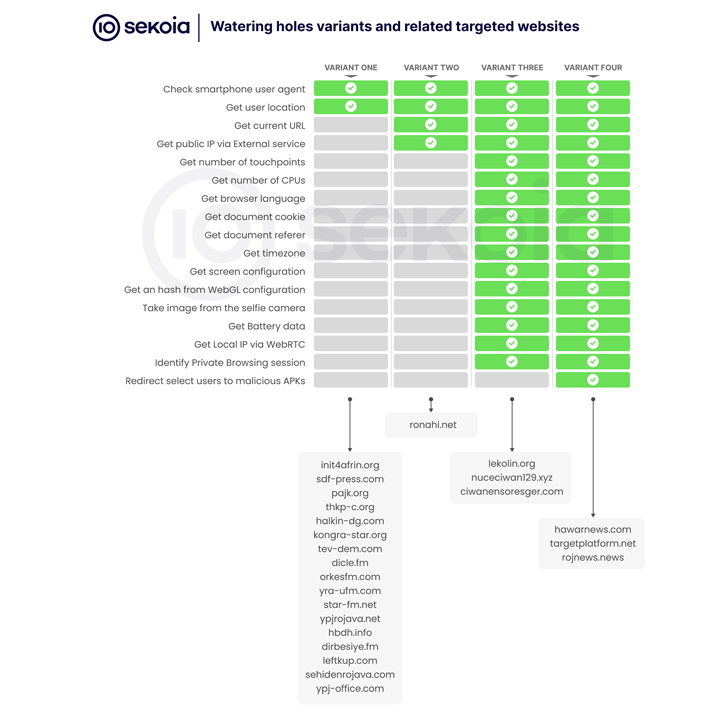

Stratejik web ihlallerinin, bilgi çalma çerçevesinin dört farklı çeşidini sunmak üzere tasarlandığını da ekledi.

Güvenlik araştırmacıları Felix Aimé ve Maxime A, “Bunlar, yalnızca kullanıcının konumunu çalan en basitinden, selfie kamerasından görüntüleri kaydeden ve seçilen kullanıcıları kötü amaçlı bir APK, yani Android’de kullanılan bir uygulamayı yüklemeye yönlendiren daha karmaşık olanlara kadar uzanıyordu.” söz konusu Çarşamba raporunda.

Hedef alınan siteler arasında Kürt basın ve medyası, Rojava yönetimi ve silahlı kuvvetleri, Türkiye ve Kürt bölgelerindeki devrimci aşırı sol siyasi parti ve örgütlerle bağlantılı siteler yer alıyor. Sekoia, The Hacker News’e, bu web sitelerinin ilk etapta ihlal edildiği kesin yöntemin belirsizliğini koruduğunu söyledi.

Saldırıların bilinen herhangi bir tehdit aktörü veya kuruluşa atfedilmemesi, daha önce StrongPity ve BladeHawk gibi grupların hedef aldığı Kürt toplumunu hedef alan yeni bir tehdit kümesinin ortaya çıktığına işaret ediyor.

Bu yılın başlarında Hollandalı güvenlik firması Hunt & Hackett, Hollanda’daki Kürtçe web sitelerinin Deniz Kaplumbağası olarak bilinen Türkiye bağlantılı bir tehdit aktörü tarafından hedef alındığını da ortaya çıkardı.

Su kuyusu saldırıları, site ziyaretçilerinden konumları, cihaz verileri (örneğin CPU sayısı, pil durumu, tarayıcı dili vb.) Diğerlerinin yanı sıra IP adresi.

Üç web sitesinde bulunan keşif senaryosunun bir çeşidi (rojnews)[.]haberler, hawarnews[.]com ve hedef platform[.]net.net.) ayrıca kullanıcıları hileli Android APK dosyalarına yönlendirdiği de gözlemlendi; diğer bazılarında ise “sessionIdVal” adlı bir çerez aracılığıyla kullanıcı izleme özelliği bulunuyor.

Sekoia’nın analizine göre Android uygulaması, web sitesinin kendisini bir Web Görünümü olarak yerleştirirken aynı zamanda kendisine verilen izinlere göre sistem bilgilerini, kişi listelerini, konumu ve harici depolamada bulunan dosyaları gizlice ele geçiriyor.

Araştırmacılar, “Bu kötü amaçlı kodun herhangi bir kalıcılık mekanizmasına sahip olmadığını, yalnızca kullanıcı RojNews uygulamasını açtığında çalıştırıldığını belirtmekte fayda var” dedi.

“Kullanıcı uygulamayı açtığında ve 10 saniye sonra, LocationHelper hizmeti arka planı URL rojnews’e işaretlemeye başlar[.]news/wp-includes/sitemaps/ HTTP POST istekleri aracılığıyla, kullanıcının mevcut konumunu paylaşıyor ve komutların yürütülmesini bekliyor.”

SilentSelfie’nin arkasında kimin olduğu hakkında pek bir şey bilinmiyor ancak Sekoia bunun, SilentSelfie’nin eseri olabileceğini değerlendiriyor. Kürdistan Bölgesel Hükümeti Irak davası, RojNews muhabiri Silêman Ehmed’in Ekim 2023’te KDP güçleri tarafından tutuklanmasına dayanıyordu. mahkum Temmuz 2024’te üç yıl hapis cezasına çarptırıldı.

Araştırmacılar, “Bu ilginç kampanya çok karmaşık olmasa da, etkilenen Kürtçe web sitelerinin sayısı ve süresi açısından dikkate değer” dedi. “Hareketin düşük düzeydeki karmaşıklığı, bunun sınırlı yeteneklere sahip ve sahada nispeten yeni olan, açığa çıkarılmamış bir tehdit aktörünün işi olabileceğini gösteriyor.”