Siber güvenlik araştırmacıları, Kia araçlarında, başarılı bir şekilde kullanılması durumunda, yalnızca bir plaka kullanılarak temel işlevler üzerinde uzaktan kontrole izin verebilecek bir dizi güvenlik açığının artık yamayla kapatıldığını ortaya çıkardı.

Güvenlik araştırmacıları Neiko Rivera, Sam Curry, Justin Rhinehart ve Ian Carroll, “Bu saldırılar, aktif bir Kia Connect aboneliği olup olmadığına bakılmaksızın, donanımla donatılmış herhangi bir araç üzerinde yaklaşık 30 saniye içinde uzaktan gerçekleştirilebilir.” söz konusu.

Sorunlar 2013’ten sonra üretilen neredeyse tüm araçları etkiliyor; hatta saldırganların kurbanın adı, telefon numarası, e-posta adresi ve fiziksel adresi gibi hassas bilgilere gizlice erişmesine bile olanak tanıyor.

Esas itibarıyla bu durum, rakip tarafından, sahibinin bilgisi olmadan kendilerini araca “görünmez” ikinci kullanıcı olarak eklemek için kötüye kullanılabilir.

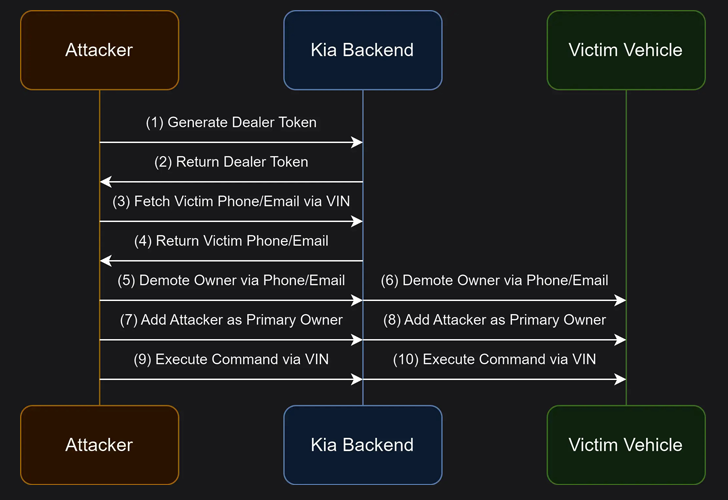

Araştırmanın özü, sorunların Kia bayilik altyapısından (“kiaconnect.kdealer) yararlanmasıdır.[.]com”), bir HTTP isteği yoluyla sahte bir hesaba kaydolmak ve ardından erişim belirteçleri oluşturmak amacıyla araç aktivasyonları için kullanılır.

Belirteç daha sonra, araç sahibinin adını, telefon numarasını ve e-posta adresini almak için satıcının APIGW uç noktasına ve bir arabanın araç kimlik numarasına (VIN) yapılan başka bir HTTP isteğiyle birlikte kullanılır.

Dahası, araştırmacılar kurbanın aracına dört HTTP isteği göndererek ve sonuçta internetten araca komutları çalıştırarak erişim sağlamanın mümkün olduğunu buldular.

- Satıcı belirtecini oluşturun ve yukarıda belirtilen yöntemi kullanarak HTTP yanıtından “belirteç” başlığını alın

- Kurbanın e-posta adresini ve telefon numarasını alın

- Saldırganı birincil hesap sahibi olarak eklemek için sızdırılan e-posta adresini ve VIN numarasını kullanarak sahibinin önceki erişimini değiştirin

- Aracın birincil sahibi olarak kontrolü altındaki bir e-posta adresini ekleyerek saldırganı kurbanın aracına ekleyin, böylece keyfi komutların çalıştırılmasına izin verin

Araştırmacılar, “Kurban açısından, araçlarına erişildiğine ya da erişim izinlerinin değiştirildiğine dair herhangi bir bildirim yapılmadı” dedi.

“Bir saldırgan, birisinin plakasını çözebilir, API aracılığıyla VIN’sini girebilir, ardından pasif olarak izleyebilir ve kilit açma, başlatma veya korna çalma gibi aktif komutlar gönderebilir.”

Varsayımsal bir saldırı senaryosunda, kötü bir kişi, özel bir kontrol paneline bir Kia aracının plakasını girebilir, kurbanın bilgilerini alabilir ve ardından yaklaşık 30 saniye sonra araç üzerinde komutları çalıştırabilir.

Haziran 2024’teki sorumlu açıklamanın ardından kusurlar, 14 Ağustos 2024 itibarıyla Kia tarafından giderildi. Bu güvenlik açıklarının vahşi ortamda istismar edildiğine dair hiçbir kanıt yok.

Araştırmacılar, “Arabalar güvenlik açıklarına sahip olmaya devam edecek, çünkü Meta’nın birisinin Facebook hesabınızı ele geçirmesine izin verecek bir kod değişikliği sunabilmesi gibi, otomobil üreticileri de aynısını aracınız için yapabilir” dedi.