Kuzey Kore bağlantılı tehdit unsurlarının, devam eden bir kampanya kapsamında PondRAT adı verilen yeni bir kötü amaçlı yazılımı dağıtmanın bir yolu olarak zehirli Python paketlerini kullandığı gözlemlendi.

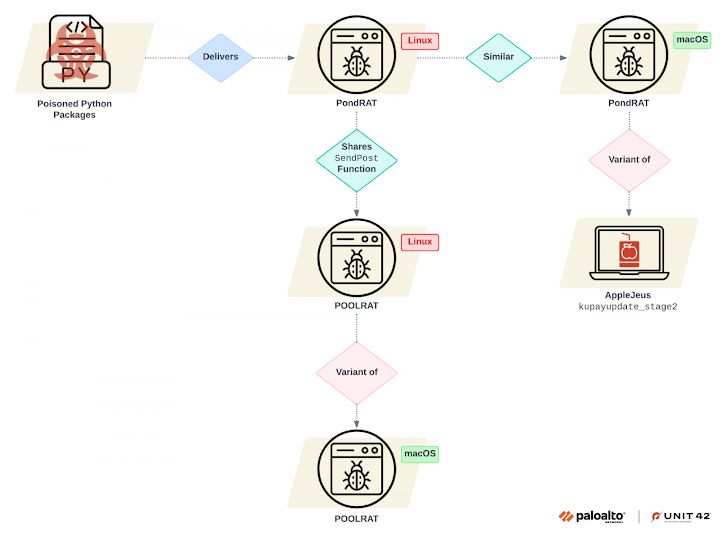

Palo Alto Networks Unit 42’nin yeni bulgularına göre PondRAT, daha önce Lazarus Group’a atfedilen ve geçen yıl 3CX tedarik zinciri ihlaliyle ilgili saldırılarda kullanılan bilinen bir macOS arka kapısı olan POOLRAT’ın (diğer adıyla SIMPLESEA) daha hafif bir versiyonu olarak değerlendiriliyor.

Bu saldırılardan bazıları, potansiyel hedeflere cazip iş teklifleri sunularak kötü amaçlı yazılım indirmeleri için kandırılmaya çalışılan Operasyon Rüya İşi adı verilen sürekli bir siber saldırı kampanyasının parçası.

“Bu kampanyanın arkasındaki saldırganlar, açık kaynaklı Python paketlerinin popüler bir deposu olan PyPI’ye birkaç zehirli Python paketi yükledi,” Unit 42 araştırmacısı Yoav Zemah söz konusuaktiviteyi orta düzeyde güvenle Gleaming Pisces adlı bir tehdit aktörüne bağlamaktadır.

Saldırgan, daha geniş siber güvenlik topluluğu tarafından Citrine Sleet, Labyrinth Chollima, Nickel Academy ve AppleJeus kötü amaçlı yazılımını dağıtmasıyla bilinen Lazarus Grubunun bir alt kümesi olan UNC4736 adlarıyla da takip ediliyor.

Saldırıların nihai amacının, “geliştiricilerin uç noktaları aracılığıyla tedarik zinciri tedarikçilerine erişimi güvence altına almak ve daha sonra önceki olaylarda gözlemlendiği gibi tedarikçilerin müşterilerinin uç noktalarına erişim sağlamak” olduğu düşünülüyor.

PyPI deposundan kaldırılan kötü amaçlı paketlerin listesi aşağıdadır –

Enfeksiyon zinciri oldukça basittir; çünkü paketler geliştirici sistemlerine indirildikten ve kurulduktan sonra, uzak bir sunucudan RAT kötü amaçlı yazılımının Linux ve macOS sürümlerini çalıştıran kodlanmış bir sonraki aşamayı yürütmek üzere tasarlanmıştır.

PondRAT’ın daha detaylı analizi, hem POOLRAT hem de AppleJeus ile benzerlikler ortaya koydu; saldırılar ayrıca POOLRAT’ın yeni Linux versiyonlarını da dağıtıyordu.

“Linux ve macOS sürümleri [of POOLRAT] Zemah, “Yapılandırmalarını yüklemek için benzer yöntem adları ve işlevsellik sunan aynı işlev yapısını kullanın” dedi.

“Ek olarak, her iki varyanttaki yöntem adları çarpıcı biçimde benzerdir ve dizeler neredeyse aynıdır. Son olarak, komutları işleyen mekanizma [command-and-control server] “neredeyse aynıdır.”

POOLRAT’ın daha yalın bir versiyonu olan PondRAT, dosya yükleme ve indirme, önceden tanımlanmış bir zaman aralığında işlemleri duraklatma ve keyfi komutları yürütme yetenekleriyle birlikte geliyor.

Unit 42, “POOLRAT’ın ek Linux sürümlerine ilişkin kanıtlar, Gleaming Pisces’ın hem Linux hem de macOS platformlarındaki yeteneklerini geliştirdiğini gösterdi” dedi.

“Meşru görünen Python paketlerinin birden fazla işletim sisteminde silahlandırılması, kuruluşlar için önemli bir risk oluşturmaktadır. Kötü amaçlı üçüncü taraf paketlerinin başarılı bir şekilde yüklenmesi, tüm ağı tehlikeye atan kötü amaçlı yazılım bulaşmasına neden olabilir.”

Açıklama, Kuzey Koreli bir tehdit aktörünü çalışan olarak işe almaya kandırılan KnowBe4’ün ortaya çıkmasıyla geldi. söz konusu Bir düzineden fazla şirket “ya Kuzey Koreli çalışanları işe aldı ya da kuruluşlarında iş bulmayı uman Kuzey Koreliler tarafından gönderilen çok sayıda sahte özgeçmiş ve başvuruyla kuşatılmıştı.”

CrowdStrike tarafından Famous Chollima adıyla takip edilen faaliyeti “karmaşık, endüstriyel, ölçekli bir ulus-devlet operasyonu” olarak nitelendirdi ve bunun “sadece uzaktan çalışan çalışanları olan herhangi bir şirket için ciddi bir risk” oluşturduğunu belirtti.