Şifre sıfırlamaları son kullanıcılar için sinir bozucu olabilir. Hiç kimse ‘şifrenizi değiştirme zamanı’ bildirimiyle kesintiye uğramaktan hoşlanmaz – ve oluşturdukları yeni şifrelerin kuruluşlarının şifre politikası tarafından reddedilmesi onları daha da az hoşuna gider. BT ekipleri de bu acıyı paylaşır, servis masası biletleri ve destek çağrıları aracılığıyla şifreleri sıfırlamak günlük bir yüktür. Buna rağmen, tüm şifrelerin belirli bir süre sonra süresinin dolması gerektiği genel olarak kabul edilir.

Neden böyle? Şifre son kullanma tarihlerine ihtiyacınız var mı? Son kullanma tarihlerinin var olma nedenini ve şifreleri ‘asla son kullanma tarihi olmayacak şekilde ayarlamanın neden bazı baş ağrılarından kurtarabileceğini, ancak siber güvenlik için en iyi fikir olmayabileceğini keşfedin.

Şifrelerimizin son kullanma tarihleri neden var?

Geleneksel 90 günlük parola sıfırlama politikası, aşağıdakilere karşı koruma sağlama ihtiyacından kaynaklanmaktadır: kaba kuvvet saldırıları. Kuruluşlar genellikle şifreleri, kriptografik karma işlevleri (CHF’ler) kullanılarak oluşturulan gerçek şifrelerin karıştırılmış sürümleri olan karmalar olarak depolar. Bir kullanıcı şifresini girdiğinde, karma haline getirilir ve depolanan karma ile karşılaştırılır. Bu şifreleri kırmaya çalışan saldırganlar, olası şifreleri aynı karma algoritmasından geçirerek ve sonuçları karşılaştırarak doğru şifreyi tahmin etmelidir. İşlem, karma işlemi yapılmadan önce şifrelere rastgele dizeler eklendiği tuzlama gibi teknikler nedeniyle saldırganlar için daha da karmaşık hale gelebilir.

Kaba kuvvet saldırıları, saldırganın kullanabileceği hesaplama gücü ve parolanın gücü gibi çeşitli faktörlere bağlıdır. 90 günlük sıfırlama süresi, kullanıcıları çok sık değişikliklerle yüklemeden kaba kuvvet saldırılarını geride bırakmak için dengeli bir yaklaşım olarak kabul edildi. Ancak teknolojideki gelişmeler, parolaları kırmak için gereken süreyi azalttı ve bu politikanın yeniden değerlendirilmesini sağladı. Buna rağmen, 90 günlük son kullanma tarihi, PCI dahil olmak üzere birçok uyumluluk standardında bir öneri olmaya devam ediyor.

Bazı kuruluşlar neden son kullanma tarihlerini kaldırdı?

Düzenli parola son kullanma tarihine karşı öne sürülen başlıca argümanlardan biri, bunun zayıf parolaların tekrar kullanılmasına yol açabileceğidir. Kullanıcılar genellikle mevcut parolalarında ufak değişiklikler yaparlar, örneğin ‘Parola1!’i ‘Parola2!’ olarak değiştirirler. Bu uygulama parola değişikliklerinin güvenlik avantajlarını zayıflatır. Ancak buradaki gerçek sorun parolaları sıfırlama eylemi değil, ilk etapta zayıf parolalara izin veren kuruluşun politikasıdır.

Kuruluşların ‘asla sona ermeyen’ parolaları seçmesinin daha büyük nedeni BT ve servis masası yükünü azaltmaktır. BT yardım masalarında parola sıfırlamalarının maliyeti ve yükü önemlidir. Gartner, BT yardım masası çağrılarının %20-50’sinin parola sıfırlamalarıyla ilgili olduğunu ve her sıfırlamanın işçilik maliyeti yaklaşık 70 dolar Forrester’a göre. Bu, özellikle kullanıcılar yeni şifreler oluşturmaya zorlandıktan sonra şifrelerini sık sık unuttuklarında daha da artıyor.

Bu nedenle bazı kuruluşlar, BT yükünü azaltmak ve maliyetleri sıfırlamak amacıyla son kullanıcıları tek bir çok güçlü parola oluşturmaya ve ardından parolaları ‘asla sona ermeyecek’ şekilde ayarlamaya zorlama eğiliminde olabilir.

‘Asla son kullanma tarihi olmayan’ parolaların riskleri nelerdir?

Güçlü bir parolaya sahip olmak ve onu asla değiştirmemek birine yanlış bir güvenlik hissi verebilir. Güçlü bir parola tehditlere karşı bağışık değildir; kullanıcı farkına varmadan kimlik avı planlarına, veri ihlallerine veya diğer siber olaylara karşı savunmasız olabilir. Specops İhlal Edilen Parola Raporu, ele geçirilen parolaların %83’ünün uzunluk ve karmaşıklık açısından düzenleyici standartları karşıladığını buldu.

Bir kuruluş, her son kullanıcının kaba kuvvet saldırılarına dayanıklı güçlü bir parola oluşturmaya zorlandığı güçlü bir parola politikasına sahip olabilir. Peki ya çalışan parolasını Facebook, Netflix ve diğer tüm kişisel uygulamaları için de yeniden kullanmaya karar verirse ne olur? Parolanın tehlikeye atılma riski, kuruluşun uyguladığı dahili güvenlik önlemlerinden bağımsız olarak çok artar. LastPass tarafından yapılan bir anket Son kullanıcıların %91’inin parolayı yeniden kullanmanın riskini anladığını, ancak %59’unun yine de bunu yaptığını tespit etti.

‘Asla süresi dolmaz’ parolalarla ilgili bir diğer risk ise bir saldırganın tehlikeye atılmış bir kimlik bilgisi kümesini uzun bir süre boyunca kullanabilmesidir. Ponemon Enstitüsü, bir kuruluşun genellikle yaklaşık Bir ihlali tespit etmek için 207 gün. Burada parola süresinin dolmasını zorunlu kılmak faydalı olabilirken, bir saldırganın parolanın süresi dolduğunda hedeflerine çoktan ulaşmış olması muhtemeldir. Sonuç olarak, NIST ve diğer yönergeler kuruluşlara yalnızca tehlikeye atılmış hesapları belirleme mekanizmaları varsa parolaların asla sona ermeyecek şekilde ayarlanmasını tavsiye eder.

Tehlikeye atılan parolalar nasıl tespit edilir?

Kuruluşlar, düzenli son kullanma tarihinin ötesine geçen kapsamlı bir parola stratejisi benimsemelidir. Bu, kullanıcıları en az 15 karakter uzunluğunda güçlü parola ifadeleri oluşturmaya yönlendirmeyi içerir. Böyle bir politika, kaba kuvvet saldırılarına karşı savunmasızlığı önemli ölçüde azaltabilir. Son kullanıcıları daha uzun parolalar oluşturmaya teşvik etmek, daha uzun ve daha güçlü parolaların son kullanma tarihinden önce uzun süreler boyunca kullanılmasına izin verilen uzunluğa dayalı eskitme yoluyla da gerçekleştirilebilir. Bu yaklaşım, kullanıcıların kuruluşun parola politikasına uyması koşuluyla, tek bir boyuta uyan son kullanma tarihine olan ihtiyacı ortadan kaldırır.

|

| Daha güçlü parolalar oluşturma ve uzunluğa dayalı yaşlanma ile ilgili resim gösterisi |

Ancak, güçlü parolalar bile tehlikeye atılabilir ve bunu tespit etmek için önlemler alınması gerekir. Bir kez tehlikeye atıldığında, yukarıdaki tablonun sağ alt köşesindeki bir parola için kırılma süresi ‘anında’ya dönüşür. Kuruluşların hem zayıf hem de tehlikeye atılmış parolalara karşı kendilerini koruduklarından emin olmak için birleşik bir stratejiye ihtiyaçları vardır.

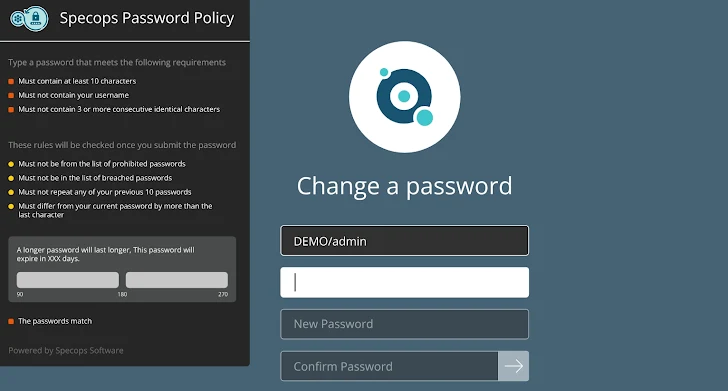

Yukarıdakilerin hepsini Active Directory’deki kullanımı kolay bir arayüzden otomatik bir şekilde yönetmekle ilgileniyorsanız, Specops Password Policy siber güvenlik cephaneliğinizde değerli bir araç olabilir. Specops Password Policy, Breached Password Protection hizmeti aracılığıyla 4 milyardan fazla bilinen tehlikeye atılmış benzersiz parolanın kullanımını sürekli olarak kontrol edebilir ve engelleyebilir. Canlı bir demo ile kendiniz görün.