İran’ın İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı olduğu tahmin edilen gelişmiş kalıcı tehdit (APT) aktörü, hedef ağlara uzaktan erişim sağlayan ilk erişim kolaylaştırıcısı olarak hareket ediyor.

Google’ın sahibi olduğu Mandiant, etkinlik kümesini şu ad altında izliyor: UNC1860Microsoft, Cisco Talos ve Check Point tarafından sırasıyla Storm-0861 (eski adıyla DEV-0861), ShroudedSnooper ve Scarred Manticore olarak takip edilen saldırı setleriyle benzerlikler taşıdığını belirtti.

“UNC1860’ın temel özelliklerinden biri, özel araçlar ve pasif arka kapılar koleksiyonudur. […] Şirket, “Orta Doğu’daki hükümet ve telekomünikasyon alanındakiler gibi yüksek öncelikli ağlara kalıcı erişim sağlama yeteneği ve olası ilk erişim sağlayıcısı rolü de dahil olmak üzere çeşitli hedefleri destekliyor” dedi söz konusu.

Grup ilk olarak Temmuz 2022’de ROADSWEEP adı verilen bir fidye yazılımı türü, CHIMNEYSWEEP arka kapısı ve ZEROCLEAR silme yazılımı türü (diğer adıyla Cl Wiper) ile Arnavutluk’u hedef alan yıkıcı siber saldırılarla bağlantılı olarak ortaya çıktı; ardından Arnavutluk ve İsrail’e No-Justice ve BiBi (diğer adıyla BABYWIPER) adı verilen yeni silme yazılımlarını kullanarak gerçekleştirilen saldırılar gerçekleşti.

Mandiant, UNC1860’ı, kurban ağlarına sızmak ve dikkat çekmeden uzun vadeli erişim sağlamak için tasarlanmış pasif arka kapılar cephaneliğini koruyan “korkunç bir tehdit aktörü” olarak tanımladı.

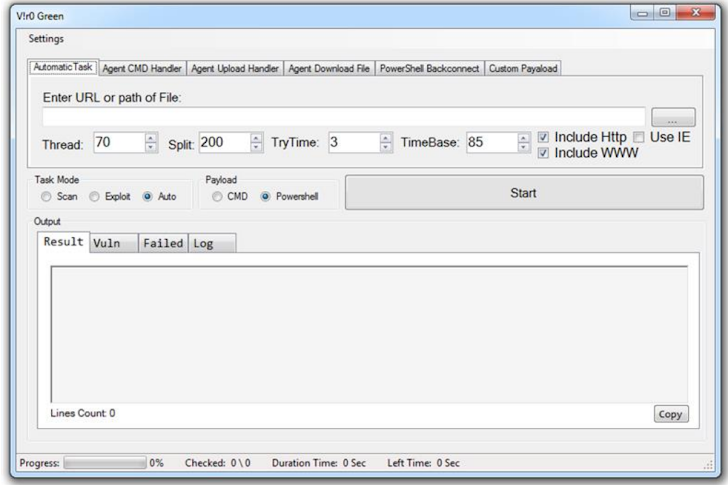

Araçlar arasında, uzak masaüstü protokolü (RDP) kullanarak diğer MOIS ilişkili tehdit aktörlerine kurban ortamlarına uzaktan erişim sağladığı söylenen TEMPLEPLAY ve VIROGREEN adlı iki GUI ile çalıştırılan kötü amaçlı yazılım denetleyicisi de yer alıyor.

Özellikle bu denetleyiciler, üçüncü taraf operatörlere, özel yüklerin nasıl dağıtılabileceği ve hedef ağ içerisinde dahili tarama gibi istismar sonrası faaliyetlerin nasıl gerçekleştirilebileceği konusunda talimatlar sunan bir arayüz sağlamak üzere tasarlanmıştır.

Mandiant, UNC1860 ile APT34 (diğer adıyla Hazel Sandstorm, Helix Kitten ve OilRig) arasında örtüşmeler tespit ettiğini, çünkü 2019 ve 2020’de ikincisi tarafından tehlikeye atılan örgütlerin daha önce UNC1860 tarafından sızıldığını ve bunun tersinin de geçerli olduğunu söyledi. Dahası, Check Point’in yakın zamanda vurguladığı gibi, her iki kümenin de Irak merkezli hedeflere yöneldiği gözlemlendi.

Saldırı zincirleri, savunmasız internet sunucularının fırsatçı bir şekilde istismar edilmesiyle elde edilen ilk erişimin, STAYSHANTE ve SASHEYAWAY gibi web kabukları ve dropper’ları bırakmak için kullanılmasını ve bunun da TEMPLEDOOR, FACEFACE ve SPARKLOAD gibi içine yerleştirilmiş implantların yürütülmesine yol açmasını içerir.

“VIROGREEN, SharePoint sunucularındaki güvenlik açıklarından yararlanmak için kullanılan özel bir çerçevedir. CVE-2019-0604Araştırmacılar, bu yazılımın STAYSHANTE’yi ve BASEWALK adı verilen bir arka kapıyla birlikte kontrol ettiğini belirttiler.

“Çerçeve, aşağıdakiler de dahil olmak üzere kullanım sonrası yetenekler sağlar: […] sömürü sonrası yükleri, arka kapıları (STAYSHANTE web kabuğu ve BASEWALK arka kapısı dahil) ve görevlendirmeyi kontrol etmek; ajanın nasıl yerleştirildiğine bakılmaksızın uyumlu bir ajanı kontrol etmek; ve komutları yürütmek ve dosyaları yüklemek/indirmek.

TEMPLEPLAY (dahili olarak Client Http olarak adlandırılır), kendi adına, TEMPLEDOOR için .NET tabanlı denetleyici olarak hizmet eder. cmd.exe aracılığıyla komutları yürütmek, enfekte olmuş ana bilgisayara dosya yüklemek/indirmek ve hedef sunucuya proxy bağlantısı için arka kapı talimatlarını destekler.

Saldırganın, başlangıçtaki erişim, yatay hareket ve bilgi toplama hedeflerine uygun çeşitli pasif araçlar ve ana sahne arka kapıları bulundurduğuna inanılıyor.

Mandiant tarafından belgelenen diğer önemli araçlardan bazıları aşağıda listelenmiştir –

- OATBOAT, kabuk kodu yüklerini yükleyen ve yürüten bir yükleyici

- WINTAPIX ile çakışan kötü amaçlı bir Windows sürücüsü olan TOFUDRV

- TOFULOAD, iletişim için belgelenmemiş Giriş/Çıkış Kontrolü (IOCTL) komutlarını kullanan pasif bir implanttır

- TEMPLEDROP, dağıttığı dosyaları değişiklikten korumak için kullanılan Sheed AV adlı İranlı bir antivirüs yazılımının Windows dosya sistemi filtre sürücüsünün yeniden tasarlanmış bir versiyonudur

- TEMPLELOCK, Windows Olay Günlüğü hizmetini öldürebilen bir .NET savunma kaçınma yardımcı programıdır

- TUNNELBOI, uzak bir ana bilgisayarla bağlantı kurma ve RDP bağlantılarını yönetme yeteneğine sahip bir ağ denetleyicisidir

Araştırmacılar Stav Shulman, Matan Mimran, Sarah Bock ve Mark Lechtik, “Orta Doğu’da gerginlikler artıp azalırken, bu aktörün hedef ortamlara ilk erişimi elde etmedeki becerisinin, İran siber ekosistemi için değerli bir varlık teşkil ettiğine ve ihtiyaçlar değiştikçe değişen hedeflere yanıt vermek için kullanılabileceğine inanıyoruz” dedi.

Gelişme, ABD hükümetinin İranlı tehdit aktörlerinin eski Başkan Donald Trump’ın seçim kampanyasına ait kamuya açık olmayan materyalleri çalarak yaklaşan ABD seçimlerini etkileme ve baltalama girişimlerini ifşa etmesinin ardından geldi.

Hükümet, “İranlı kötü niyetli siber aktörler, Haziran sonu ve Temmuz başında, o dönem Başkan Biden’ın kampanyasıyla ilişkili olan kişilere istenmeyen e-postalar gönderdi. Bu e-postalarda, eski Başkan Trump’ın kampanyasından çalınan, kamuya açık olmayan materyallerden alınmış bir alıntı metin olarak yer alıyordu” dedi. söz konusu.

“Şu anda alıcıların yanıt verdiğini gösteren bir bilgi yok. Dahası, İranlı kötü niyetli siber aktörler Haziran ayından bu yana eski Başkan Trump’ın kampanyasıyla ilişkili çalınmış, kamuya açık olmayan materyalleri ABD medya kuruluşlarına gönderme çabalarını sürdürüyor.”

İran’ın rakiplerine karşı siber operasyonlarını artırması, ülkenin Orta Doğu bölgesinde giderek daha aktif hale geldiği bir dönemde gerçekleşiyor.

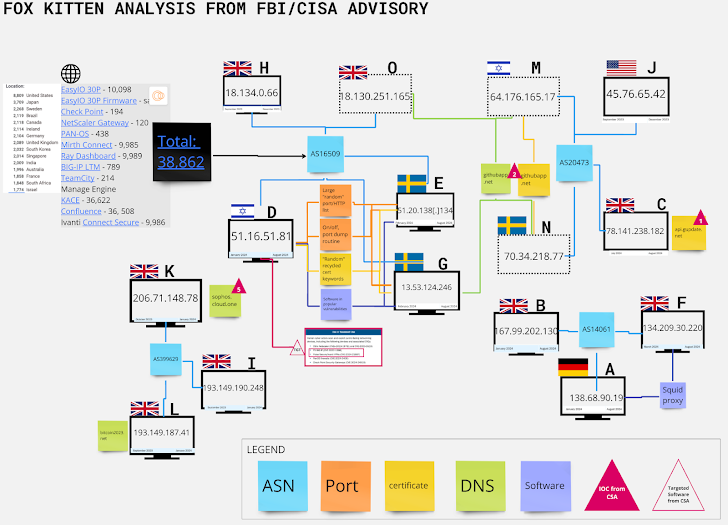

Geçtiğimiz ayın sonlarında, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), İran APT’si Lemon Sandstorm’un (diğer adıyla Fox Kitten) NoEscape, RansomHouse ve BlackCat (diğer adıyla ALPHV) gruplarıyla gizlice ortaklık kurarak fidye yazılımı saldırıları gerçekleştirdiği konusunda uyardı.

Censys’in saldırı grubunun saldırı altyapısına ilişkin analizi, coğrafi konum, Otonom Sistem Numaraları (ASN’ler) ve aynı bağlantı noktası ve dijital sertifika desenlerine dayalı ortak noktalara dayanarak, muhtemelen grubun bir parçası olan diğer aktif ana bilgisayarları ortaya çıkardı.

“Karartma, dikkat dağıtma ve rastgelelik girişimlerine rağmen, insanlar hala dijital altyapıyı örneklendirmeli, işletmeli ve devre dışı bırakmalıdır,” Censys’den Matt Lembright söz konusu.

“Bu insanlar, rastgelelik yaratmak için teknolojiye güvenseler bile, benzer Otonom Sistemler, coğrafi konumlar, barındırma sağlayıcıları, yazılımlar, port dağıtımları veya sertifika özellikleri olsun, hemen hemen her zaman bir tür deseni izleyeceklerdir.”