BT ortamlarında bazı sırlar iyi yönetilirken bazıları radar altında uçar. İşte şirketlerin genellikle hangi tür sırları yönettiğine dair kısa bir kontrol listesi, yönetmeleri gereken bir tür de dahil:

- Şifreler [x]

- TLS sertifikaları [x]

- Hesaplar [x]

- SSH anahtarları ???

Yukarıda listelenen sırlar genellikle ayrıcalıklı erişim yönetimi (PAM) çözümleri veya benzerleriyle güvence altına alınır. Yine de, çoğu geleneksel PAM satıcısı SSH anahtar yönetimi hakkında pek konuşmaz. Bunun nedeni basittir: Bunu düzgün bir şekilde yapmak için teknolojiye sahip değillerdir.

Bunu kanıtlayabiliriz. Tüm SSH anahtar yönetimi müşterilerimiz geleneksel bir PAM dağıttı ancak bununla SSH anahtarlarını yönetemeyeceklerini fark ettiler. Geleneksel PAM’ler en iyi ihtimalle tüm anahtarların %20’sini keşfedebilir, hatta yönetebilir.

Peki SSH anahtarları hakkında bu kadar konuşulmasının sebebi ne?

SSH anahtarları, Güvenli Kabuk (SSH) protokolündeki erişim kimlik bilgileridir. Birçok açıdan, tıpkı parolalar gibidirler ancak işlevsel olarak farklıdırlar. Bunun da ötesinde, anahtarlar, özellikle uzun süredir devam eden BT ortamlarında, parolalardan 10:1 oranında daha fazla olma eğilimindedir. Yalnızca bazı parolalar ayrıcalıklı olsa da, neredeyse tüm SSH anahtarları Değerli bir şeye kapı açmak.

Bir anahtar, eski malikanelerdeki iskelet anahtar gibi birden fazla sunucuya açılan kapıları da açabilir. Bir kök anahtar, tek bir sunucuya veya birden fazla sunucuya yönetici erişimi sağlar. Bizimle bir risk değerlendirmesi yaptıktan sonra, müşterilerimizden biri TÜM sunucularına erişim sağlayan bir kök anahtar keşfetti.

Başka bir risk de herkesin kendi kendine SSH anahtarları sağlayabilmesidir. Bunlar merkezi olarak yönetilmez ve tasarım gereğidir. Bu yüzden anahtar çoğalması büyük ölçekli BT ortamlarında devam eden bir sorundur.

Daha da fazlası var: Anahtarlar varsayılan olarak bir kimlikle gelmez, bu yüzden onları paylaşmak veya çoğaltmak çok kolaydır. Ayrıca, üçüncü taraflarla. Varsayılan olarak, anahtarlar asla sona ermez.

Tüm bunların üstüne, etkileşimli ve otomatik bağlantılar var, bunlardan ikincisi daha yaygındır. Her gün milyonlarca otomatik uygulama-uygulama, sunucu-sunucu ve makine-makine bağlantısı SSH kullanılarak çalıştırılıyor, ancak yeterli sayıda kuruluş (çoğu müşterimiz) makine SSH kimlik bilgileri üzerinde kontrole sahip değil.

Sanırım konuyu anladınız: BT ortamınız krallığınıza ait anahtarlarla dolu olabilir; ancak bunların kaç tane olduğunu, bunları kimin kullandığını, hangilerinin gerçek olduğunu ve hangilerinin silinmesi gerektiğini bilmiyor olabilirsiniz; anahtarların son kullanma tarihi yoktur ve uygun bir denetim olmaksızın istediğiniz kadar çok anahtar yaratılabilir.

Temel sorun, sizin temel sorununuzdur.

Geleneksel PAM’ler neden SSH anahtarlarını işleyemez??

SSH anahtarları işlevsel olarak parolalardan farklı olduğundan, geleneksel PAM’ler bunları çok iyi yönetemez. Eski PAM’ler parolaları saklamak için oluşturulmuştur ve anahtarlarla da aynısını yapmaya çalışırlar. Anahtar işlevselliği (genel ve özel anahtarlar gibi) hakkında çok fazla ayrıntıya girmeden, özel anahtarları saklamak ve talep üzerine dağıtmak işe yaramaz. Anahtarlar sunucu tarafında güvence altına alınmalıdır, aksi takdirde onları kontrol altında tutmak boşuna bir çabadır.

Ayrıca, çözümünüzün bunları yönetmek için önce anahtarları keşfetmesi gerekir. Çoğu PAM bunu yapamaz. Ayrıca, geleneksel PAM’lerin gözden kaçırdığı anahtar yapılandırma dosyaları ve diğer anahtar(!) öğeler de vardır. Aşağıdaki belgede daha fazlasını okuyun:

SSH anahtar yönetimi olmadan PAM’iniz tamamlanmış sayılmaz

Kuruluşunuz parolalarınızın %100’ünü yönetse bile, SSH anahtarlarını yönetmiyorsanız kritik kimlik bilgilerinizin %80’ini hala kaçırıyor olma ihtimaliniz var. Secure Shell (SSH) protokolünün mucidi olarak, SSH Communications Security’de SSH anahtarı adı verilen erişim kimlik bilgilerinin orijinal kaynağıyız. Yönetimlerinin inceliklerini biliyoruz.

Kimlik bilgisi gerektirmeyen erişim olmadan PAM’iniz geleceğe hazır değildir

Şifreler konusuna geri dönelim. Bunları kasaya koysanız bile, bunları mümkün olan en iyi şekilde yönetmiyorsunuz. Dahili veya barındırılan bulut sunucuları, kapsayıcılar veya Kubernetes orkestrasyonu kullanan modern, dinamik ortamlar, 20 yıl önce oluşturulmuş kasalarla veya PAM’lerle iyi çalışmaz.

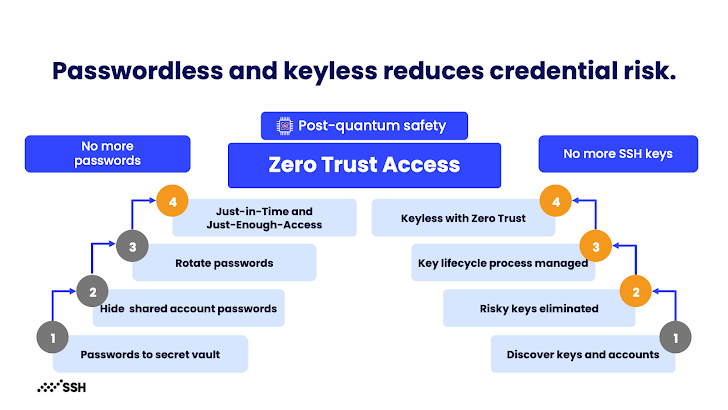

İşte bu yüzden, bir hedefe erişmek için gereken sırların oturum için tam zamanında verildiği ve kimlik doğrulaması tamamlandığında otomatik olarak sona erdiği modern geçici erişim sunuyoruz. Bu, yönetilecek hiçbir parola veya anahtar bırakmaz – hiç. Çözümümüz ayrıca müdahaleci değildir: uygulanması, üretim ortamınızda minimum değişiklik gerektirir.

Saldırı yüzeyini azaltmak, karmaşıklığı ortadan kaldırmak, maliyetten tasarruf etmek ve riski en aza indirmek için bu nasıl? Daha fazlasını burada okuyun:

Yani, parolaları VE anahtarları yönetmenin en iyi yolu şudur: onları hiç yönetmek zorunda kalmamak ve bunun yerine geçici sır yönetimine geçin. Şöyle:

“Keşke hala şifre ve anahtarları değiştiriyor olsaydım.” Hiçbir müşteri böyle bir şey söylemez!

Bir kez kimlik bilgisi olmadan gittiğinizde, geri dönmezsiniz. Çözümümüzü 71’lik bir NPS puanı ile derecelendiren müşterilerimizden bunu öğrenin – bu siber güvenlik alanında astronomik bir rakamdır.

Geleneksel PAM’ler şimdiye kadar iyi çalıştı, ancak şifresiz ve anahtarsız gitmenizi sağlayan modern bir çözümle ortamınızı geleceğe hazırlamanın zamanı geldi. Sizin için rahat bir hızda.

Bizimkine göz atın PrivX Sıfır Güven Paketi Erişim ve sır yönetiminin kapsamlı bir şekilde nasıl yapılacağını öğrenmek.