Kuzey Kore bağlantılı bir siber casusluk grubunun, enerji ve havacılık sektörlerindeki potansiyel kurbanları hedef almak ve onları daha önce belgelenmemiş bir arka kapı olan MISTPEN ile enfekte etmek için iş temalı kimlik avı tuzaklarından yararlandığı gözlemlendi.

Etkinlik kümesi, Google’a ait Mandiant tarafından şu ad altında takip ediliyor: UNC2970TEMP.Hermit olarak bilinen ve aynı zamanda Lazarus Grubu veya Diamond Sleet (eski adıyla Zinc) olarak da adlandırılan bir tehdit grubuyla örtüştüğünü söyledi.

Tehdit aktörü, Kuzey Kore çıkarlarını ilerletmek için stratejik istihbarat toplamak amacıyla en az 2013’ten beri dünya çapında hükümet, savunma, telekomünikasyon ve finans kuruluşlarını hedef alma geçmişine sahiptir. Keşif Genel Bürosu’na (RGB) bağlıdır.

Tehdit istihbarat kuruluşu, UNC2970’in ABD, İngiltere, Hollanda, Kıbrıs, İsveç, Almanya, Singapur, Hong Kong ve Avustralya’da bulunan çeşitli kuruluşları hedef aldığını gözlemlediğini söyledi.

“UNC2970, iş ilanları kisvesi altında kurbanları hedef alıyor ve tanınmış şirketler için işe alımcı gibi davranıyor” söz konusu Yeni bir analizde, hedef profillerine göre meşru iş ilanlarını kopyaladığı ve değiştirdiği belirtiliyor.

“Ayrıca, seçilen iş tanımları üst düzey/yönetici seviyesindeki çalışanları hedef alıyor. Bu, tehdit aktörünün genellikle daha üst düzey çalışanlarla sınırlı olan hassas ve gizli bilgilere erişmeyi hedeflediğini gösteriyor.”

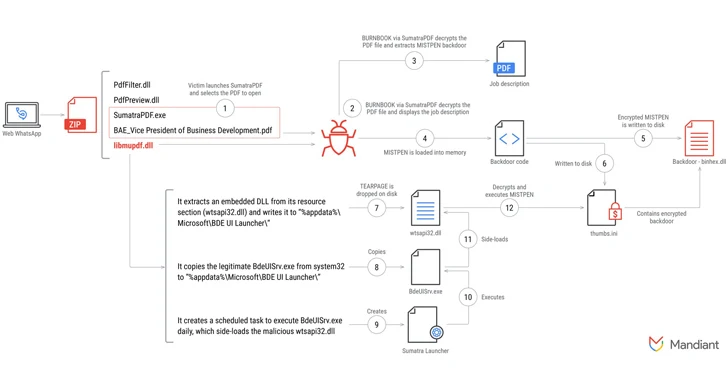

Operasyon Rüya İşi olarak da bilinen saldırı zincirleri, güven oluşturmak amacıyla kurbanlarla e-posta ve WhatsApp üzerinden etkileşime geçmek için hedefli kimlik avı yemlerinin kullanılmasını ve ardından bir iş tanımı gibi görünen kötü amaçlı bir ZIP arşiv dosyasının gönderilmesini içeriyor.

İlginç bir gelişme olarak, açıklamanın PDF dosyası yalnızca arşivde bulunan ve MISTPEN’i BURNBOOK adlı bir başlatıcı aracılığıyla iletmek için kullanılan Sumatra PDF adlı meşru bir PDF okuyucu uygulamasının truva atı haline getirilmiş sürümüyle açılabiliyor.

Bunun bir tedarik zinciri saldırısı anlamına gelmediğini veya yazılımda bir güvenlik açığı olmadığını belirtmekte fayda var. Aksine, saldırının enfeksiyon zincirini etkinleştirmek için yeniden amaçlandırılmış eski bir Sumatra PDF sürümünü kullandığı bulundu.

Bu, hacker grubunun 2022 yılı kadar erken bir tarihte benimsediği denenmiş ve test edilmiş bir yöntemdir. Mandiant ve Microsoft, bu saldırılar için PuTTY, KiTTY, TightVNC, Sumatra PDF Reader ve muPDF/Subliminal Recording yazılım yükleyicisi de dahil olmak üzere çok çeşitli açık kaynaklı yazılımların kullanımını vurgulamaktadır.

Tehdit aktörlerinin, kurbanlara, BURNBOOK adı verilen bir C/C++ başlatıcısı olan kötü amaçlı bir DLL dosyasının yürütülmesini tetiklemek için ekteki silahlı PDF görüntüleme programını kullanarak PDF dosyasını açmaları talimatını verdiği düşünülüyor.

“Bu dosya, TEARPAGE olarak izlenen ve sistem yeniden başlatıldıktan sonra MISTPEN arka kapısını çalıştırmak için kullanılan gömülü bir DLL olan ‘wtsapi32.dll’ için bir dropper’dır,” dedi Mandiant araştırmacıları. “MISTPEN, bir arka kapı içeren meşru bir Notepad++ eklentisi olan binhex.dll’nin truva atı haline getirilmiş bir sürümüdür.”

BURNBOOK’a gömülü bir yükleyici olan TEARPAGE, MISTPEN’i şifresini çözmekten ve başlatmaktan sorumludur. C dilinde yazılmış hafif bir implant olan MISTPEN, bir komut ve kontrol (C2) sunucusundan alınan Taşınabilir Yürütülebilir (PE) dosyalarını indirmek ve yürütmek için donatılmıştır. Aşağıdaki Microsoft Graph URL’leriyle HTTP üzerinden iletişim kurar.

Mandiant ayrıca daha eski BURNBOOK ve MISTPEN eserlerini ortaya çıkardığını ve bunların daha fazla yetenek eklemek ve radar altında uçmalarını sağlamak için yinelemeli olarak iyileştirildiğini öne sürdüğünü söyledi. Erken MISTPEN örnekleri ayrıca, tehlikeye atılmış WordPress web sitelerini C2 etki alanları olarak kullanarak keşfedildi.

Araştırmacılar, “Tehdit aktörü, örneklerin analizini engellemek için yeni özellikler uygulayarak ve ağ bağlantısı denetimi ekleyerek kötü amaçlı yazılımlarını zaman içinde geliştirdi” dedi.