Siber güvenlik araştırmacıları, kodlama değerlendirmeleri kisvesi altında yazılım geliştiricileri hedef alan yeni bir kötü amaçlı Python paketi kümesini ortaya çıkardı.

“Yeni örnekler, geliştiricilerin sahte iş görüşmeleri kullanılarak kandırıldığı önceki hedefli saldırılarla bağlantılı olan GitHub projelerine kadar takip edildi,” ReversingLabs araştırmacısı Karlo Zanki söz konusu.

Faaliyetin, ilk olarak Ağustos 2023’te gün yüzüne çıkan VMConnect adlı devam eden bir kampanyanın parçası olduğu değerlendirildi. Bunun Kuzey Kore destekli bir şirketin işi olduğuna dair işaretler var Lazarus Grubu.

İş görüşmelerinin bir enfeksiyon vektörü olarak kullanılması, Kuzey Koreli tehdit aktörleri tarafından yaygın bir şekilde benimsenmiştir; ya LinkedIn gibi siteler üzerinden şüphesiz geliştiricilere yaklaşmakta ya da sözde bir beceri testinin parçası olarak onları sahte paketleri indirmeye kandırmaktadırlar.

Bu paketler, ya doğrudan npm ve PyPI gibi herkese açık depolarda yayınlanmış ya da kendi kontrolleri altındaki GitHub depolarında barındırılmıştır.

ReversingLabs, meşru PyPI kitaplıklarının değiştirilmiş sürümlerine gömülü kötü amaçlı kod tespit ettiğini söyledi. pyperklip Ve ateş tabanı.

Zanki, “Kötü amaçlı kod hem __init__.py dosyasında hem de ilgili modüllerin __pycache__ dizinindeki ilgili derlenmiş Python dosyasında (PYC) mevcuttur” dedi.

Bu, bir yanıt olarak alınan komutları yürütmek için bir komut ve kontrol (C2) sunucusuyla iletişim kuran bir indirici işlevini gizleyen Base64 kodlu bir dize biçiminde uygulanır.

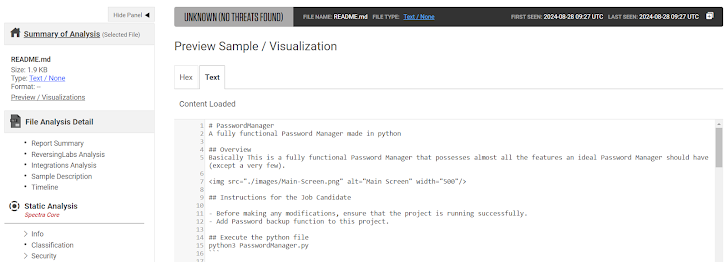

Yazılım tedarik zinciri firmasının tespit ettiği kodlama görevinin bir örneğinde, tehdit aktörleri, iş arayanlardan beş dakika içinde ZIP dosyası biçiminde paylaşılan bir Python projesi oluşturmalarını ve sonraki 15 dakika içinde bir kodlama hatasını bulup düzeltmelerini isteyerek sahte bir aciliyet duygusu yaratmaya çalıştı.

Zanki, “Bu, söz konusu kişinin herhangi bir güvenlik veya kaynak kodu incelemesi yapmadan paketi çalıştırmasını daha olası hale getiriyor” dedi ve ekledi: “Bu, bu kampanyanın arkasındaki kötü niyetli aktörlerin gömülü kötü amaçlı yazılımın geliştiricinin sisteminde çalıştırılacağından emin olmasını sağlıyor.”

Yukarıda bahsi geçen testlerden bazılarının Capital One ve Rookery Capital Limited gibi finans kuruluşlarına yönelik teknik bir görüşme olduğu iddia ediliyor ve tehdit aktörlerinin operasyonu gerçekleştirmek için sektördeki meşru şirketleri nasıl taklit ettiklerini vurguluyor.

Bu kampanyaların ne kadar yaygın olduğu henüz bilinmiyor ancak potansiyel hedeflere ulaşmak için LinkedIn kullanılıyor ve bunu Google’a ait Mandiant da yakın zamanda vurguladı.

Şirketten yapılan açıklamada, “İlk sohbet görüşmesinin ardından saldırgan, Python kodlama zorluğu kisvesi altında gizlenmiş COVERTCATCH kötü amaçlı yazılımını içeren bir ZIP dosyası gönderdi ve bu da Launch Agent’lar ve Launch Daemon’lar aracılığıyla varlığını sürdüren ikinci aşama bir kötü amaçlı yazılımı indirerek kullanıcının macOS sistemini tehlikeye attı” denildi.

Gelişme, siber güvenlik şirketi Genians’ın açıklığa kavuşmuş Kuzey Koreli tehdit unsuru Konni’nin, AsyncRAT’ın konuşlandırılmasına yol açan hedefli kimlik avı yemleri kullanarak Rusya ve Güney Kore’ye yönelik saldırılarını yoğunlaştırdığı ve CLOUD#REVERSER (diğer adıyla puNK-002) kod adlı bir kampanya ile örtüşmelerin tespit edildiği bildirildi.

Bu saldırıların bazıları ayrıca yeni bir kötü amaçlı yazılımın yayılmasını da içeriyor. KURKONLilith RAT’ın AutoIt sürümü için bir indirici görevi gören bir Windows kısayolu (LNK) dosyası. Etkinlik, S2W’ye göre puNK-003 olarak izlenen bir alt kümeye bağlanmıştır.