Irak hükümet ağları, İran destekli bir tehdit aktörü tarafından düzenlenen “kapsamlı” bir siber saldırı kampanyasının hedefi haline geldi. Petrol kulesi.

Siber güvenlik şirketi Check Point, yeni analizinde saldırıların Başbakanlık Ofisi ve Dışişleri Bakanlığı gibi Iraklı kuruluşları hedef aldığını belirtti.

APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (eski adıyla EUROPIUM) ve Helix Kitten olarak da adlandırılan OilRig, İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı bir İran siber grubudur.

En az 2014’ten beri faaliyet gösteren grubun, Orta Doğu’da Karkoff, Shark, Marlin, Saitama, MrPerfectionManager, PowerExchange, Solar, Mango ve Menorah gibi çeşitli özel arka kapıları kullanarak bilgi hırsızlığı amaçlı kimlik avı saldırıları düzenleme geçmişi bulunuyor.

Son saldırı da, Veaty ve Spearal adı verilen, PowerShell komutlarını yürütme ve ilgi duyulan dosyaları toplama yeteneklerine sahip yeni bir dizi kötü amaçlı yazılım ailesinin kullanımını içermesi bakımından bir istisna değil.

“Bu hedefli kampanyada kullanılan araç seti, özel bir DNS tünelleme protokolü ve özel olarak hazırlanmış e-posta tabanlı bir C2 kanalı da dahil olmak üzere benzersiz komuta ve kontrol (C2) mekanizmaları kullanır,” Check Point söz konusu.

“C2 kanalı, hedeflenen organizasyon içindeki ele geçirilmiş e-posta hesaplarını kullanıyor; bu da tehdit aktörünün kurbanın ağlarına başarılı bir şekilde sızdığını gösteriyor.”

Tehdit aktörünün saldırıyı gerçekleştirirken ve sonrasında gerçekleştirdiği bazı eylemlerin, OilRig’in geçmişte benzer operasyonlar gerçekleştirirken kullandığı taktik, teknik ve prosedürlerle (TTP’ler) tutarlı olduğu görüldü.

Bu, e-posta tabanlı C2 kanallarının kullanımını, özellikle komutlar vermek ve verileri sızdırmak için daha önce tehlikeye atılmış e-posta posta kutularını kullanmayı içerir. Bu işleyiş biçimi Karkoff, MrPerfectionManager ve PowerExchange gibi birkaç arka kapıda yaygındı.

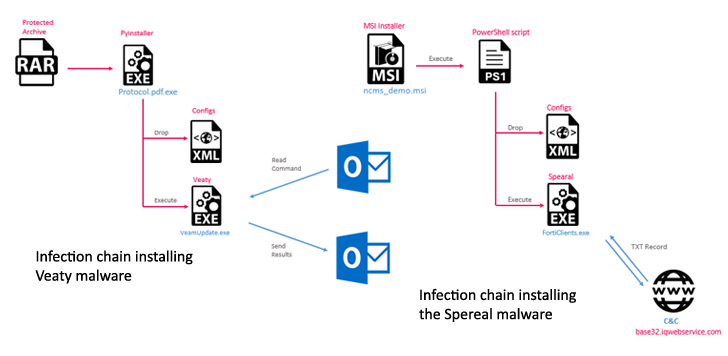

Saldırı zinciri, başlatıldığında Veaty ve Spearal’ın dağıtımına yol açan, iyi huylu belgeler (“Avamer.pdf.exe” veya “IraqiDoc.docx.rar”) gibi görünen aldatıcı dosyalar aracılığıyla başlatılır. Enfeksiyon yolunun muhtemelen bir miktar sosyal mühendislik içerdiği söylenmektedir.

Dosyalar, kötü amaçlı yazılım yürütülebilir dosyalarını ve C2 sunucusuyla ilgili bilgileri içeren XML tabanlı yapılandırma dosyalarını bırakan ara PowerShell veya Pyinstaller betiklerinin yürütülmesini başlatır.

“Spearal kötü amaçlı yazılımı, DNS tünellemesini kullanan bir .NET arka kapısıdır. [C2] Check Point, “iletişim” dedi. “Kötü amaçlı yazılım ile C2 sunucusu arasında aktarılan veriler, özel bir DNS sorgusu kullanılarak DNS sorgularının alt etki alanlarına kodlanır. Taban32 “planı.”

Spearal, PowerShell komutlarını yürütmek, dosya içeriklerini okumak ve bunları Base32 kodlu veri biçiminde göndermek ve C2 sunucusundan verileri alıp sistemdeki bir dosyaya yazmak için tasarlanmıştır.

Ayrıca .NET olarak yazılan Veaty, gov-iq.net etki alanına ait belirli posta kutuları üzerinden dosyaları indirme ve komutları yürütme nihai hedefiyle C2 iletişimleri için e-postaları kullanır. Komutlar, dosyaları yüklemesine/indirmesine ve PowerShell betiklerini çalıştırmasına olanak tanır.

Check Point, tehdit aktörünün altyapısına yönelik yaptığı analiz sonucunda, büyük ihtimalle üçüncü bir SSH tünelleme arka kapısıyla ilişkili olan farklı bir XML yapılandırma dosyasının keşfedildiğini söyledi.

Ayrıca Microsoft’un Internet Information Services (IIS) sunucularını hedef alan ve gelen web isteklerini “OnGlobalPreBeginRequest” olayları açısından inceleyen ve bunlar gerçekleştiğinde komutları yürüten HTTP tabanlı bir arka kapı olan CacheHttp.dll tespit edildi.

Check Point, “Yürütme süreci, gelen HTTP isteklerinde Çerez başlığının mevcut olup olmadığını kontrol ederek başlar ve; işaretine kadar okur,” dedi. “Ana parametre, arka kapının komut yapılandırmasını başlatıp başlatmadığını (F=1) veya komutları bu yapılandırmaya göre çalıştırıp çalıştırmadığını (F=0) belirten F=0/1’dir.”

ESET tarafından Ağustos 2021’de Grup 2 olarak sınıflandırılan bir kötü amaçlı yazılımın evrimini temsil eden kötü amaçlı IIS modülü ve kod adı APT34 olan başka bir IIS arka kapısı RG Kapısıkomut yürütme ve dosya okuma/yazma işlemlerini destekler.

Şirketten yapılan açıklamada, “Irak hükümet altyapısına yönelik bu saldırı, bölgede faaliyet gösteren İranlı tehdit aktörlerinin sürdürülebilir ve odaklanmış çabalarını gözler önüne seriyor” denildi.

“Özel bir DNS tünelleme protokolünün ve ele geçirilmiş hesaplardan yararlanan e-posta tabanlı bir C2 kanalının konuşlandırılması, İranlı aktörlerin uzmanlaşmış komuta ve kontrol mekanizmaları geliştirme ve sürdürme yönündeki bilinçli çabalarını ortaya koymaktadır.”