197 ülkede kullanıcılara ait, işletim sisteminin eski sürümlerini çalıştıran yaklaşık 1,3 milyon Android tabanlı TV kutusu, Vo1d (diğer adıyla Void) adı verilen yeni bir zararlı yazılım tarafından enfekte edildi.

“Bu, bileşenlerini sistem depolama alanına yerleştiren ve saldırganlar tarafından yönetildiğinde üçüncü taraf yazılımlarını gizlice indirip yükleyebilen bir arka kapıdır” diyor Rus antivirüs satıcısı Doctor Web söz konusu Bugün yayınlanan bir raporda.

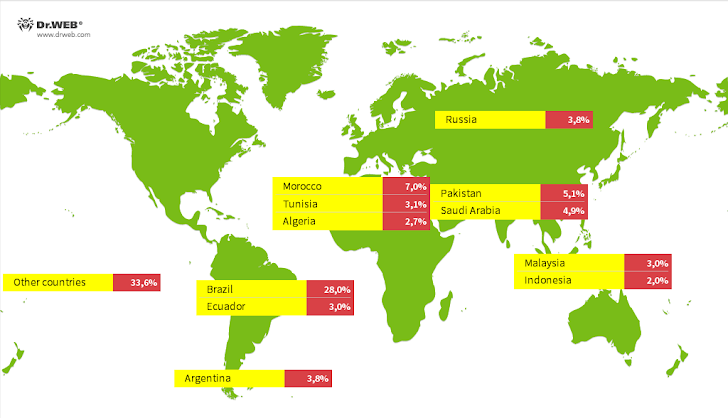

Enfeksiyonların çoğunluğu Brezilya, Fas, Pakistan, Suudi Arabistan, Arjantin, Rusya, Tunus, Ekvador, Malezya, Cezayir ve Endonezya’da tespit edildi.

Enfeksiyonun kaynağı henüz bilinmiyor ancak kök ayrıcalıkları elde etmeyi sağlayan önceki bir saldırı örneğinin veya yerleşik kök erişimine sahip resmi olmayan aygıt yazılımı sürümlerinin kullanılmasının söz konusu olabileceği düşünülüyor.

Kampanya kapsamında hedeflenen TV modelleri şunlardır:

- KJ-SMART4KVIP (Android 10.1; KJ-SMART4KVIP Yapı/NHG47K)

- R4 (Android 7.1.2; R4 Yapısı/NHG47K)

- TV BOX (Android 12.1; TV BOX Yapısı/NHG47K)

Saldırı, “/system/bin/debuggerd” daemon dosyasının değiştirilmesini (orijinal dosyanın “debuggerd_real” adlı bir yedekleme dosyasına taşınmasını) ve kötü amaçlı kodu içeren ve eş zamanlı olarak çalışan iki yeni dosyanın (“/system/xbin/vo1d” ve “/system/xbin/wd”) eklenmesini içeriyor.

“Android 8.0’dan önce, çökmeler debuggerd ve debuggerd64 daemon’ları tarafından işleniyordu,” Google notlar Android belgelerinde. “Android 8.0 ve üzeri sürümlerde, crash_dump32 ve crash_dump64 gerektiği gibi üretilir.”

Android işletim sisteminin bir parçası olarak gönderilen iki farklı dosya (install-recovery.sh ve daemonsu), “wd” modülünü başlatarak kötü amaçlı yazılımın yürütülmesini tetiklemek amacıyla kampanyanın bir parçası olarak değiştirildi.

Doctor Web, “Truva atının yazarları muhtemelen bileşenlerinden birini ‘/system/bin/vold’ sistem programı olarak gizlemeye çalışmışlar ve buna benzer bir isim vermişler (küçük harf ‘l’ yerine ‘1’ rakamını koymuşlar),” dedi.

“vo1d” yükü ise, “wd”yi başlatır ve sürekli çalışmasını sağlarken, bir komut ve kontrol (C2) sunucusu tarafından talimat verildiğinde yürütülebilir dosyaları indirir ve çalıştırır. Ayrıca, belirtilen dizinleri takip eder ve bunlarda bulduğu APK dosyalarını yükler.

Şirketten yapılan açıklamada, “Maalesef, bütçe dostu cihaz üreticilerinin daha eski işletim sistemi sürümlerini kullanıp, bunları daha güncelmiş gibi sunarak daha çekici hale getirmeleri yaygın bir durum” denildi.

Güncelleme

Google, The Hacker News’e, enfekte TV modellerinin Play Protect sertifikalı Android cihazlar olmadığını ve büyük ihtimalle Android Açık Kaynak Projesi kod deposundan kaynak kodu kullandığını söyledi. Şirketin tüm açıklaması şu şekildedir:

“Enfekte olduğu keşfedilen bu markasız cihazlar, Play Protect sertifikalı Android cihazlar. Bir cihaz Play Protect sertifikalı değilse, Google’ın güvenlik ve uyumluluk test sonuçlarına ilişkin bir kaydı yoktur. Play Protect sertifikalı Android cihazlar, kalite ve kullanıcı güvenliğini sağlamak için kapsamlı testlerden geçer. Bir cihazın Android TV OS ile üretilip üretilmediğini ve Play Protect sertifikalı olup olmadığını doğrulamanıza yardımcı olmak için, Android TV web sitesi en güncel ortaklar listesini sağlar. Ayrıca şunları da alabilirsiniz bu adımlar Cihazınızın Play Protect sertifikalı olup olmadığını kontrol etmek için.