İnternete yayılan Selenium Grid örnekleri, kötü niyetli kişiler tarafından yasadışı kripto para madenciliği ve proxy saldırıları için hedef alınıyor.

“Selenium Grid, farklı tarayıcılar ve sürümler arasında test durumlarının paralel olarak çalıştırılmasını kolaylaştıran bir sunucudur,” Cado Güvenlik araştırmacıları Tara Gould ve Nate Bill söz konusu Bugün yayınlanan bir analizde.

“Ancak Selenium Grid’in varsayılan yapılandırmasında kimlik doğrulaması bulunmuyor ve bu da onu tehdit aktörlerinin istismarına karşı savunmasız hale getiriyor.”

Kripto madencilerini dağıtmak için herkese açık Selenium Grid örneklerinin kötüye kullanımı, daha önce bulut güvenlik firması Wiz tarafından Temmuz 2024’ün sonlarında SeleniumGreed adlı bir etkinlik kümesinin parçası olarak vurgulanmıştı.

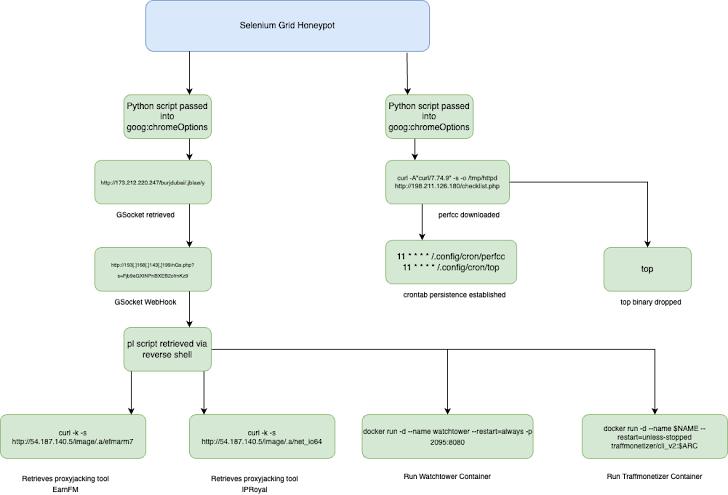

Bal tuzağı sunucusuna yönelik iki farklı saldırı gözlemleyen Cado, tehdit aktörlerinin kötü amaçlı eylemler gerçekleştirmek için kimlik doğrulama korumasının eksikliğinden yararlandığını söyledi.

Bunlardan ilki “goog:chromeSeçenekler“Base64 kodlu bir Python betiği enjekte etmek için sözlük, daha sonra “y” adlı bir betiği alır, bu da açık kaynaklıdır G Soketi ters kabuk.

Ters kabuk daha sonra bir sonraki aşama yükünün, curl ve wget komutları aracılığıyla uzak bir sunucudan IPRoyal Pawn ve EarnFM’i alan “pl” adlı bir bash betiğinin tanıtılması için bir ortam görevi görür.

Cado, “IPRoyal Pawns, kullanıcıların internet bant genişliklerini para karşılığında satmalarına olanak tanıyan bir konut proxy hizmetidir” dedi.

“Kullanıcının internet bağlantısı, IPRoyal ağıyla paylaşılıyor ve servis, bant genişliğini konut proxy’si olarak kullanarak, kötü amaçlı amaçlar da dahil olmak üzere çeşitli amaçlar için kullanılabilir hale getiriyor.”

EarnFM aynı zamanda “İnternet bağlantınızı paylaşarak çevrimiçi pasif gelir elde etmenin” “çığır açan” bir yolu olarak tanıtılan bir proxy yazılımı çözümüdür.

İkinci saldırı, proxyjacking kampanyasına benzer şekilde, 64 bitlik bir makinede çalışıp çalışmadığını kontrol eden bir Python betiği aracılığıyla bir bash betiği sunmak için aynı yolu izliyor ve ardından Golang tabanlı bir ELF ikili dosyası bırakıyor.

ELF dosyası daha sonra PwnKit açığından (CVE-2021-4043) yararlanarak kök dizine geçmeye çalışır ve perfcc adlı bir XMRig kripto para madencisi bırakır.

Araştırmacılar, “Birçok kuruluş web tarayıcısı testleri için Selenium Grid’e güvendiğinden, bu kampanya yanlış yapılandırılmış örneklerin tehdit aktörleri tarafından nasıl kötüye kullanılabileceğini daha da vurguluyor,” dedi. “Kullanıcılar kimlik doğrulamanın yapılandırıldığından emin olmalı, çünkü varsayılan olarak etkin değildir.”