CosmicBeetle olarak bilinen tehdit aktörü, Avrupa, Asya, Afrika ve Güney Amerika’daki küçük ve orta ölçekli işletmeleri (KOBİ’ler) hedef alan saldırılarda ScRansom adı verilen yeni bir özel fidye yazılımı türünü piyasaya sürdü ve aynı zamanda muhtemelen RansomHub’ın iştiraki olarak çalışıyor.

“CosmicBeetle, daha önce dağıttığı fidye yazılımı Scarab’ı, sürekli olarak iyileştirilen ScRansom ile değiştirdi,” ESET araştırmacısı Jakub Souček söz konusu bugün yayınlanan yeni bir analizde. “En üst düzeyde olmasa da, tehdit aktörü ilginç hedefleri tehlikeye atabiliyor.”

ScRansom saldırılarının hedefleri arasında imalat, ilaç, hukuk, eğitim, sağlık, teknoloji, konaklama, eğlence, finansal hizmetler ve bölgesel hükümet sektörleri yer alıyor.

CosmicBeetle, daha önce Scarab fidye yazılımını dünya çapındaki kurban kuruluşlara dağıtmak için kullanıldığı tespit edilen Spacecolon adlı kötü amaçlı araç setiyle tanınıyor.

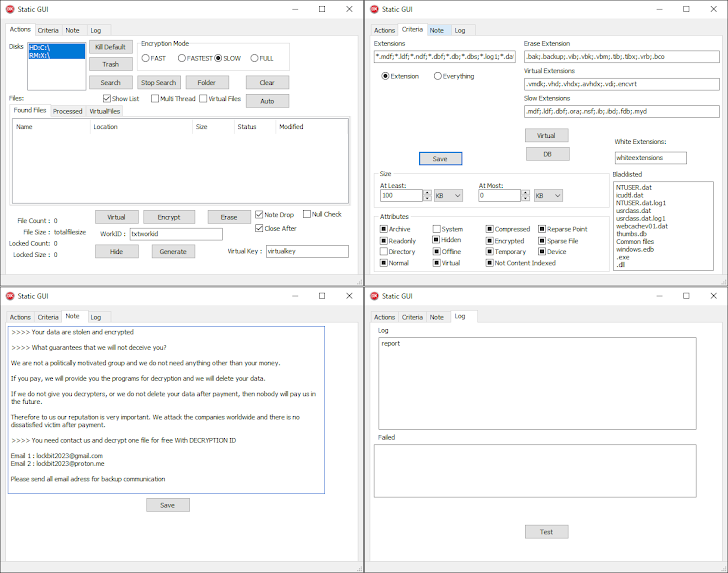

NONAME olarak da bilinen saldırganın, fidye notlarında ve sızıntı sitesinde kötü şöhretli fidye yazılımı çetesi gibi görünmek amacıyla sızdırılan LockBit oluşturucusunu kullanarak Kasım 2023’e kadar denemeler yaptığı biliniyor.

Saldırının arkasında kimin olduğu veya nereden geldikleri henüz belli değil, ancak daha önceki bir hipotez, ScHackTool adlı başka bir araçta kullanılan özel bir şifreleme şemasının varlığı nedeniyle Türk kökenli olabileceklerini ima ediyordu. Ancak ESET, bu atıfın artık geçerli olmadığından şüpheleniyor.

“ScHackTool’un şifreleme şeması meşru olarak kullanılıyor Disk İzleme Aygıtı“,” diye belirtti Souček. “Bu algoritmanın uyarlanmış olması muhtemeldir [from a Stack Overflow thread] VOVSOFT tarafından [the Turkish software firm behind the tool] ve yıllar sonra CosmicBeetle buna rastladı ve ScHackTool için kullandı.”

Kaba kuvvet saldırılarından ve bilinen güvenlik açıklarından yararlanan saldırı zincirleri gözlemlendi (CVE-2017-0144, CVE-2020-1472, CVE-2021-42278, CVE-2021-42287, CVE-2022-42475Ve CVE-2023-27532) hedef ortamlara sızmak.

Saldırılar ayrıca çeşitli araçların kullanımını da içerir: Biçici, Karanlık tarafVe GerçekKörlemeEDR Delphi tabanlı ScRansom fidye yazılımının dağıtımından önce tespit edilmeyi önlemek için güvenlikle ilgili işlemleri sonlandırmak, işlemi hızlandırmak için kısmi şifreleme desteği ve dosyaların üzerine sabit bir değer yazarak kurtarılamaz hale getirmek için bir “ERASE” modu ile birlikte gelir.

RansomHub ile bağlantı, Slovak siber güvenlik şirketinin bir hafta içinde aynı makinede ScRansom ve RansomHub yüklerinin dağıtımını tespit etmesinden kaynaklanıyor.

Souček, “Muhtemelen sıfırdan özel fidye yazılımı yazmanın getirdiği engeller nedeniyle, CosmicBeetle, LockBit’in itibarından yararlanmaya çalıştı; muhtemelen altta yatan fidye yazılımındaki sorunları maskelemek ve buna bağlı olarak kurbanların ödeme yapma olasılığını artırmak istiyordu” dedi.

Cicada3301 Güncellenmiş Sürümü Yayımladı

Açıklama, Cicada3301 fidye yazılımıyla (diğer adıyla Repellent Scorpius) bağlantılı tehdit aktörlerinin Temmuz 2024’ten bu yana şifreleyicinin güncellenmiş bir sürümünü kullandığının gözlemlenmesinin ardından geldi.

“Tehdit yazarları yeni bir komut satırı argümanı eklediler, –no-note,” Palo Alto Networks Unit 42 söz konusu The Hacker News ile paylaşılan bir raporda. “Bu argüman öne sürüldüğünde, şifreleyici fidye notunu sisteme yazmayacaktır.”

Bir diğer önemli değişiklik ise ikili dosyada sabit kodlanmış kullanıcı adı veya parolaların bulunmamasıdır, ancak bu kimlik bilgileri varsa PsExec’i bu kimlik bilgileri kullanarak çalıştırma yeteneği hala korunmaktadır; bu teknik yakın zamanda Morphisec tarafından vurgulanmıştır.

İlginç bir gelişme olarak, siber güvenlik sağlayıcısı, grubun Cicada3301 markası altında faaliyet göstermesinden önceki eski ihlal olaylarından elde edilen verilere dair işaretler gözlemlediğini söyledi.

Bu, tehdit aktörünün farklı bir fidye yazılımı markası altında faaliyet göstermiş olabileceği veya verileri diğer fidye yazılımı gruplarından satın almış olabileceği olasılığını gündeme getirdi. Bununla birlikte, Birim 42, bazı örtüşmeler tespit ettiğini belirtti başka bir saldırı Mart 2022’de BlackCat fidye yazılımını dağıtan bir iştirak tarafından gerçekleştirildi.

BURNTCIGAR EDR Silecek Oluyor

Bulgular ayrıca, çok sayıda fidye yazılımı çetesinin, kritik bileşenleri sonlandırmak yerine, bu çözümlerle ilişkili bileşenleri silmek için bir temizleme aracı gibi hareket etmesini sağlayan Uç Nokta Algılama ve Müdahale (EDR) yazılımını kapatmak için kullandığı çekirdek modu imzalı bir Windows sürücüsünün evrimini de takip ediyor.

Söz konusu kötü amaçlı yazılım, Sürücü İmzası Uygulama güvenlik önlemlerini etkili bir şekilde atlatarak Bring Your Own Vulnerable Driver (BYOVD) saldırısını düzenlemek için STONESTOP adlı bir yükleyici aracılığıyla iletilen POORTRY’dir. Diskteki dosyaları “zorla silme” yeteneği ilk olarak Trend Micro tarafından Mayıs 2023’te fark edildi.

İlk olarak 2021 yılında tespit edilen POORTRY, BURNTCIGAR olarak da biliniyor ve yıllar içinde CUBA, BlackCat, Medusa, LockBit ve RansomHub gibi çok sayıda fidye yazılımı çetesi tarafından kullanıldı.

“Hem Stonestop yürütülebilir dosyası hem de Poortry sürücüsü aşırı paketlenmiş ve karmaşıktır,” Sophos söz konusu yakın tarihli bir raporda. “Bu yükleyici, GitHub’da bulunan ASMGuard adlı kapalı kaynaklı bir paketleyici tarafından gizlendi.”

POORTRY, “çekirdek bildirim rutinlerinin kaldırılması veya değiştirilmesi gibi bir dizi farklı teknikle EDR ürünlerini devre dışı bırakmaya odaklanmıştır. EDR katili, güvenlikle ilgili süreçleri sonlandırmayı ve kritik dosyaları diskten silerek EDR aracısını işe yaramaz hale getirmeyi amaçlar.”

RansomHub’ın POORTRY’nin geliştirilmiş bir versiyonunu kullanması, fidye yazılımı ekibinin bu yıl EDRKillShifter adı verilen bir başka EDR öldürücü aracını da kullandığının gözlemlenmesi ışığında dikkat çekicidir.

“Tehdit aktörlerinin EDR ürünlerini devre dışı bırakmak için sürekli olarak farklı yöntemler denediğini fark etmek önemlidir – en azından 2022’den beri gözlemlediğimiz bir eğilim,” dedi Sophos The Hacker News’e. “Bu deney, savunmasız sürücüleri istismar etmek veya istemeden sızdırılmış veya yasa dışı yollarla elde edilmiş sertifikaları kullanmak gibi çeşitli taktikleri içerebilir.”

“Bu faaliyetlerde önemli bir artış olduğu düşünülebilir ancak bunun ani bir artıştan ziyade devam eden bir sürecin parçası olduğunu söylemek daha doğru olur.”

“RansomHub gibi gruplar tarafından EDRKillShifter gibi farklı EDR öldürücü araçların kullanılması muhtemelen bu devam eden deneyi yansıtıyor. Ayrıca farklı iştiraklerin dahil olması da mümkün, bu da çeşitli yöntemlerin kullanımını açıklayabilir, ancak belirli bilgiler olmadan bu noktada çok fazla spekülasyon yapmak istemeyiz.”