Tehdit aktörü şu şekilde izlendi: Mustang Panda Veri sızdırma ve bir sonraki aşama yüklerinin dağıtımını kolaylaştırmak için yeni araçlar içerecek şekilde kötü amaçlı yazılım cephaneliğini geliştirdi, yeni bulgular Trend Micro’dan.

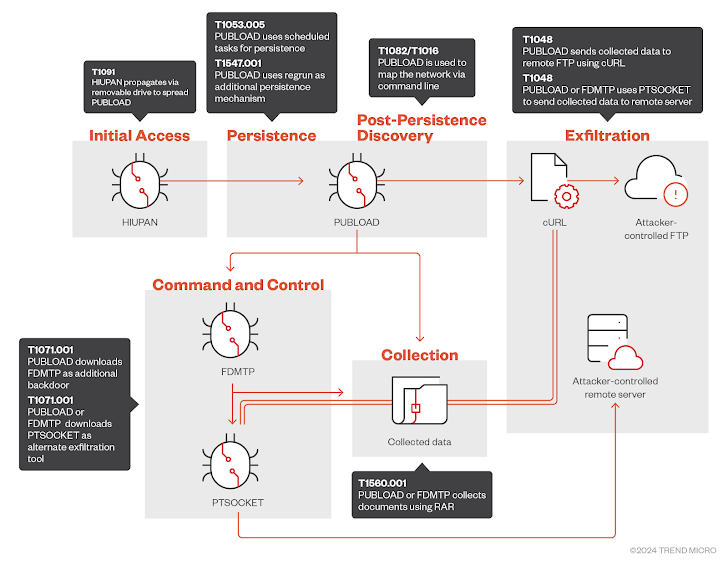

Earth Preta adı altında faaliyet kümesini izleyen siber güvenlik firması, “PUBLOAD’un HIUPAN solucanının bir çeşidi aracılığıyla yayıldığını” gözlemlediğini söyledi.

PUBLOAD, 2022 yılı başından bu yana Mustang Panda ile ilişkilendirilen, Asya-Pasifik (APAC) bölgesindeki hükümet birimlerini hedef alan siber saldırıların bir parçası olarak dağıtılan ve PlugX kötü amaçlı yazılımını ileten bilinen bir indirici kötü amaçlı yazılımdır.

Güvenlik araştırmacıları Lenart Bermejo, Sunny Lu ve Ted Lee, “PUBLOAD ayrıca hedeflerin ortamına tamamlayıcı araçlar tanıtmak için de kullanıldı. Örneğin, PUBLOAD ile benzer görevleri yerine getirdiği gözlemlenen ikincil bir kontrol aracı olarak FDMTP ve alternatif bir sızdırma seçeneği olarak kullanılan bir araç olan PTSOCKET” dedi.

Mustang Panda’nın çıkarılabilir sürücüleri yayılma vektörü olarak kullanması HİUPAN Trend Micro tarafından daha önce Mart 2023’te belgelenmişti. Google’ın sahibi olduğu Mandiant tarafından, Eylül 2021’de başlamış olabilecek Filipinler’i hedef alan bir siber casusluk kampanyasıyla bağlantılı olarak gözlemlenen MISTCLOAK olarak izleniyor.

PUBLOAD, enfekte olmuş ağda keşif yapma ve ilgi çekici dosyaları (.doc, .docx, .xls, .xlsx, .pdf, .ppt ve .pptx) toplama özelliklerine sahipken, aynı zamanda Duplex Message Transport Protocol (DMTP) üzerinden TouchSocket tabanlı uygulanan “basit bir kötü amaçlı yazılım indiricisi” olan FDMTP adlı yeni bir bilgisayar korsanlığı aracı için bir kanal görevi görüyor.

Yakalanan bilgiler bir RAR arşivine sıkıştırılır ve cURL aracılığıyla saldırganın kontrolündeki bir FTP sitesine sızdırılır. Alternatif olarak, Mustang Panda’nın ayrıca çoklu iş parçacığı modunda dosyaları aktarabilen PTSOCKET adlı özel bir program dağıttığı da gözlemlenmiştir.

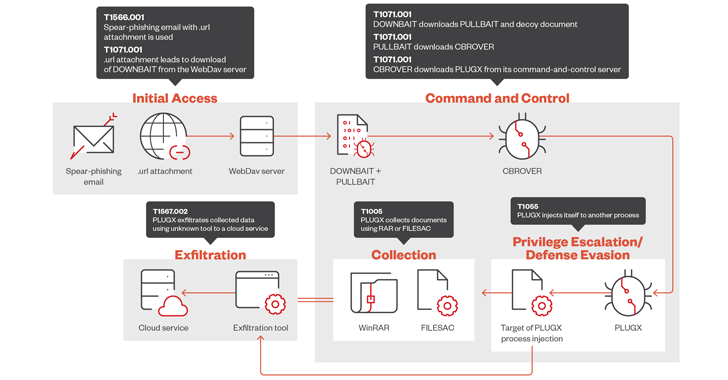

Trend Micro ayrıca saldırganın, Haziran 2024’te tespit ettiği “hızlı tempolu” bir kimlik avı kampanyasıyla bağlantılı olduğunu ve başlatıldığında DOWNBAIT adı verilen imzalı bir indiriciyi iletmek için kullanılan .url eki içeren e-posta mesajları dağıttığını açıkladı.

Kullanılan sahte belgelerin dosya adları ve içeriklerinden yola çıkılarak, kampanyanın Myanmar, Filipinler, Vietnam, Singapur, Kamboçya ve Tayvan’ı hedef aldığı düşünülüyor.

DOWNBAIT, bellekteki PULLBAIT kabuk kodunu alıp çalıştırmak için kullanılan birinci aşama yükleyici aracıdır; bu kabuk kodu daha sonra CBROVER olarak adlandırılan birinci aşama arka kapısını indirir ve çalıştırır.

İmplant, kendi adına, PlugX uzaktan erişim trojan’ı (RAT) için bir dağıtım aracı görevi görmesinin yanı sıra, dosya indirme ve uzaktan kabuk yürütme yeteneklerini de destekliyor. PlugX daha sonra, kurbanın dosyalarını toplayabilen FILESAC adlı başka bir özel dosya toplayıcısının dağıtımını üstleniyor.

Açıklama, Palo Alto Networks’ün 42. Biriminin, Mustang Panda’nın hedef ağlarda yer edinmek için Visual Studio Code’un gömülü ters kabuk özelliğini kötüye kullandığını ayrıntılı bir şekilde açıklamasının ardından geldi; bu, tehdit aktörünün çalışma şeklini aktif olarak değiştirdiğini gösteriyor.

Araştırmacılar, “Earth Preta, kötü amaçlı yazılım dağıtımında ve stratejilerinde, özellikle de hükümet kuruluşlarını hedef alan kampanyalarında önemli ilerlemeler gösterdi” dedi. “Grup, taktiklerini geliştirdi, […] “Çok aşamalı indiricilerden (DOWNBAIT’ten PlugX’e kadar) yararlanılıyor ve muhtemelen veri sızdırma amacıyla Microsoft’un bulut hizmetleri istismar ediliyor.”