Çin bağlantılı ileri kalıcı tehdit (APT) grubu olarak bilinir Mustang Panda Güneydoğu Asya’daki hükümet birimlerini hedef alan casusluk operasyonlarının bir parçası olarak Visual Studio Code yazılımını silah olarak kullandığı gözlemlendi.

“Bu tehdit aktörü, hedef ağlarda yer edinmek için Visual Studio Code’un gömülü ters kabuk özelliğini kullandı,” Palo Alto Networks Unit 42 araştırmacısı Tom Fakterman söz konusu bir raporda, bunu “nispeten yeni bir teknik” olarak tanımlayarak ilk kez gösterildi Eylül 2023’te Truvis Thornton tarafından.

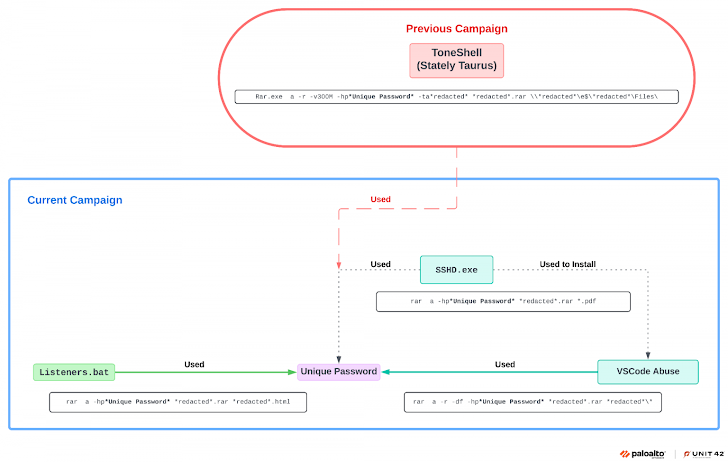

Saldırının, Eylül 2023 sonlarında ismi açıklanmayan bir Güneydoğu Asya hükümet kuruluşuna yönelik daha önce belgelenen saldırı faaliyetinin devamı olduğu değerlendiriliyor.

BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta ve Red Lich isimleriyle de bilinen Mustang Panda, 2012’den beri faaliyette olup, özellikle Güney Çin Denizi ülkelerinde bulunanlar olmak üzere Avrupa ve Asya’daki hükümet ve dini kuruluşları hedef alan siber casusluk kampanyaları düzenliyor.

Gözlemlenen son saldırı dizisi, Visual Studio Code’un ters kabuğunun keyfi kod çalıştırmak ve ek yükler sunmak için kötüye kullanılmasıyla dikkat çekiyor.

“Visual Studio Code’u kötü amaçlı amaçlarla kötüye kullanmak için, bir saldırgan code.exe’nin taşınabilir sürümünü (Visual Studio Code için yürütülebilir dosya) veya yazılımın önceden yüklenmiş bir sürümünü kullanabilir,” diye belirtti Fakterman. “Komut code.exe tüneli çalıştırıldığında, bir saldırgan kendi hesabıyla GitHub’a giriş yapmasını gerektiren bir bağlantı alır.”

Bu adım tamamlandıktan sonra saldırgan, virüslü makineye bağlı bir Visual Studio Code web ortamına yönlendirilir ve bu sayede komutlar çalıştırabilir veya yeni dosyalar oluşturabilir.

Bu tekniğin kötü amaçlı kullanımının daha önce Hollandalı siber güvenlik firması mnemonic tarafından sıfırıncı gün istismarı ile bağlantılı olarak vurgulandığını belirtmekte fayda var. şimdi yamalanmış güvenlik açığı Check Point’in Ağ Güvenliği ağ geçidi ürünlerinde (CVE-2024-24919, CVSS puanı: 8,6) bu yılın başlarında ortaya çıktı.

Unit 42, Mustang Panda saldırganının kötü amaçlı yazılım dağıtmak, keşif yapmak ve hassas verileri sızdırmak için mekanizmayı kullandığını söyledi. Ayrıca saldırganın komutları yürütmek, dosyaları aktarmak ve ağda yayılmak için OpenSSH kullandığı söyleniyor.

Hepsi bu kadar değil. Enfekte ortamın daha yakından incelenmesi, “eş zamanlı ve hatta bazen aynı uç noktalarda gerçekleşen” ve Çin casusluk grupları tarafından yaygın olarak paylaşılan modüler bir arka kapı olan ShadowPad kötü amaçlı yazılımını kullanan ikinci bir etkinlik kümesini ortaya çıkardı.

Bu iki saldırı setinin birbirleriyle ilişkili olup olmadığı veya iki farklı grubun “birbirlerinin erişimini kullanıp kullanmadığı” henüz netlik kazanmadı.

“Adli kanıtlara ve zaman çizelgesine dayanarak, bu iki kümenin aynı tehdit aktöründen (Stately Taurus) kaynaklandığı sonucuna varılabilir,” dedi Fakterman. “Ancak, bu bağlantıyı açıklayabilecek başka olası açıklamalar da olabilir, örneğin iki Çinli APT tehdit aktörü arasındaki iş birliği gibi.”