Kolombiya sigorta sektörü, takip edilen bir tehdit aktörünün hedefi haline geldi Kör Kartal Haziran 2024’ten bu yana Quasar RAT olarak bilinen bilinen bir uzaktan erişim trojanının (RAT) özelleştirilmiş bir sürümünü sunma nihai hedefiyle.

“Saldırılar, Kolombiya vergi otoritesini taklit eden kimlik avı e-postalarıyla başladı”, Zscaler ThreatLabz araştırmacısı Gaetano Pellegrino söz konusu Geçtiğimiz hafta yayınlanan yeni bir analizde.

Gelişmiş kalıcı tehdit (APT), ayrıca bilinen AguilaCiega, APT-C-36 ve APT-Q-98’in, özellikle Kolombiya ve Ekvador’daki hükümet ve finans sektörleriyle ilgili olmak üzere Güney Amerika’daki kuruluşlara ve bireylere odaklanma konusunda bir geçmişi bulunmaktadır.

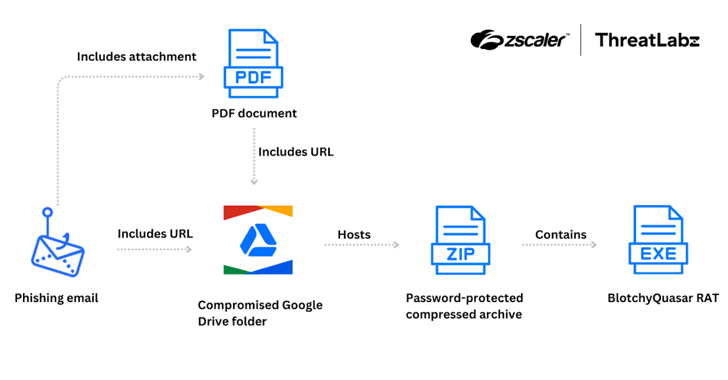

Kaspersky’nin yakın zamanda belgelediği gibi, saldırı zincirleri, alıcıları enfeksiyon sürecinin başlangıç noktası görevi gören kötü amaçlı bağlantılara tıklamaya teşvik eden kimlik avı e-postalarıyla başlıyor.

PDF eki olarak veya doğrudan e-posta gövdesinde yer alan bağlantılar, Kolombiya’daki bölgesel bir hükümet kuruluşuna ait, ele geçirilmiş bir hesapla ilişkili bir Google Drive klasöründe barındırılan ZIP arşivlerine işaret ediyor.

“Blind Eagle’ın kullandığı yem, kurbana ödenmemiş vergi ödemeleri nedeniyle bir haciz emri olduğunu iddia eden bir bildirim göndermeyi içeriyordu,” diye belirtti Pellegrino. “Bu, aciliyet duygusu yaratmayı ve kurbanı hemen harekete geçmeye zorlamayı amaçlıyor.”

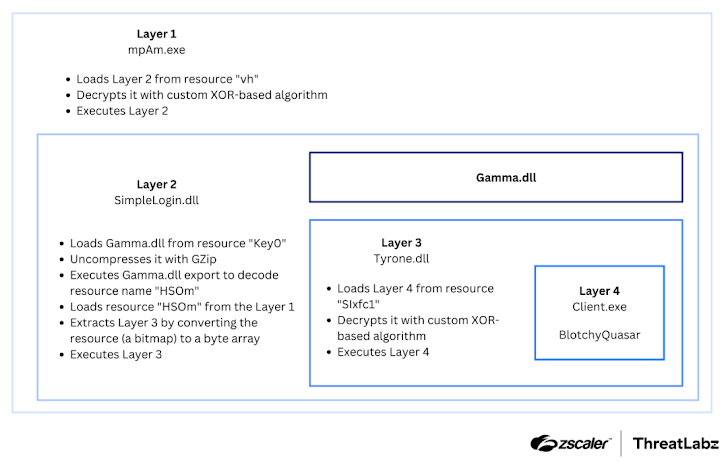

Arşiv, DeepSea veya ConfuserEx gibi araçları kullanarak analiz ve tersine mühendislik çabalarını engellemek için ek karartma katmanları içeren BlotchyQuasar adlı bir Quasar RAT çeşidini içeriyor. daha önce ayrıntılı olarak açıklanmış IBM X-Force tarafından Temmuz 2023’te piyasaya sürülecek.

Kötü amaçlı yazılım, tuş vuruşlarını kaydetme, kabuk komutları yürütme, web tarayıcılarından ve FTP istemcilerinden veri çalma ve kurbanın Kolombiya ve Ekvador’da bulunan belirli bankacılık ve ödeme hizmetleriyle etkileşimlerini izleme yeteneklerine sahip.

Ayrıca tehdit aktörü C2 etki alanını barındırmak için Dinamik DNS (DDNS) hizmetlerinden yararlanırken, komut ve kontrol (C2) etki alanını almak için bir dead-drop çözücü olarak Pastebin’den yararlanır.

“Blind Eagle, altyapısını genellikle öncelikle Kolombiya’da bulunan VPN düğümleri ve tehlikeye atılmış yönlendiricilerin bir kombinasyonunun arkasına saklıyor,” dedi Pellegrino. “Bu saldırı, bu stratejinin sürekli kullanıldığını gösteriyor.”